Компьютерные терминалы и связанные иже с ним моменты перекочевали в из предыдущей игры практически без изменений. Как и раньше, пузатые зеленые экраны здесь выступают как источником информации, так и преградой между игроком и разнообразным лутом.

Сложность взлома и необходимые улучшения

Взлом терминалов представляет собой простое определение нужного кодового слова среди множества различных символов. На его вычисление дается несколько попыток, а в случае неудачи компьютер блокируется на некоторое время. Впрочем, томительное ожидание можно легко избежать, прервав взлом и начав процесс по новой.

Пластиковые карты становятся все более популярным средством оплаты по всему миру. Платежные реквизиты входят в различные вкусы, начиная от кредитных карт всемирно действующих брендов, до национальных схем оплаты и с подарочными картами, выпущенными в магазине. Основные технологии варьируются от магнитных полос, до микропроцессоров и виртуальных карт, хранящихся как программное обеспечение на смартфонах.

У всех разновидностей карт и технологий есть общее правило, что они регулярно взаимодействуют с платежными терминалами с точки зрения продажи, сегодняшней ахиллесовой пятой без оплаты наличными. Анализ наиболее широко развернутого платежного терминала в Германии выявил серьезные недостатки.

Терминалы имеют следующие уровни: легкий , средний , сложный и очень сложный . Чем он выше, тем, соответственно, труднее будет подобрать верный пароль. Более того, не имея раскаченный перк «Хакер» (доступен на 4-ом уровне интеллекта ), мы и вовсе не сможем приступить ко взлому компьютера выше среднего уровня.

Удаленная эксплуатация Сетевой стек устройства содержит переполнение буфера, которое можно использовать для выполнения кода на системном уровне. Локальный компромисс Есть, по крайней мере, два интерфейса, по которым устройство может быть использовано локально.

Некоторые версии программного обеспечения терминала уязвимы для переполнения буфера, который получает выполнение кода через легкодоступный последовательный интерфейс. Он позволяет полностью контролировать отладку устройства. Эти атаки нацелены на процессор приложений терминала. Безопасность криптографического модуля еще не исследована в отношении ключевых атак на изъятие.

Пример взлома терминала

Рассмотрим процесс хакинга на примере сюжетного компьютера, преграждающего путь к важнейшей детали силовой брони.

Зайдя в систему, перед нами откроется экран с бесчисленным количеством разнообразных символов. Нам необходимо вычислить именно буквенный пароль, так что первым делом выбираем какое-нибудь слово, скажем, BREAK .

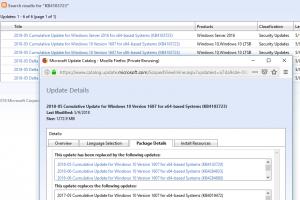

После эксплуатации терминал, находящийся под контролем противника, может быть использован для мошенничества. Спокойные транзакции по отношению к платежной части или кассовому аппарату. Программные уязвимости требуют патчей программного обеспечения. К счастью, платежные терминалы являются патчами, часто удаленно их подключенными платежными терминалами. Это сообщение будет обновляться с информацией о том, какие версии программного обеспечения смягчают описанные здесь программные атаки.

Уязвимости аппаратного уровня сложнее смягчить. Развернутые устройства, скорее всего, останутся уязвимыми для локальных атак, что может значительно подорвать доверие к безналичным платежам в течение длительного времени. Карту можно сделать как обычную кредитную или дебетовую карту, чтобы преступник мог использовать ее в магазине или кафе. Вредоносная программа передает свое программное обеспечение читателю, которое начинает хранить детали всех вставленных карт.

Сводка в правом нижнем углу говорит о том, что выбранный нами вариант оказался неверным, однако он имеет сходство с верным равное трем . Это значит, что в слове BREAK три буквы совпадают с паролем, причем находятся они на тех же местах.

Продолжая рассматривать символы, находим единственное подходящее слово: BRINK

Отлично, пароль подобран верно, а терминал позволил открыть дверь.

Это даст данные магнитной полосы, которые могут быть использованы для клонирования карты. «Как только процесс утверждения будет завершен, мы предоставим обновление программного обеспечения всем затронутым сторонам для соответствующей реализации». Дуэт немецких экспертов по безопасности Карстен Нол и Фабиан Браунлейн обнаружили новую уязвимость в платежных терминалах, которые могут быть использованы хакерами для кражи денег. В отличие от прошлых атак, на этот раз хакеры нацелены на протокол, в котором рискуют миллиарды клиентов.

Предыдущие атаки используют ошибки программного обеспечения, как на вашем компьютере. Которые могут быть исправлены с помощью обновления программного обеспечения. Эксперты протестировали платежные терминалы из пяти различных платежных процессоров, которые предоставляют терминалам торговым службам, в тестируемых системах использовались две разные сети, причем оба из них использовали одно и то же программное обеспечение на заднем плане.

Positive Technologies - одна из ведущих международных компаний в области информационной безопасности рассказала о уязвимостях различных терминалов и киосков, позволяющих взламывать, например, велопрокат или поликлинику.

В этом году Москву охватила настоящая велосипедная лихорадка. Количество станций велопроката было увеличено с 79 до 150, а услугами аренды воспользовались 90 тыс. человек. Пока двухколесные друзья отдыхают на зимних каникулах, расскажем об уязвимостях терминалов для оплаты аренды велосипедов, которые поставили под угрозу безопасность персональных данных и электронных кошельков пользователей, а также заставили задуматься о новой парадигме атак на корпоративные сети.

«Это единственное программное обеспечение, используемое в Германии для этой цели, поэтому все должны быть одинаково затронуты», - сказал Нол. Хак работает беспроводным способом, злоумышленнику нужно только подключиться к той же беспроводной сети. Компании, ответственные за эти уязвимости безопасности, в том числе банки, - они, безусловно, признали эту проблему, но они неохотно реагируют на нее. Они говорят: «мошенничество еще не происходит», но это всего лишь вопрос времени. Устройства работают точно так, как предполагалось, и все еще уязвимы.

Платежные и информационные терминалы сегодня функционируют на улицах, в торговых центрах, в аэропортах, в поликлиниках, в метро. Большинство таких устройств работает на базе Windows, в режиме так называемого киоска, который позволяет запускать на компьютере одно основное полноэкранное приложение, заданное администратором. Функциональность терминала существенно расширяется, если выйти из режима киоска в операционную систему.

Таким образом, это риск, который нелегко исправить исправлением. «Вся система должна быть перестроена». Уязвимость также может быть использована для клонирования кредитной карты. По словам Каршена Ноля, преступная организация могла бы воспроизвести атаки «в течение нескольких месяцев».

Коварное окно печати

Безопасность и безопасность своего бизнеса критически важны. Преступники продолжают использовать новейшие технологии, поэтому предприятия должны реагировать, чтобы оставаться в безопасности. Администрация пожарной охраны, входящая в состав Департамента внутренней безопасности, рекомендует вам заменять домашние сигналы тревоги на дому каждые 8-10 лет? Да, весь блок, который установлен на вашем потолке. Это срок службы технологии внутри. Закон Мура, в котором отмечалось, что количество транзисторов удваивается каждые два года, продолжает сохраняться 49 лет спустя, несмотря на некоторые скептики.

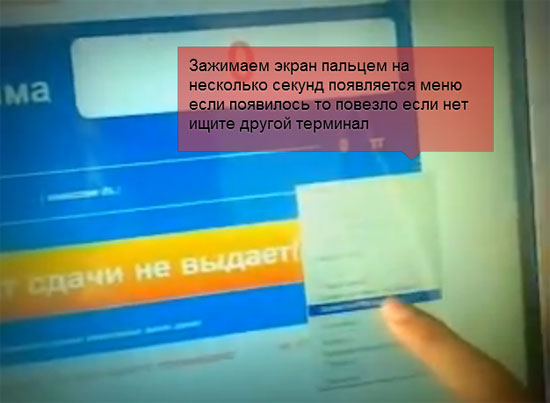

Приложение иногда «падает» самостоятельно из-за ошибок в программе и утечек памяти, но есть и способы свернуть его специально. Самый древний способ - выполнить долгое нажатие на экран терминала до появления контекстного меню, которое эмулирует щелчок правой кнопки мыши. Дальнейший сценарий проникновения зависит от браузера. К примеру, попасть из контекстного меню Google Chrome в панель управления можно с помощью команды «Сохранить как» и иконки справочного раздела.

Таким образом, технология имеет конечное окно полезности, и это включает системы продажи. Если вы не будете поддерживать и обновлять свое решение с течением времени, он быстро будет устаревать и находится на обратной стороне пакета с точки зрения технологии и безопасности. Отсутствие обзора - это несколько уровней защиты, которые должны существовать в живом ресторане. Поэтому некоторые недостатки, отмеченные в сообщении в блоге, должны быть приняты в контексте, что большая часть решения отсутствует в обзоре независимо от возраста системы.

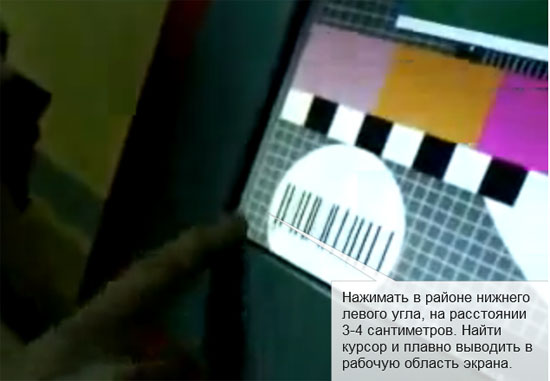

В отдельных случаях эффективным вектором атаки была простая пальпация экрана в левом нижнем углу, позволяющая добраться до панели задач и меню «Пуск», или одновременное нажатие на несколько областей экрана для сворачивания основного приложения.

Использование неудовлетворительных учетных данных и легко проверяемых паролей являются признаками неуправляемой системы, так как неограниченный доступ к рабочему столу. Отсутствие обновлений безопасности - еще один признак неуправляемой системы. Важное значение имеет постоянное обновление вашего программного обеспечения с последними исправлениями безопасности. Криминальные хакеры быстро узнают, как использовать уязвимости в программном обеспечении после опубликования.

Наличие персональной идентифицируемой информации является еще одним признаком устаревшей и неуправляемой системы. Кредитные карты уязвимы по их дизайну. Плата за считывание магнитных полос, которая используется в США в настоящее время, составляет более 30 лет. Ни один дизайн не задумывался о технологиях, которые последуют за ними. Высокодоступный высокоскоростной доступ в Интернет с удаленными подключениями по всему миру полностью изменил парадигму платежей. Кредитные карты стали мировой валютой, и у них меньше защиты, чем традиционная американская долларовая купюра, когда дело доходит до подделки.

К настоящему времени часть подобных лазеек закрыта. Но далеко не все! Посмотрим на ситуацию с позиции программиста. Что он может упустить из виду?

Разработчик обязательно протестирует интерактивные части своего полноэкранного приложения и проверит вводимые пользователем данные, чтобы у пользователя не было возможности нажать что-нибудь и «провалиться» внутрь операционной системы. Но приложения стали сложнее, они используют различные технологии, включая посторонний код или виджеты от других компаний.

Если владелец бизнеса принимает кредитные карты для оплаты, им необходимо использовать современные решения, предназначенные для решения сегодняшних задач, а не для предыдущих трех десятилетий. О, для его обзора и сообщения в блоге, а также его коллеги Славы Гомзина за его новую книгу «Взлом точки продажи: Секреты использования платежей, угрозы и решения». Теперь, как никогда ранее, владельцы бизнеса должны искать профессиональную помощь при внедрении информационных технологий в свою среду, поскольку сложность угроз, с которыми они сталкиваются, находится на рекордно высоком уровне.

Атака на велопрокат

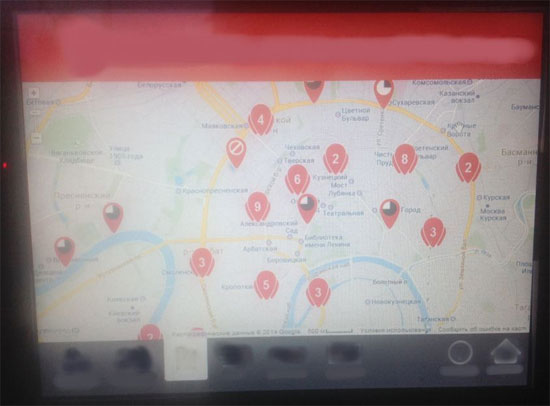

Приложение в терминале велосипедной парковки красиво оформлено, ввод символов оттестирован… Но было в нем одно нехорошее «но». Помимо формы для регистрации пользователя в интерфейсе присутствует справочный раздел с картой. На ней есть много полезной информации: где находится данный терминал и другие велосипедные парковки, как добраться до ближайших кафе, кинотеатров и прочих «точек интереса». Карта реализована на базе стандартного виджета Google. Там и спряталась ошибка.

Терминалы действуют как точка доступа серверов, позволяя прямое взаимодействие вводить новые заказы, прокручивать кредитные карты и печатные квитанции. Тем не менее, существует резервный режим, когда все транзакции обрабатываются в автономном режиме, что позволяет терминалу продолжать принимать заказы и обрабатывать транзакции. Интересно, что есть также веб-сервер, работающий на порту.

В идеале пароли должны быть действительно трудно угадать, иначе вы проиграете всю цель системы паролей. Рисунок 9 Повреждение кучи с неправильным вводом. Обновления могут прерывать работу бизнеса - особенно когда вы сумасшедшие заняты заказами на обед или ужин. У вас может не хватить времени на обновление ваших систем, когда голодные клиенты ждут своей еды. Затем, в конце дня, у вас могут быть другие приоритеты, или вы слишком устали, чтобы следить за обновлениями.

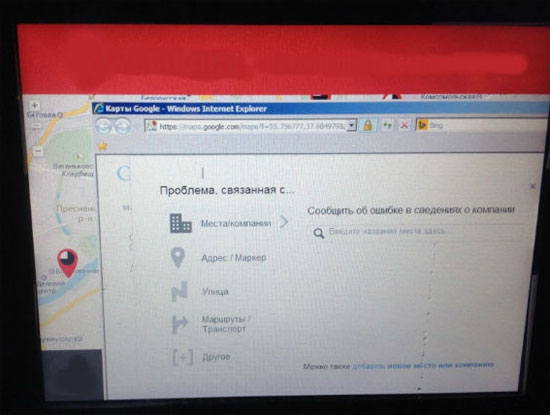

Если присмотреться, то в правой нижней части виджета можно увидеть ссылки «Сообщить о проблеме», «Конфиденциальность» и «Условия использования». Нажимаем на любую из них - и появляется стандартное окно Internet Explorer.

Окно браузера можно было открыть по-другому: кликая кнопку «Подробнее» при выборе местоположения тех или иных объектов.

Это означает, что в течение более 7 лет система была уязвима к тому, что в течение этого времени были раскрыты все векторы атаки. Однако не применять обновления безопасности не рекомендуется. Сотрудники получают доступ к терминалу, используя свою собственную карту с магнитной полосой, на которой записано его пароль.

Несмотря на то, что номера кредитных карт не сохраняются нигде, номера подарочных карт. Эта информация также может использоваться для мошенничества, если она попала в чужие руки. Рисунок 12 Номера подарочных карт в журналах транзакций. Сбор номеров кредитных карт.

Полдела сделано.

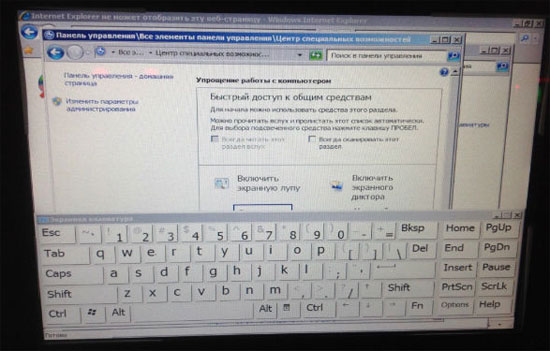

Справочный раздел в Internet Explorer позволяет добраться до всех элементов и системных программ ОС. Немного уличной магии, и мы оказываемся в «Центре специальных возможностей» панели управления, откуда запускаем экранную клавиатуру.

Этот метод используется, когда информация кредитной карты, переданная из устройства чтения магнитных карт, зашифровывается. Злоумышленник может просто использовать обычный кейлоггер для записи информации о кредитной карте. Однако это вряд ли является дорожным блоком для использования этой информации. Мы обнаружили, что общее состояние безопасности системы было очень низким.

Сложность взлома и необходимые улучшения

Любой, кто участвует в безопасности, знает старую пословицу, что, как только вы думаете, что вы умнее плохого парня, вы проиграли вам сражение с ними. В конце концов, это был Люк Скайуокер, который напомнил нам, что чрезмерная уверенность была слабостью Императора, когда мятежники были пойманы в имперской ловушке. Аналогично, любой, кто занимается кибербезопасностью в индустрии платежей, будет знать это лучше, чем кто-либо другой. Независимо от того, насколько сложным является ваше решение и элементы управления безопасностью, тем более изобретательным и креативным становится злоумышленник.

Можно и напрямую добраться до клавиатуры: выйти в «Проводник» последовательным выбором свойств браузера Internet Explorer - вкладки «Общие», кнопки «Параметры», «Просмотреть объекты» - и нажав на приложение Osk.exe в папке C:\Windows\System32.

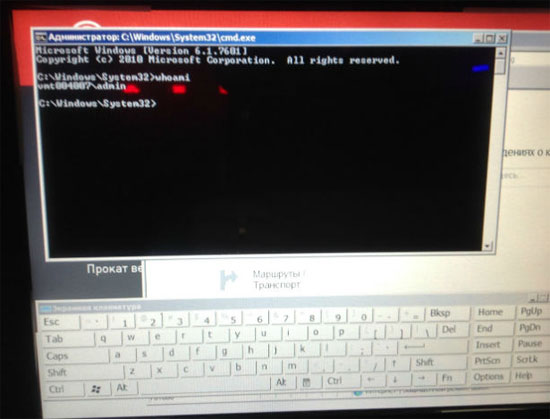

Вооружившись виртуальной клавиатурой, набираем cmd.exe и запускаем командную строку, где с помощью команды WHOAMI проверяем статус в системе. У нас оказались права администратора, так что можно надевать малиновые штаны и хозяйничать.

Вернемся в реальный мир, хотя мы не хотим, чтобы наша платежная система была скомпрометирована до такой степени, что мы понесли значительные потери либо финансово, либо репутационно. Как мы ожидаем, что плохие парни будут делать, просто не дожидаясь, пока деньги уйдут, а затем увидев, что они сделали, чтобы украсть его? Один из ответов на эту проблему заключается в разработке и внедрении платежной системы, размещении ее во враждебной, но контролируемой среде, а затем сидеть сложа руки и видеть, что происходит.

К настоящему времени вы должны знать все об этом событии и его цели, но если нет, тогда вы можете взглянуть. Они включали возможность иметь внутриигровую валюту, а также видение того, как некоторые из самых ярких умов в кибер-безопасности ткнули, подталкивали и атаковали платежную систему. В этой статье мы расскажем о том, что мы узнали от этого, в том числе о том, как мы разработали и построили технологию, как она использовалась на этом мероприятии и, что еще важнее, пережила ли она натиск от некоторых из лучших в бизнесе при взломе платежных систем, Давайте начнем с описания того, что мы хотим, чтобы наша система достигла, а затем мы объясним, как мы ее реализовали.

Сценарии эксплуатации

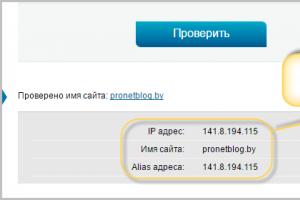

Полноценный выход в интернет в терминале был доступен, несмотря на строгие рекомендации по ограничению доступа во внешнюю сеть для таких устройств. Нарушитель мог отправиться на тот же exploit-db, скачать вредоносные приложения на жесткий диск устройства и запустить их, а также извлечь пароль администратора с помощью известных программ для взлома пароля (mimikatz, WCE, Fgdump, pwdump). Стоит добавить, что у разных велопаркоматов с большой долей вероятности могли быть одинаковые пароли администратора.

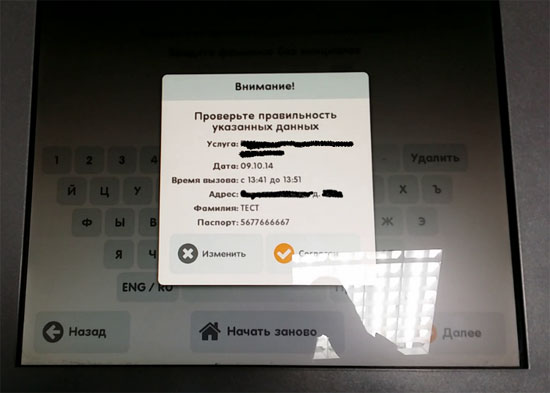

Что еще мог бы сделать кибервзломщик? Подменять файлы в системном каталоге, повышать привилегии, дампить пользовательские данные. Откровенные недостатки конфигурации оставляли нарушителю пространство и для совсем головокружительных маневров. Сконструировать на базе захваченных терминалов ботнет, пул для майнинга, уютную баннерную сеть со своей рекламой… Помимо обычного перехвата вводимых персональных данных с помощью кейлогера, злоумышленник мог отправить приложение парковки себе по сети, внести в него изменения (к примеру, добавить поле с требованием указывать трехзначный код CVV/CVV2) и установить обратно. Пользователи вряд ли,s сразу что-нибудь заподозрили, вот только поездка на велосипеде обошлась бы им недешево…

Коварное окно печати

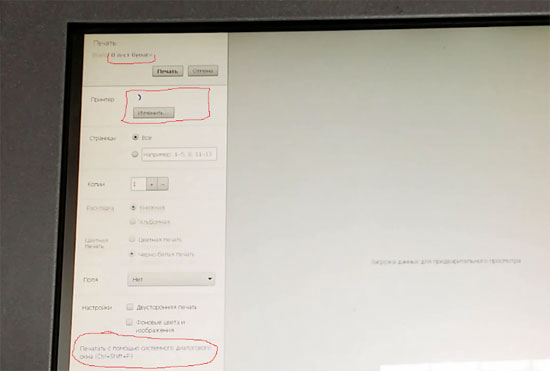

Помимо дружелюбной картографии многие терминалы печатают чеки, билеты, и это тоже можно использовать для проникновения в систему. К примеру, в одной из организаций при оформлении билета электронной очереди на мгновение появляется интерфейс Windows с окном печати. При определенных условиях не составит большого труда нажать на выбор принтера, с последующим выходом в панель управления.

Подобное окно может появиться, если во встроенном принтере закончилась бумага, высохли чернила в картридже или сам по себе терминал решает теорему Ферма и потому работает очень неторопливо.

А если копнуть глубже

Автор этой статьи и его коллеги только за последний год сталкивались с небезопасной работой инфоматов «Электронного правительства», инфокиосков в одном из российских аэропортов, систем развлечений самолета, удаленных терминалов АСУ ТП (SCADA), а также запускали Angy Birds на банкомате. В последнее время российские поликлиники активно оснащаются терминалами, в которых любой желающий может записаться на прием к врачу. Без должного внимания к безопасности терминалов мы рискуем стать свидетелями массовых утечек сведений, составляющих уже и врачебную тайну.

И это еще цветочки! Отличительной особенностью публичных терминалов является то, что они часто подключены к одной внутренней сети и являются доверенными для центрального сервера. При этом администратор терминала может иметь доступ к внутренним ресурсам головной компании с важными конфиденциальными данными. Надо ли хакеру прорываться через фаерволы и системы предотвращения атак, если можно найти информационной киоск на тихой улице, у которого уязвимости размером с гиппопотама и прямой доступ к серверу главного офиса?

Представим себе современную высокотехнологичную авиакомпанию, информационные киоски которой находятся в различных аэропортах. Получив полный доступ к терминалу и взломав отвечающий за такие устройства сервер (отсутствие патча, уязвимость в протоколе обмена данными), злоумышленник проверит, нет ли у данного сервера второго интерфейса, подключенного во внутреннюю сеть авиакомпании, и есть ли способы в нее попасть. К корпоративным секретам могут вести несколько путей - VPN-доступ, одинаковые пароли администратора серверов терминалов и внутренней сети, уязвимости почтового веб-приложения для отправки статистики или отчетов об ошибках.

Что делать

Основная беда публичных терминалов с сенсорными экранами - сворачивание главного приложения и попадание нарушителя в интерфейс Windows. Разработчикам необходимо заблокировать всплывающие меню при долгом нажатии на экран (как при нажатии правой клавиши мыши) и исключить вызов окна печати, откуда можно проникнуть в панель управления Windows. Рекомендуем также использовать embedded сборки ОС, которые лишены ряда недостатков безопасности стандартных версий - в частности, не используют рабочий стол (но все равно, правда, не защищают от открытия того же IE).

В обязательный минимум мероприятий входит проверка всех ссылок полноэкранного приложения и сторонних виджетов. Если при переходе по веб-адресу открывается новое окно браузера, следует отключить такую возможность, отредактировав код виджета и удалив ссылки. Основное приложение терминала должно всегда находиться поверх всех окон Windows: в этом могут помочь различные утилиты (например, Window On Top).

Из прочих пожеланий: уникальные пароли на разных терминалах, привилегии обычного пользователя для стандартного режима работы устройства и ограниченный список адресов при доступе во внешнюю сеть.

P. S. Некорректные настройки конфигурации были профессионально и оперативно устранены разработчиками, а терминалы оплаты московского городского велопроката, по заявлению представителей московской мэрии, продолжают зимой свою работу.