Основные положения международного стандарта ISO/IEC 17799.

Часть 19-я: Контроль доступа. Продолжение.

Контроль доступа к вычислительной сети

Доступ как ко внутренним, так и к внешним сетевым сервисам следует контролировать. Это поможет гарантировать, что пользователи, имеющие доступ к сети и сетевым сервисам, не нарушают безопасность этих сервисов. Для этого используются следующие средства:

соответствующие интерфейсы между сетью организации и общественными сетями и сетями, принадлежащими другим организациям;

соответствующие механизмы аутентификации для пользователей и оборудования;

контроль доступа пользователей к информационным сервисам.

Политика использования сетевых сервисов

Незащищенные подключения к сетевым сервисам могут повлиять на безопасность всей организации. Пользователям должен предоставляться непосредственный доступ только к тем сервисам, на использование которых они получили специальное разрешение. Это в особенности важно для сетевых подключений к конфиденциальным или критичным бизнес - приложениям, а также для пользователей, работающих в областях с повышенным риском, например, в общественных местах и на внешних территориях, находящихся за пределами области действия средств защиты, реализованных в организации.

Необходимо разработать политику в отношении использования сетей и сетевых сервисов. Эта политика должна охватывать:

сети и сетевые сервисы, к которым разрешается доступ;

административные правила и средства защиты доступа к сетевым подключениям и сетевым сервисам.

Эта политика должна быть согласована с политикой контроля доступа в организации.

Аутентификация пользователей для внешних подключений

Внешние подключения (например, подключения по телефонным линиям) предоставляют потенциальную возможность для несанкционированного доступа к информации организации. В связи с этим для доступа удаленных пользователей должна применяться аутентификация.

Существуют различные методы аутентификации. Некоторые их этих методов обеспечивают более эффективную защиту по сравнению с другими – например, методы, основанные на шифровании, могут обеспечить усиленную аутентификацию. Необходимый уровень защиты следует определить при оценке рисков. Эта информация потребуется при выборе подходящего метода аутентификации.

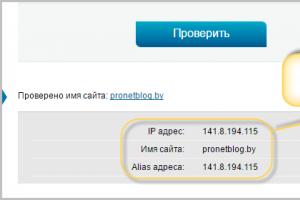

Для аутентификации удаленных пользователей можно использовать, например, криптографические методы, аппаратные средства или протоколы с запросом и подтверждением. Кроме того, для обеспечения достоверности источника соединения могут использоваться выделенные частные линии или средства проверки сетевых адресов пользователей.

Для защиты от несанкционированных и нежелательных подключений к средствам обработки информации в организациях могут использоваться средства обратного вызова, например, модемы с функцией обратного вызова. Этот метод контроля служит для аутентификации пользователей, пытающихся подключиться к сети организации из удаленного пункта. При применении этого метода не следует использовать сетевые сервисы, обеспечивающие перенаправление вызовов. Если функция перенаправления вызовов все же имеется, ее следует отключить, чтобы избежать связанных с ней уязвимостей. Кроме того, процесс обратного вызова обязательно должен включать проверку реального прекращения соединения со стороны организации. В противном случае удаленный пользователь может остаться на линии, сымитировав проверку путем обратного вызова. Средства обратного вызова следует тщательно проверить на наличие этой возможности.

Аутентификация узлов

Средства автоматического подключения к удаленному компьютеру могут быть использованы злоумышленникам для получения несанкционированного доступа к бизнес -приложениям. В связи с этим подключения к удаленным компьютерным системам должны требовать аутентификации. Это особенно важно в том случае, если для подключения используется сеть, находящаяся за пределами контроля организации.

Аутентификация узлов может служить альтернативным средством для аутентификации групп удаленных пользователей при подключении к совместно используемым защищенным компьютерным сервисам.

Защита удаленных диагностических портов

Доступ к диагностическим портам должен тщательно контролироваться. Во многих компьютерах и системах связи имеется система удаленной диагностики путем подключения по телефонной линии, используемая инженерами сервисной службы. При отсутствии защиты такие диагностические порты могут быть использованы для несанкционированного доступа. Поэтому они должны быть защищены с помощью соответствующего защитного механизма (например, замка). Необходимо ввести правила, гарантирующие, что эти порты будут доступны только по договоренности между сотрудником, ответственным за компьютерную систему, и специалистами сервисной службы, которым необходим доступ.

Разделение вычислительных сетей

По мере появления партнерских отношений, требующих объединения или совместного использования сетей и средств обработки информации, сети все чаще выходят за традиционные рамки организации. Такое расширение может увеличить риск несанкционированного доступа к подключенным к сети информационным системам, некоторые из которых могут требовать защиты от других пользователей сети из -за своей критичности или конфиденциальности. В подобных условиях рекомендуется рассмотреть внедрение средств сетевого контроля для разделения групп информационных сервисов, пользователей и информационных систем.

Один из методов контроля безопасности в крупных сетях – разделение таких сетей на отдельные логические сетевые зоны, например, внутренние сетевые зоны организации и внешние сетевые зоны. Каждая такая зона защищается определенным периметром безопасности. Подобный периметр можно реализовать путем установки защищенного шлюза между двумя объединяемыми сетями для контроля доступа и передачи информации между этими двумя доменами. Конфигурация данного шлюза должна обеспечивать фильтрацию трафика между этими доменами и блокировку несанкционированного доступа в соответствии с политикой контроля доступа в организации.

Хорошим примером подобного шлюза является система, которую принято называть межсетевым экраном.

требованиях к доступу. Кроме того, при внедрении средств сетевой маршрутизации и шлюзов необходимо учитывать относительную стоимость и влияние на производительность.

Контроль сетевых подключений

Политика контроля доступа в совместно используемых сетях, в особенности в тех сетях, которые выходят за пределы организации, может требовать реализации средств ограничения возможностей подключения для пользователей. Подобные средства могут быть реализованы с помощью сетевых шлюзов, фильтрующих трафик в соответствии с заданной таблицей или набором правил. Вводимые ограничения должны быть основаны на политике доступа и на потребностях организации. Эти ограничения необходимо поддерживать и своевременно обновлять.

Вот примеры областей, для которых необходимо ввести ограничения:

электронная почта;

односторонняя передача файлов;

двухсторонняя передача файлов;

интерактивный доступ;

сетевой доступ с привязкой ко времени дня или дате.

Контроль сетевой маршрутизации

В совместно используемых сетях, в особенности в тех сетях, которые выходят за пределы организации, может возникнуть необходимость создания средств контроля маршрутизации, гарантирующих, что компьютерные подключения и потоки данных не нарушают политику контроля доступа в организации. Такой контроль зачастую необходим для сетей, которые используются совместно с другими пользователями, не являющимися сотрудниками организации.

Средства контроля маршрутизации должны быть основаны на специальных механизмах проверки адресов источника и пункта назначения. Кроме того, для изоляции сетей и предотвращения возникновения маршрутов между двумя сетями различных организаций очень удобно использовать механизм трансляции сетевых адресов. Эти средства могут быть реализованы как на программном, так и на аппаратном уровне. При реализации необходимо учитывать мощность выбранных механизмов.

Материалы стандарта предоставлены компанией

Задача уровня передачи данных заключается в предоставлении сервисов сетевому уровню. Основным сервисом является передача данных от сетевого уровня передающей машины сетевому уровню принимающей машины. На передающей машине работает некая сущность, или процесс, который передает биты с сетевого уровня на уровень передачи данных для передачи их по назначению. Работа уровня передачи данных заключается в передаче этих битов на принимающую машину так, чтобы они могли быть переданы сетевому уровню принимающей машины, как показано на рис. 3.2, а. В действительности данные передаются по пути, показанному на рис. 3.2, б, однако проще представлять себе два уровня передачи данных, связывающихся друг с другом при помощи протокола передачи данных. По этой причине на протяжении этой главы будет использоваться модель, изображенная на рис. 3.2, а.

Уровень передачи данных может предоставлять различные сервисы. Их набор может быть разным в разных системах. Обычно возможны следующие варианты.

1. Сервис без подтверждений, без установки соединения.

2. Сервис с подтверждениями, без установки соединения.

3. Сервис с подтверждениями, ориентированная на соединение.

Рассмотрим эти варианты по очереди.

Сервис без подтверждений и без установки соединения заключается в том, что передающая машина посылает независимые кадры принимающей машине, а принимающая машина не посылает подтверждений о приеме кадров. Никакие соединения заранее не устанавливаются и не разрываются после передачи кадров. Если какой-либо кадр теряется из-за шума в линии, то на уровне передачи данных не предпринимается никаких попыток восстановить его. Данный класс сервисов приемлем при очень низком уровне ошибок. В этом случае вопросы, связанные с восстановлением потерянных при передаче данных, могут быть оставлены верхним уровням. Он также применяется в линиях связи реального времени, таких как передача речи, в которых лучше получить искаженные данные, чем получить их с большой задержкой. Сервис без подтверждений и без установки соединения используется в уровне передачи данных в большинстве локальных сетей.

Следующим шагом в сторону повышения надежности является сервис с подтверждениями, без установки соединения. При его использовании соединение также не устанавливается, но получение каждого кадра подтверждается. Таким образом, отправитель знает, дошел ли кадр до пункта назначения в целости. Если в течение установленного интервала времени подтверждения не поступает, кадр посылается снова. Такая служба полезна в случае использования каналов с большой вероятностью ошибок, например, в беспроводных системах.

Вероятно, следует отметить, что предоставление подтверждений является скорее оптимизацией, чем требованием. Сетевой уровень всегда может послать пакет и ожидать подтверждения его доставки. Если за установленный период времени подтверждение не будет получено отправителем, сообщение может быть выслано еще раз. Проблема при использовании данной стратегии заключается в том, что кадры обычно имеют жесткое ограничение максимальной длины, связанное с аппаратными требованиями. Пакеты сетевого уровня таких ограничений не имеют. Таким образом, если среднее сообщение разбивается на 10 кадров и 20 % из них теряется по дороге, то передача сообщения таким методом может занять очень много времени.

Если подтверждать получение отдельных кадров и в случае ошибки посылать их повторно, передача всего сообщения займет гораздо меньше времени. В таких надежных каналах, как, например, оптоволоконный кабель, накладные расходы на подтверждения на уровне передачи данных только снизят пропускную способность канала, однако для беспроводной связи такие расходы окупятся и уменьшат время передачи длинных сообщений.

Наиболее сложным сервисом, который может предоставлять уровень передачи данных, является ориентированная на соединение служба с подтверждениями. При использовании данного метода источник и приемник, прежде чем передать друг другу данные, устанавливают соединение. Каждый посылаемый кадр нумеруется, а канальный уровень гарантирует, что каждый посланный кадр действительно принят на другой стороне канала связи. Кроме того, гарантируется, что каждый кадр был принят всего один раз и что все кадры были получены в правильном порядке. В службе без установления соединения, напротив, возможно, что при потере подтверждения один и тот же кадр будет послан несколько раз и, следовательно, несколько раз получен. Ориентированный на соединение сервис предоставляет процессам сетевого уровня эквивалент надежного потока битов.

При использовании ориентированного на соединение сервиса передача данных состоит из трех различных фаз. В первой фазе устанавливается соединение, при этом обе стороны инициализируют переменные и счетчики, необходимые для слежения за тем, какие кадры уже приняты, а какие - еще нет. Во второй фазе передаются кадры данных. Наконец, в третьей фазе соединение разрывается и при этом освобождаются все переменные, буферы и прочие ресурсы, использовавшиеся во время соединения.

Рассмотрим типичный пример: глобальная сеть, состоящая из маршрутизаторов, соединенных от узла к узлу выделенными телефонными линиями. Когда кадр прибывает на маршрутизатор, аппаратура проверяет его на наличие ошибок (с помощью метода, который мы изучим чуть позднее) и передает кадр программному обеспечению уровня передачи данных (которое может быть внедрено в микросхему сетевой карты). Программа уровня передачи данных проверяет, тот ли это кадр, который ожидался, и если да, то передает пакет, хранящийся в поле полезной нагрузки кадра, программе маршрутизации. Программа маршрутизации выбирает нужную выходящую линию и передает пакет обратно программе уровня передачи данных, который передает его дальше по сети. Прохождение сообщения через два маршрутизатора показано на рис. 3.3.

|

Программы маршрутизации часто требуют правильного выполнения работы, то есть им нужно надежное соединение с упорядоченными пакетами на всех линиях, соединяющих маршрутизаторы. Такие программы обычно не любят, если приходится слишком часто беспокоиться о потерянных пакетах. Сделать ненадежные линии надежными или хотя бы довольно хорошими - задача уровня передачи данных, показанного на рисунке пунктирным прямоугольником. Заметим, что хотя на рисунке показаны несколько копий программы уровня передачи данных, на самом деле все линии связи обслуживаются одной копией программы с различными таблицами и структурами данных для каждой линии.

Еще по теме Сервисы, предоставляемые сетевому уровню:

- Сейчас наша популяция сократилась до такого уровня, что нам всё труднее обеспечивать защиту Западного Побережья, которую мы до сих пор предоставляли, в то время как в самом близком будущем вам потребуется гораздо более эффективная защита.

Они делятся на интерактивные, прямые и отложенного чтения. Сервисы, относящиеся к классу отложенного чтения (off-line), наиболее распространены, наиболее универсальны и наименее требовательны к ресурсам компьютеров и линиям связи. Основным признаком этой группы является та особенность, что запрос и получение информации могут быть достаточно сильно разделены по времени (E-mail). Сервисы прямого обращения характерны тем, что информация по запросу возвращается немедленно. Однако от получателя информации не требуется немедленной реакции (ftp). Сервисы, где требуется немедленная реакция на полученную информацию, т.е. получаемая информация является, по сути дела, запросом, относятся к интерактивным (on-line) сервисам (www).

Электронная почта (e-mail) – первый из сервисов Internet, наиболее распространенный и эффективный из них. Это типичный сервис отложенного чтения. E-mail (E lectronic mail ) – электронный аналог обычной почты. Обычное письмо состоит из конверта, на котором написан адрес получателя и стоят штампы почтовых отделений пути следования, и содержимого – собственно письма. Электронное письмо также состоит из заголовков, содержащих служебную информацию (об авторе письма, получателе, пути прохождения по сети и т.д.), играющих роль конверта, и собственно содержимого письма. С помощью электронной почты можно посылать и получать сообщения, рассылать копии письма одновременно нескольким получателям, переправлять полученное письмо по другому адресу, включать в письмо файлы, и т.д.

Сетевые новости Usenet, или, как их принято называть в российских сетях, телеконференции – это, пожалуй, второй по распространенности сервис Internet. Если электронная почта передает сообщения по принципу "от одного – одному", то сетевые новости передают сообщения "от одного – многим". Механизм передачи каждого сообщения похож на передачу слухов: каждый узел сети, узнавший что-то новое (т.е. получивший новое сообщение), передает новость всем знакомым узлам, т.е. всем тем узлам, с кем он обменивается новостями. Таким образом, один раз посланное сообщение распространяется, многократно дублируясь, по сети, достигая за довольно короткие сроки всех участников телеконференций Usenet во всем мире. При этом в обсуждении может участвовать множество людей, независимо от того, где они находятся физически. Число пользователей Usenet весьма велико – по оценкам UUNET technologies, количество новых сообщений, поступающих в телеконференции ежедневно, составляет около миллиона.

Еще один простой, но в то же время весьма полезный сервис Internet – списки рассылки (maillists). Это практически единственный сервис, не имеющий собственного протокола и программы-клиента и работающий исключительно через электронную почту. Идея работы списка рассылки состоит в том, что существует некий адрес электронной почты, который на самом деле является общим адресом многих людей – подписчиков этого списка рассылки. Письмо, посылаемое на этот адрес, получают все люди, подписанные на этот список рассылки. Причины использования списков рассылки: Во-первых, сообщения, распространяемые по электронной почте, всегда будут прочитаны подписчиком, дождавшись его в почтовом ящике, в то время как статьи в сетевых новостях стираются по прошествии определенного времени и становятся недоступны. Во-вторых, списки рассылки более управляемы и конфиденциальны: администратор списка полностью контролирует набор подписчиков и может следить за содержанием сообщений. Каждый список рассылки ведется какой-либо организацией, и она обладает полным контролем над списком, в отличие от новостей Usenet, не принадлежащих никому и менее управляемых. В-третьих, для работы со списком рассылки достаточно доступа к электронной почте, и подписчиками могут быть люди, не имеющие доступа к новостям Usenet или каким-либо группам этих новостей. В-четвертых, такой способ передачи сообщений может быть просто быстрее, коль скоро сообщения передаются напрямую абонентам, а не по цепочке между серверами Usenet.

File Transfer Protocol (ftp) – удаленный доступ к файлам, протокол, определяющий правила передачи файлов с одного компьютера на другой. Для работы с ftp нужно иметь право входа на ту удаленную машину, с которой вы хотите перекачать себе файлы, т.е. иметь входное имя и знать соответствующий пароль. Несмотря на его распространенность, у ftp есть и множество недостатков. Программы-клиенты ftp могут быть не всегда удобны и просты в использовании. Не всегда можно понять, что именно за файл находится перед вами. Нет простого и универсального средства поиска на серверах anonymous ftp (это означает, что соединение с сервером ftp может проходить не под своим именем). Программы ftp довольно стары и некоторые их особенности, бывшие полезными при рождении, не очень понятны и нужны сегодня. Серверы ftp нецентрализованны, и это несет свои проблемы.

Пожалуй самым "сетевым" сервисом Internet является удаленный доступ (Remote Login, telnet ) – это работа на удаленном компьютере в режиме эмуляции терминала необходимого сетевого узла, т.е. выполнение всех (или почти всех) действий, которые можно с обычного терминала telnet-сервера. Трафик, относящийся к этому виду работы в сети, в среднем составляет около 19% всего сетевого трафика. Telnet – протокол эмуляции терминала, который обеспечивает поддержку удаленного доступа в Internet. Для использования этого сервиса необходимо иметь доступ в Internet класса не ниже dial-up доступа.

WAIS (произносится как вэйс) – еще один сервис Internet, который расшифровывается как информационная система широкого профиля, но на самом деле это комплекс программ, предназначенных для индексирования больших объемов неструктурированной, как правило просто текстовой, информации, поиска по таким документам и их извлечения. Существуют программы для индексирования, для локального поиска по полученным индексам, а также серверная и клиентская программа, общающиеся между собой по специальному протоколу.

Gopher – это распределенная система экспорта структурированной информации. При работе с ней вы находитесь в системе вложенных меню, из которых доступны файлы различных типов – как правило, простые тексты, но это может быть и графика, и звук и любые другие виды файлов. Таким образом, в публичный доступ экспортируются файлы с информацией, но не в виде файловой системы, как в ftp, а в виде аннотированной древовидной структуры. Gopher – сервис прямого доступа и требует, чтобы и сервер, и клиент были полноценно подключены к Internet.

Оболочка Gopher – это один из интеграторов возможностей Internet. В ней являются доступными и сеансы telnet, и ftp, и e-mail и т.д. В эту оболочку также включены интерфейсы с такими серверами, с которыми невозможно ручное общение из-за их машинно-ориентированного протокола.

Другой возможностью интеграции сетевых служб Internet является "Всемирная паутина" (World Wide Web, сокращенно WWW ).В настоящее время WWW получила наиболее широкое распространение. Основной единицей представления сетевой информации в WWW является так называемый гипертекстовый документ.

трафик (traffic): перемещение, поток данных в передающей среде, объем потока данных в локальной или глобальной сети.

Universal Resource Identification (URI) это универсальная форма адресации информационных ресурсов, представляет собой довольно стройную систему, учитывающую опыт адресации и идентификации e-mail, Gopher, WAIS, telnet, ftp и т.п. Но реально, из всего, что описано в URI, для организации баз данных в WWW требуется только Universal Resource Locator (URL). Без наличия этой спецификации вся мощь HTML оказалась бы бесполезной. URL используется в гипертекстовых ссылках и обеспечивает доступ к распределенным ресурсам сети. В URL можно адресовать как другие гипертекстовые документы формата HTML, так и ресурсы e-mail, telnet, ftp, Gopher. Использование URL налагает на адресацию ресурсов два ограничения: первым и самым важным является то, что в URL не должно быть пробелов, второе ограничение состоит в том, что URL различают прописные и строчные буквы, причем даже в тех системах, где они обычно не различаются.

Сетевой протокол обеспечивает связь локальных компьютеров с удаленными серверами.

Common Gateway Interface – предназначена для расширения возможностей WWW за счет подключения внешнего программного обеспечения. Он позволил продолжить принцип публичности, простоты разработки. Предложенный и описанный в CGI способ подключения не требовал дополнительных библиотеки был очень прост.. Сервер взаимодействовал с программами через стандартные потоки ввода/вывода, что упрощало программирование. Главное назначение Common Gateway Interface – обеспечение единообразного потока данных между сервером и прикладной программой, которая запускается из-под сервера. CGI определяет протокол обмена данными между сервером и программой.

Понятие CGI-шлюза. Отличие от обычной CGI-программы.

Прикладное программное обеспечение, работающее с сервером, разделяется на обычные CGI-программы и шлюзы. Обычная CGI-программа запускается сервером НТТР для выполнения некоторой работы, возвращает результаты серверу и завершает свое выполнение. Шлюз выполняется точно также, как и обычная CGI-программа, только фактически он инициирует взаимодействие в качестве клиента с третьей программой.

Hot Java позволяет использовать программы, написанные на Java и встроенные в WWW-документ. Эти программы называются апплетами (applet).

Центр обработки данных физическое местоположение, в котором собраны важные вычислительные ресурсы. Центр предназначен для поддержки необходимых для ведения бизнеса приложений и связанных с ними вычислительных ресурсов, таких как мэйнфреймы, серверы и группы серверов.

К бизнес-приложениям относятся приложения финансовые, кадровые, электронной коммерции и приложения « бизнес-бизнес ». Кроме тех групп серверов, которые поддерживают бизнес приложения, существуют и другие группы серверов, которые поддерживают сетевые сервисы и сетевые приложения. К сетевым сервисам относятся NTP, Telnet, FTP, DNS, DHCP, SNMP, TFTP и NFS. Сетевые приложения, это IP-телефония, передача видео по IP, системы видеокоференцсвязи т.д.

К бизнес-приложениям относится любое приложение, выполняющее функции необходимые для бизнеса, что, вообще говоря, подразумевает очень большое количество таких приложений. Некоторые корпоративные приложения логически организованы в виде нескольких уровней, которые выделены по тем функциям, которые они выполняют.

Некоторые уровни выделены для поддержки клиентских обращений или внешних функций, таких как обслуживание web-страниц или поддержка интерфейса командной строки (CLI) для приложений. В некоторых случаях внешние функции могут быть реализованы на основе web. Другие функции выполняют обработку пользовательских запросов и преобразование их в формат понятный таким уровням как уровень серверов или баз данных.

Такой многоуровневый подход называется N-уровневой моделью, поскольку кроме уровней внешнего и внутреннего может существовать еще несколько уровней между ними. Такие уровни связаны с управлением объектами, их взаимоотношениями, контролируют взаимодействие с базой данных, предлагают необходимые интерфейсы приложениям.

Корпоративные приложения обычно относятся к одной из следующих основных областей бизнеса:

- Управление отношениями с заказчиками (Customer Relationship Management CRM).

- Планирование корпоративных ресурсов (Enterprise Resource Planning ERP).

- Управление поставками (Supply Chain Management SCM).

- Автоматизация продаж (Sales Force Automation SFA).

- Обработка заказов (Order Processing).

- Электронная коммерция.

Источник: Cisco

Необходимо отметить, что внешний уровень, поддерживающий обращения клиентов к серверу, поддерживает приложения доступа. В настоящее время существуют приложения, как с собственным, так и с web-интерфейсом и наблюдается тенденция перехода к web-приложениям.

Такая тенденция подразумевает, что для работы с клиентами применяется web-интерфейс, но в то же время у приложений существует средний уровень, которые по запросу клиента получают информацию из внутренней базы данных и передают ее на внешний уровень, например, web-серверу, доводя, таким образом, ответ до клиента.

Этот средний уровень приложений и системы баз данных является логически выделенной частью, которая выполняет особые функции. Логическое разделение этих функций делает возможным и разделение физическое. А вывод состоит в том, что серверы приложений и web-серверы теперь не обязательно должны находиться в одном месте физически.

Подобное разделение повышает масштабируемость сервисов и упрощает управление крупными группами серверов. С точки зрения сети такие группы серверов, выполняющие различные функции, можно физически разнести в разные уровни сети по соображениям защищенности и управляемости. На Рис. 10 средний уровень и уровень базы данных обеспечивают сетевое соединение с каждой группой серверов.

Возможности центра обработки данных

Поскольку в названных местах размещены особо важные вычислительные ресурсы, то требуется предпринять специальные меры по подготовке персонала и технических средств для обеспечения круглосуточной поддержки. Объектом поддержки являются вычислительные и сетевые ресурсы. Специфичность этих ресурсов и их важность для ведения бизнеса требуют обратить особое внимание на следующие области:

- Энергоснабжение

- Охлаждение

- Кабельная проводка

- Контроль температуры и влажности

- Пожарные и дымовые системы

- Физическая защита: запрет доступа и системы наблюдения

- Установочное физическое пространство и фальшполы

Рабочий персонал должен состоять из специалистов, хорошо изучивших требования по управлению центром и контролем его работы. В дополнение к вышеназванным областям обслуживания необходимо упомянуть:

- Ресурсы серверов, включая сюда аппаратное и программное обеспечение и операционные системы.

- Инфраструктура сети, поддерживающей серверные ресурсы

Инфраструктура сети

Необходимая для поддержки вычислительных ресурсов инфраструктура во многом определяется тем набором сервисов центра обработки данных, которые служат достижению целей архитектуры. По этим же сервисам затем группируются и основные компоненты сетевой инфраструктуры. Список компонентов сетевой инфраструктуры задает набор сервисов, но сам по себе он очень велик, и его удобнее очертить, описывая подробности каждого сервиса.

Преимущества создания центров обработки данных

Преимущества центров обработки данных можно описать одним предложением: «Центр обработки данных объединяет важнейшие вычислительные ресурсы в защищенных условиях для централизованного управления, обеспечивая предприятию возможность работы по собственному, в том числе круглосуточному графику».

Круглосуточная работа предполагается для всех сервисов, поддерживающих центр обработки данных. Нормальную деловую активность поддерживают важнейшие бизнес-приложения, в отсутствии которых бизнес либо серьезно страдает, либо останавливается вообще.

Для построения центра необходимо провести серьезное планирование. Стратегии эффективности, масштабируемости, защищенности и управления должны быть понятны, и явным образом соответствовать требованиям бизнеса.

Потерю доступа к важной информации можно оценить количественно, так как она влияет на результат на доход. Существуют предприятия, которые обязаны по закону планировать непрерывность своей деятельности: федеральные агентства, финансовые институты, здравоохранение и т.п.

Разрушительность последствий при возможной потери доступа к информации вынуждают предприятия искать пути снижения такого риска и его влияния на бизнес. Значительная часть планов рассматривает использование центров обработки данных, которые охватывают важнейшие вычислительные ресурсы.

Михаил Кадер / Cisco

Второй способ оптимизации работы антивируса - это создание различных его версий для компьютеров, служащих разным целям. Зачастую они отличаются лишь наличием тех или иных специфических модулей и различием в интерфейсе, в то время как непосредственно антивирусная проверка осуществляется одной и той же подпрограммой, называемой антивирусным ядром 1Антивирусное ядро - это реализация механизма сигнатурного сканирования и эвристического анализа на основе имеющихся сигнатур вирусов .

Антивирусный комплекс - набор антивирусов, использующих одинаковое антивирусное ядро или ядра, предназначенный для решения практических проблем по обеспечению антивирусной безопасности компьютерных систем. В антивирусный комплекс также в обязательном порядке входят средства обновления антивирусных баз

Всякая локальная сеть , как правило, содержит компьютеры двух типов - рабочие станции, за которыми непосредственно сидят люди, и сетевые серверы, используемые для служебных целей. В соответствии с характером выполняемых функций сервера делятся на:

- Сетевые , которые обеспечивают централизованное хранилище информации: файловые сервера, сервера приложений и другие

- Почтовые , на которых работает программа, служащая для передачи электронных сообщений от одного компьютера к другому

- Шлюзы , отвечающие за передачу информации из одной сети в другую. Например, шлюз необходим для соединения локальной сети с Интернет

Следовательно, выделяют четыре вида антивирусных комплексов - для защиты рабочих станций, файловых серверов, почтовых систем и шлюзов 2Любой почтовый сервер или шлюз в тоже время является сетевым сервером. Соответственно, возможен вариант, когда один компьютер может выполнять все три функции - если на сетевом сервере устанавливается и программа для трансляции почты, и шлюз. Противоположный случай - файловый сервер, реализующий исключительно файловое хранилище, относится только к сетевым серверам и требует установки только антивирусного комплекса для защиты сетевых серверов .

Рабочие станции - это компьютеры локальной сети, за которыми непосредственно работают пользователи. Главной задачей комплекса для защиты рабочих станций является обеспечение безопасной работы на рассматриваемом компьютере - для этого необходима проверка в режиме реального времени, проверка по требованию и проверка локальной электронной почты.

Сетевые сервера - это компьютеры, специально выделенные для хранения или обработки информации. Они обычно не используются для непосредственной работы за ними и поэтому в отличие от рабочих станций проверка электронной почты на наличие вирусов тут не нужна. Следовательно, антивирусный комплекс для файловых серверов должен производить проверку в режиме реального времени и проверку по требованию.

Антивирусный комплекс для защиты почтовых систем предназначен для проверки всех проходящих электронных писем на наличие в них вирусов. То есть, проверять другие файлы, размещенные на этом компьютере, он не обязан (для этого существует комплекс для защиты сетевых серверов). Поэтому к нему предъявляются требования по наличию собственно программы для проверки всей принимаемой и отправляемой почтовой корреспонденции в режиме реального времени, и дополнительно механизма проверки по требованию почтовых баз данных.

Аналогично в соответствии со своим назначением, антивирусный комплекс для шлюза осуществляет только проверку проходящих через шлюз данных.

Поскольку все вышеперечисленные комплексы используют сигнатурный анализ , то в обязательном порядке в них должно входить средство для поддержания антивирусных баз в актуальном состоянии, то есть, механизм их обновления. Дополнительно часто оказывается полезным модуль для удаленного централизованного управления, который позволяет системному администратору со своего рабочего места настраивать параметры работы антивируса, запускать проверку по требованию и обновление антивирусных баз 3Подробнее средства удаленного управления описаны далее в соответствующем разделе курса.

Антивирус для домашнего компьютера часто отличается особой простотой в настройках и интерфейсе и не требует от пользователя особых знаний. Это же можно сказать и про защиту мобильных пользователей 4К мобильным относятся все устройства, предназначенные для работы без привязки к конкретному рабочему месту и локальной компьютерной: мобильные телефоны, смартфоны, карманные компьютеры. Однако по всем остальным параметрам, кроме отсутствия возможности централизованно и удаленно управляться системным администратором, такие программы относятся к антивирусному комплексу для защиты рабочих станций.