Наибольшую обеспокоенность у компаний вызывает защита внешних облачных услуг. Так, респонденты переживают, что инциденты могут произойти у поставщиков, на аутсорсинг которым переданы бизнес-процессы , у сторонних облачных сервисов или в ИТ-инфраструктуре , где компания арендует вычислительные мощности. Однако несмотря на все это беспокойство, проверки соблюдения требований к обеспечению безопасности третьих сторон проводят лишь 15% компаний.

«Несмотря на то что последние масштабные взломы происходили внутри ЦОД , традиционные системы безопасности по-прежнему фокусируются лишь на защите сетевого периметра и контроле прав доступа. При этом редко учитывается негативное влияние решений для защиты физической инфраструктуры на производительность виртуальных сред, - объяснил Вениамин Левцов , вице-президент по корпоративным продажам и развитию бизнеса «Лаборатории Касперского». - Поэтому в конвергентных средах так важно использовать соответствующую комплексную защиту, обеспечивая безопасность виртуальных систем специально предназначенными решениями. Мы реализуем подход, при котором вне зависимости от типа инфраструктуры для всех систем обеспечивается единое по степени защищенности покрытие всей корпоративной сети. И в этом наши технологии и современные разработки VMware (как, например, микросегментация) прекрасно дополняют друг друга».

2014: данные Ponemon и SafeNet

Большинство ИТ-организаций находятся в неведении относительно того, каким образом осуществляется защита корпоративных данных в облаке – в результате компании подвергают рискам учетные записи и конфиденциальную информацию своих пользователей. Таков лишь один из выводов недавнего исследования осени 2014 года, проведённого институтом Ponemon по заказу SafeNet . В рамках исследования, озаглавленного "Проблемы управления информацией в облаке: глобальное исследование безопасности данных", во всём мире было опрошено более 1800 специалистов по информационным технологиям и ИТ-безопасности.

В числе прочих выводов, исследование показало, что хотя организации всё активнее используют возможности облачных вычислений, ИТ-подразделения корпораций сталкиваются с проблемами при управлении данными и обеспечении их безопасности в облаке. Опрос показал, что лишь в 38% организаций четко определены роли и ответственности за обеспечение защиты конфиденциальной и другой чувствительной информации в облаке. Усугубляет ситуацию то, что 44% корпоративных данных, хранящихся в облачном окружении, неподконтрольны ИТ-подразделениям и не управляются ими. К тому же более двух третей (71%) респондентов отметили, что сталкиваются с всё новыми сложностями при использовании традиционных механизмов и методик обеспечения безопасности для защиты конфиденциальных данных в облаке.

С ростом популярности облачных инфраструктур повышаются и риски утечек конфиденциальных данных Около двух третей опрошенных ИТ-специалистов (71%) подтвердили, что облачные вычисления сегодня имеют большое значение для корпораций, и более двух третей (78%) считают, что актуальность облачных вычислений сохранится и через два года. Кроме того, по оценкам респондентов около 33% всех потребностей их организаций в информационных технологиях и инфраструктуре обработки данных сегодня можно удовлетворить с помощью облачных ресурсов, а в течение следующих двух лет эта доля увеличится в среднем до 41%.

Однако большинство опрошенных (70%) соглашается, что соблюдать требования по сохранению конфиденциальности данных и их защите в облачном окружении становится всё сложнее. Кроме того, респонденты отмечают, что риску утечек более всего подвержены такие виды хранящихся в облаке корпоративных данных как адреса электронной почты, данные о потребителях и заказчиках и платежная информация.

В среднем, внедрение более половины всех облачных сервисов на предприятиях осуществляется силами сторонних департаментов, а не корпоративными ИТ-отделами, и в среднем около 44% корпоративных данных, размещенных в облаке, не контролируется и не управляется ИТ-подразделениями. В результате этого, только 19% опрошенных могли заявить о своей уверенности в том, что знают обо всех облачных приложениях, платформах или инфраструктурных сервисах, используемых в настоящий момент в их организациях.

Наряду с отсутствием контроля за установкой и использованием облачных сервисов, среди опрошенных отсутствовало единое мнение относительно того, кто же на самом деле отвечает за безопасность данных, хранящихся в облаке. Тридцать пять процентов респондентов заявили, что ответственность разделяется между пользователями и поставщиками облачных сервисов, 33% считают, что ответственность целиком лежит на пользователях, и 32% считают, что за сохранность данных отвечает поставщик сервисов облачных вычислений.

Более двух третей (71%) респондентов отметили, что защищать конфиденциальные данные пользователей, хранящиеся в облаке, с помощью традиционных средств и методов обеспечения безопасности становится всё сложнее, и около половины (48%) отмечают, что им становится всё сложнее контролировать или ограничивать для конечных пользователей доступ к облачным данным. В итоге более трети (34%) опрошенных ИТ-специалистов заявили, что в их организациях уже внедрены корпоративные политики, требующие в качестве обязательного условия для работы с определёнными сервисами облачных вычислений применения таких механизмов обеспечения безопасности как шифрование. Семьдесят один (71) процент опрошенных отметили что возможность шифрования или токенизации конфиденциальных или иных чувствительных данных имеет для них большое значение, и 79% считают, что значимость этих технологий в течение ближайших двух лет будет повышаться.

Отвечая на вопрос, что именно предпринимается в их компаниях для защиты данных в облаке, 43% респондентов сказали, что в их организациях для передачи данных используются частные сети. Примерно две пятых (39%) респондентов сказали, что в их компаниях для защиты данных в облаке применяется шифрование, токенизация и иные криптографические средства. Еще 33% опрошенных не знают, какие решения для обеспечения безопасности внедрены в их организациях, и 29% сказали, что используют платные сервисы безопасности, предоставляемые их поставщиками услуг облачных вычислений.

Респонденты также считают, что управление корпоративными ключами шифрования имеет важное значение для обеспечения безопасности данных в облаке, учитывая возрастающее количество платформ для управления ключами и шифрования, используемых в их компаниях. В частности, 54% респондентов сказали, что их организации сохраняют контроль над ключами шифрования при хранении данных в облаке. Однако 45% опрошенных сказали, что хранят свои ключи шифрования в программном виде, там же, где хранятся и сами данные, и только 27% хранят ключи в более защищенных окружениях, например, на аппаратных устройствах.

Что касается доступа к данным, хранящимся в облаке, то шестьдесят восемь (68) процентов респондентов утверждают, что управлять учетными записями пользователей в условиях облачной инфраструктуры становится сложнее, при этом шестьдесят два (62) процента респондентов сказали, что их в организациях доступ к облаку предусмотрен и для третьих лиц. Примерно половина (46 процентов) опрошенных сказали, что в их компаниях используется многофакторная аутентификация для защиты доступа сторонних лиц к данным, хранящимся в облачном окружении. Примерно столько же (48 процентов) респондентов сказали, что в их компаниях применяются технологии многофакторной аутентификации в том числе и для защиты доступа своих сотрудников к облаку.

Почему заказчики недовольны поставщиками облака?

Непрозрачное облако

Опубликованное недавно исследование Forrester Consulting показывает: многие организации считают, что поставщики облачных услуг предоставляют им недостаточно информации о взаимодействии с облаком, и это вредит их бизнесу.

Помимо недостаточной прозрачности, есть и другие факторы, уменьшающие энтузиазм перехода в облако: это уровень сервиса для заказчиков, дополнительные расходы и адаптация при миграции (on-boarding). Организации очень любят облако, но не его поставщиков - во всяком случае, не столь же сильно.

Исследование было заказано компанией iland, поставщиком корпоративного облачного хостинга, проводилось в течение мая и охватывало профессионалов в области инфраструктуры и текущего сопровождения из 275 организаций в , и Сингапуре.

«Среди всех сложностей сегодняшнего облака кроются и досадные изъяны, - пишет Лайлак Шёнбек (Lilac Schoenbeck), вице-президент по сопровождению и маркетингу продукта iland. - Столь важные метаданные не сообщаются, существенно тормозя принятие облака, и всё же организации строят планы роста исходя из допущения безграничности облачных ресурсов».

Где же ключ к достижению гармонии деловых отношений? Вот что нужно знать VAR’ам, чтобы постараться уладить проблемы и привести стороны к примирению.

Невнимание к клиентам

Судя по всему, многие пользователи облака не ощущают тот самый индивидуальный подход.

Так, 44% респондентов ответили, что их провайдер не знает их компанию и не понимает их деловые потребности, а 43% считают, что если бы их организация просто была крупнее, то, наверно, поставщик уделял бы им больше внимания. Короче говоря, они чувствуют холод рядовой сделки, покупая облачные услуги, и им это не нравится.

И еще: есть одна практика, на которую указала треть опрошенных компаний, также вселяющая ощущение мелочности в сделке, - с них взимают плату за малейший вопрос или непонятность.

Слишком много секретов

Нежелание поставщика предоставлять всю информацию не только раздражает заказчиков, но часто стоит им денег.

Все респонденты, принявшие участие в опросе Forrester, ответили, что ощущают определенные финансовые последствия и влияние на текущую работу из-за отсутствующих или закрытых данных об использовании ими облака.

«Отсутствие ясных данных о параметрах использования облака приводит к проблемам производительности, затруднениям отчетности перед руководством о реальной стоимости использования, оплате за ресурсы, так и не потребленные пользователями, и непредвиденным счетам», - констатирует Forrester.

А где метаданные?

ИТ-руководители, ответственные за облачную инфраструктуру в своих организациях, хотят иметь метрику стоимости и рабочих параметров, обеспечивающую ясность и прозрачность, но, очевидно, им трудно донести это до поставщиков.

Участники опроса отметили, что получаемые ими метаданные об облачных рабочих нагрузках обычно бывают неполными. Почти половина компаний ответила, что данные о соблюдении регулятивных норм отсутствуют, 44% указали на отсутствие данных о параметрах использования, 43% - ретроспективных данных, 39% - данных по безопасности, и 33% - данных биллинга и стоимости.

Вопрос прозрачности

Отсутствие метаданных вызывает всякого рода проблемы, говорят респонденты. Почти две трети опрошенных сообщили, что недостаточная прозрачность не позволяет им в полной мере понять все преимущества облака.

«Отсутствие прозрачности порождает различные проблемы, и в первую очередь это вопрос о параметрах использования и перебои в работе», - говорится в отчете.

Примерно 40% пытаются устранить эти пробелы сами, закупая дополнительный инструментарий у своих же поставщиков облака, а другие 40% просто закупают услуги другого поставщика, где такая прозрачность присутствует.

Соблюдение регулятивных норм

Как ни крути, организации несут ответственность за все свои данные, будь то на локальных СХД или отправленные в облако.

Более 70% респондентов в исследовании ответили, что в их организациях регулярно проводится аудит, и они должны подтвердить соответствие существующим нормам, где бы ни находились их данные. И это ставит препятствие на пути принятия облака почти для половины опрошенных компаний.

«Но аспект соблюдения вами регулятивных норм должен быть прозрачен для ваших конечных пользователей. Когда поставщики облака придерживают или не раскрывают эту информацию, они не позволяют вам достичь этого», - сказано в отчете.

Проблемы соответствия

Более 60% опрошенных компаний ответили, что проблемы соблюдения регулятивных требований ограничивают дальнейшее принятие облака.

Главные проблемы таковы:

- 55% компаний, связанных такими требованиями, ответили, что труднее всего для них реализовать надлежащие средства контроля.

- Примерно половина говорит, что им трудно понять уровень соответствия требованиям, обеспечиваемый их поставщиком облака.

- Еще половина респондентов ответила, что им трудно получить необходимую документацию от провайдера о соблюдении этих требований, чтобы пройти аудит. И 42% затрудняются получить документацию о соблюдении ими самими требований в отношении рабочих нагрузок, запущенных в облаке.

Проблемы миграции

Похоже, что процесс перехода (on-boarding) - еще одна область общей неудовлетворенности: чуть более половины опрошенных компаний ответили, что их не удовлетворяют процессы миграции и поддержки, которые предложили им поставщики облака.

Из 51% неудовлетворенных процессом миграции 26% ответили, что это заняло слишком много времени, и 21% пожаловались на отсутствие живого участия со стороны персонала провайдера.

Более половины были также не удовлетворены процессом поддержки: 22% указали на долгое ожидание ответа, 20% - недостаточные знания персонала поддержки, 19% - на затянувшийся процесс решения проблем, и 18% получили счета с более высокой, чем ожидалось, стоимостью поддержки.

Препятствия на пути в облако

Многие из компаний, опрошенных фирмой Forrester, вынуждены сдерживать свои планы расширения в облаке из-за проблем, которые они испытывают с уже имеющимися услугами.

За последние несколько лет появилось столько сервисов для удаленного хранения и синхронизации пользовательских данных, что отказаться от их использования уже почти невозможно. Тем не менее многих останавливают вопросы конфиденциальности. В конце концов, загружая файлы в облако, мы передаем их на чужой компьютер, а значит, доступ к нашей информации может иметь еще кто-то, кроме нас.

С другой стороны, сложно отказаться от многочисленных удобств, которые нам дают сервисы для хранения данных: наличие резервной копии файлов, возможность получить доступ к своим документам с любого устройства из любой точки мира, удобная передача файлов другим людям. Можно найти несколько способов решения проблемы безопасности удаленного хранения файлов. О некоторых из них и пойдет речь в этом обзоре.

⇡ Cloudfogger — бесплатное шифрование для любого облака

Возможно, самый простой способ заботы о безопасности файлов, хранящихся в облаке, — шифровать их вручную. Для этого можно использовать защищенные паролем архивы или же одно из множества существующих приложений для шифрования. Но для тех, кто имеет дело с большим числом документов, в которые постоянно вносятся изменения, такие способы не очень хорошо подходят. Раз уж сервисы для удаленного хранения файлов избавляют нас от необходимости загружать на них файлы вручную, то и процесс шифрования стоит автоматизировать. Это можно реализовать при помощи специализированной программы Cloudfogger. Она работает с Windows, Mac, а также может быть установлена на устройства с Android и iOS.

Приложение шифрует данные с использованием 256-разрядного шифрования алгоритмом AES (Advanced Encryption Standard), перед тем как они загружаются в облако. Файлы попадают на серверы Dropbox и других облачных хранилищ исключительно в зашифрованном виде, поэтому доступ к ним можно получить только в том случае, если на устройстве, с которого вы хотите открыть файл, тоже установлен Cloudfogger.

Очень удобно, что шифрование не вызывает неудобств в работе: ключ для доступа к файлам вводится лишь один раз, при загрузке системы, после чего можно работать с ними в обычном режиме. Но если, к примеру, ноутбук будет украден, то при следующем запуске злоумышленник уже не сможет узнать содержание файлов в защищенных папках.

В начале работы с Cloudfogger нужно создать учетную запись (причем для большей безопасности можно отключить опцию восстановления пароля, но в этом случае забывать его категорически не рекомендуется). Затем приложение само попытается найти папки популярных облачных сервисов Dropbox, SkyDrive, Google Drive и прочих. Но даже если Cloudfogger не справился с этой задачей в автоматическом режиме, все равно можно вручную выбрать директории, содержимое которых требуется шифровать.

Кроме этого, есть возможность определить отдельные файлы из любых других папок. Сделать это проще всего при помощи контекстного меню «Проводника» — Cloudfogger добавляет в него свой список команд.

Также предусмотрена возможность исключать из шифрования отдельные директории и файлы из тех папок, которые защищены Cloudfogger. Такие данные будут загружаться на облачные сервисы в обычном режиме. Стоит иметь в виду, что после того как синхронизируемая папка будет защищена Cloudfogger, потребуется некоторое время на повторную загрузку данных из нее в облачное хранилище.

Еще одна функция Cloudfogger — обмен зашифрованными файлами с другими людьми. Если данные, содержащиеся в облачных хранилищах, будут защищены приложением, стандартные способы отправки ссылок на них другим людям не подойдут. Но вот если разрешить доступ к файлам в интерфейсе Cloudfogger, можно безопасно обмениваться ими с другими людьми. Файлы, зашифрованные Cloudfogger, можно передавать на флешке или отсылать по почте.

Технически доступ к файлам работает так: каждый файл Cloudfogger (.cfog) содержит уникальный ключ AES, который в зашифрованном виде хранится в самом файле. Такие 256-разрядные ключи защищены ключами RSA, которые уникальны для каждого пользователя. Расшифровка происходит только в том случае, если доступ к файлу пытается получить тот пользователь, чей ключ RSA соответствует прописанному в заголовке файла.cfog. Если таких пользователей несколько, данные об их ключах, соответственно, заносятся в заголовки файлов.

Еще одно специализированное решение для обеспечения безопасности файлов на «облачных» сервисах — Boxcryptor. Первоначально созданное как дополнение к Dropbox, сегодня это приложение поддерживает все популярные сервисы для удаленного хранения файлов. Правда, в бесплатной версии доступно шифрование данных, хранящихся лишь на одном сервисе, а также нельзя включить шифрование имен файлов.

Boxcryptor автоматически определяет наличие установленных клиентов популярных сервисов для хранения файлов в облаке (поддерживается даже «Яндекс.Диск»), создает виртуальный диск и добавляет в него соответствующие папки. В настройках можно управлять всеми подключенными папками: добавлять новые, на время отключать шифрование и так далее.

Сервис предлагает поддержку всех основных платформ, как настольных, так и мобильных. Есть даже расширение для Google Chrome. Для работы с Boxcryptor потребуется создание учетной записи — забывать свой пароль категорически не рекомендуется!

⇡ Tresorit — облачный сервис с повышенным вниманием к безопасности

Если из соображений безопасности вы еще не используете никаких сервисов для удаленного хранения файлов, стоит обратить внимание на молодой проект Tresorit, запущенный около полугода назад. Сервис создан как альтернатива стандартным решениям для хранения файлов в облаке и готов обеспечить гораздо более высокий уровень конфиденциальности файлов.

Tresorit обеспечивает шифрование файлов на стороне пользователя. Таким образом, все данные хранятся на серверах сервиса уже в зашифрованном виде. Для шифрования используется стойкий алгоритм AES-256. При создании учетной записи пользователя предупреждают о том, что в случае потери пароля получить доступ к данным на удаленном сервере будет невозможно. Никаких способов для восстановления пароля не предусмотрено, поскольку пароль не хранится нигде: ни в установленном приложении, ни на серверах сервиса. А для пользователей, потерявших пароль, разработчики Tresorit предлагают единственное решение — зарегистрироваться заново.

За повышенную безопасность придется заплатить отказом от некоторых привычных функций. Например, вы не сможете получить доступ к своим файлам с чужого компьютера — веб-интерфейса у Tresorit нет. Пока что разработчики даже не обещают такой возможности, объясняя это тем, что в JavaScript множество уязвимостей. Впрочем, с учетом возможности установки приложения Tresorit на мобильных устройствах, этот недостаток не кажется таким уж серьезным — в конце концов, если нет возможности всюду носить за собой ноутбук, то смартфон уж точно почти всегда при пользователе.

Для обмена файлами используются приглашения, рассылаемые по почте. Настраивая общий доступ, можно назначать людям разные роли: одни могут только просматривать файлы, другие — вносить в них изменения и добавлять в папки новые файлы, третьи — плюс к этому еще и приглашать новых пользователей.

⇡ MEGA — безопасные 50 Гбайт в облаке с синхронизацией

До недавнего времени новое детище Кима Доткома вряд ли могло рассматриваться как альтернатива привычным сервисам для удаленного хранения файлов. Дело в том, что единственным способом загрузки файлов в него было перетаскивание их в окно браузера. Соответственно, ни об автоматической загрузке, ни о синхронизации речи не было.

Но с выходом приложения для Android , а также бета-версии клиента для Windows у сервиса появились эти две важнейшие возможности.

О самом сервисе и о принципах безопасности, на основе которых он создан, мы уже подробно писали в материале «Mega-возвращение Кима Доткома: 50 Гбайт в облаке бесплатно» , поэтому остановимся лишь на основных моментах. Итак, MEGA был создан как ответ на закрытие Megaupload американскими властями. Серверы, на которых хранятся пользовательские данные, расположены в Новой Зеландии. Все файлы шифруются на стороне пользователя, то есть перед отправкой на сервис, благодаря чему получить доступ к ним без знания пароля невозможно. В отличие от Tresorit, MEGA работает в браузере и дает возможность пользователям просматривать списки файлов, удалять и перемещать их, но онлайн-просмотр недоступен, так как они зашифрованы. Для просмотра файл нужно предварительно скачать на диск. Для шифрования используется 2048-разрядный ключ RSA, а забытый пароль восстановить невозможно, поскольку он одновременно является и ключом шифрования.

Поначалу у пользователей не было даже возможности поменять пароль, введенный при регистрации, но теперь такая возможность появилась. Более того, если пользователь уже вошел в свою учетную запись MEGA в браузере, но не помнит текущий пароль, он может его сменить, введя новый и затем перейдя по подтверждающей ссылке в письме, которое отправляется на привязанный к аккаунту адрес электронной почты.

Клиент MEGASync дает возможность синхронизировать содержимое любых папок на диске с виртуальными папками, имеющимися в учетной записи Mega. Прямо при первоначальной настройке можно выбрать, какие папки куда нужно бекапить.

Позже в настройках приложения можно добавить дополнительные папки. Настройки клиента также дают возможность просматривать информацию о свободном месте (напомним, Mega предлагает целых 50 Гбайт бесплатно), ограничивать скорость загрузки, использовать прокси.

Клиент MEGA для Android позволяет не только скачивать файлы, хранящиеся на сервере, но и автоматически загружать на сервис все фотографии и видеофайлы, сделанные камерой устройства. Также в клиенте доступны все основные операции по работе с файлами: удаление, перемещение, создание ссылок на файлы для обмена с другими людьми, поиск.

⇡ Заключение

Наличие на компьютере файлов, о содержании которых не стоит знать никому постороннему, — это еще не повод отказываться от использования сервисов для удаленного хранения данных. Просто нужно позаботиться о конфиденциальности, установив ПО для обеспечения дополнительной защиты или же отдав предпочтение одному из сервисов с шифрованием на стороне пользователя. Наиболее привлекательным среди всех рассмотренных решений выглядит Mega. Сервис предлагает очень большой объем дискового пространства бесплатно, обеспечивает шифрование файлов до загрузки на сервер без использования дополнительных утилит, а также дает возможность просматривать список файлов и управлять ими в браузере и с мобильного устройства на Android.

В какой-то момент мы столкнулись с необходимостью организовать шифрованное хранилище для удаленного размещения файлов. После недолгих поисков нашел легкое облачное решение, которое в итоге полностью устроило. Далее я вкратце опишу это решение и некоторые особенности работы с ним, возможно, кому-нибудь пригодится. На мой взгляд, вариант надежный и вместе с тем достаточно удобный.

Архитектура

За основу я решил взять систему облачного хранения данных . Которая была установлена в OS Debian Linux v7.1 и развернута в виде виртуальной машины под гипервизором Proxmox Virtual Environment v3.1.Систему облачного хранения данных установил на зашифрованный диск ОС Linux, доступ к данным возможен только по протоколу HTTPS, для авторизации помимо стандартного пароля необходимо ввести также одноразовый пароль (OTP). Регулярно осуществляется резервное копирование. Предусмотрена возможность экстренного отключения и удаления всех данных ownCloud.

Гипервизор Proxmox Virtual Environment

Гипервизор Proxmox Virtual Environment представляет собой специализированный дистрибутив OS Debian Linux v7.1, удаленный доступ к системе возможен по протоколу SSH на стандартном порту TCP 22. Однако основным рабочим инструментом для управления виртуальными машинами является Web-интерфейс.Раз в сутки происходит генерирование горячей копии (snapshot) виртуальной машины ownCloud с экспортом ее на серверы NFS, используя стандартные возможности Proxmox VE.

На скриншоте, виртуальная машина в Web-интерфейсе имеет идентификатор 100 (ownCloud). Доступ к ее консоли возможен через пункт контекстного меню «Console».

Например, вот так выглядит ввод пароля для шифрованного диска во время загрузки:

Облачное хранилище данных ownCloud

Про установку ownCloud на хабре есть достаточно хорошая статья от пользователя BlackIce13 http://habrahabr.ru/post/208566/ там уже перечислены основные возможности и некоторые плюсы этой платформы.От себя могу лишь добавить, что, на мой взгляд, существует несколько более простой способ установки ownCloud для дистрибутива ОС Linux Debian и многих других, нежели предложенный автором статьи. Доступны готовые репозитории: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloud

В этом случае все необходимые зависимости ставятся автоматически, а от вас будет лишь требоваться скорректировать настройки под свою специфику.

OwnCloud развернул на базе ОС Debian Linux v7.1 внутри виртуального контейнера. Удаленный доступ к хранилищу возможен по протоколу SSH на стандартном порту TCP 22.

Основная работа с ownCloud осуществляется через Web-интерфейс, возможно также подключение через протокол WebDAV и использование клиентов синхронизации (Sync).

Кстати, поскольку доступ к ownCloud осуществляется через HTTPS логи доступа и ошибок ведутся сервером Apache в файлах "/var/log/apache2/access.log" и "/var/log/apache2/error.log" соответственно. Также ownCloud имеет свой собственный лог "/var/www/owncloud/data/owncloud.log".

Одноразовые пароли OTP

Для усиления безопасности доступ к ownCloud через Web-интерфейс возможен с использованием двухфакторной авторизации: традиционный пароль и одноразовый пароль OTP. Функционал OTP реализуется с помощью внешнего дополнения One Time Password Backend . Встроенной поддержки OTP у ownCloud нет.Настройка основных параметров OTP осуществляется в разделе «Admin» под административной учетной записью.

На скриншотах настройки двухфакторной авторизации и одноразовых паролей подобранные для обеспечения совместимости с аппаратными генераторами FEITIAN OTP c200.

Алгоритм: Time-based One Time Password (TOTP)

Количество цифр в пароле: 6

Время жизни пароля: 60 секунд

Чтобы двухфакторная авторизация вступила в действие необходимо назначить пользователю Token Seed. До этого момента он может заходить в ownCloud, используя только лишь обычный пароль. Что собственно необходимо сделать сразу после создания пользователя, перейти в раздел «Personal» и ввести Token Seed в одноименное поле.

Генерировать Token Seed, используя встроенные возможности модуля OTP ownCloud, не рекомендуется, поскольку в алгоритме его работы наблюдаются проблемы. Формат ввода: Base32 (%32) UPPERCASE. Конвертировать Token Seed в разные форматы можно с помощью утилиты www.darkfader.net/toolbox/convert

Конкретно для этого проекта использовался Token Seed вшитый в аппаратный Token FEITIAN OTP c200. В общем случае можно использовать любой генератор паролей, а затем приводить его к нужному формату, используя приведенный в тексте конвертер.

Примером такого приложения для ОС Android может служить Android Token: https://play.google.com/store/apps/details?id=uk.co.bitethebullet.android.token&hl=ru

Проинициализированный Token Seed выглядит следующим образом:

Для отключения OTP достаточно удалить Token Seed из настроек.

Если это невозможно, например, по причине того, что генератор OTP утерян, поэтому доступа к личному кабинету пользователя нет, то отключение OTP возможно только путем прямой модификации данных в СУДБ MySQL. Для этого необходимо запустить из командной строки клиент MySQL:

# mysql -uowncloud –p

Enter password:

Затем выполнить запрос аналогичный следующему, изменив значение поля «user» на необходимое:

mysql> delete from owncloud.oc_user_otp where `user` = "test";

Из-за архитектурных ограничений OTP работает только при доступе к ownCloud через Web-интерфейс, но не через WebDAV. Данный недостаток компенсируется тем, что список IP-адресов, которые могут использовать WebDAV, строго ограничен. Отвечают за это директивы «Allow from» в файле настроек сервера Apache "/etc/apache2/conf.d/owncloud.conf". Обратите внимание, что директивы там указываются дважды.

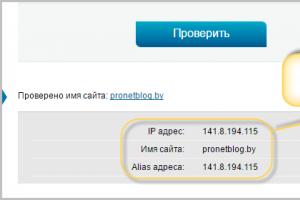

IP-адреса перечисляются через пробел. Необходимо удостоверятся в том, что в списке обязательно присутствуют IP обратной петли 127.0.0.1, а также публичный IP сервера самого ownCloud. В противном случае в работе WebDAV возможны сбои. После изменения настроек Apache его необходимо перезапустить:

service apache2 restart

Защита от брутфорса

В свежих версиях ownCloud ведется лог неудачных попыток авторизации: "/var/log/owncloud/auth.log". Содержимое "/var/log/owncloud/auth.log" контролирует сервис Fail2ban. Если им в течение короткого времени фиксируется 5 или более неудачных попыток авторизации с одного IP-адреса, то он блокируется фильтром пакетов IPTables на 10 минут. Если после автоматической разблокировки, попытки продолжаются, то IP блокируется повторно навсегда. Следит за работой Fail2ban можно в логе "/var/log/fail2ban.log".Список IP-адресов, которые не должны блокироваться ни при каких обстоятельствах задается параметром «ignoreip» в файле настроек "/etc/fail2ban/jail.conf". IP перечисляются через пробел.

После изменения настроек Fail2ban его необходимо перезапустить:

service fail2ban restart

В случае необходимости вручную разблокировать какой-либо IP, необходимо выполнить на сервере из CLI команду аналогичную следующей, скорректировав в ней адрес:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

P.S.

Live версию ownCloud можно посмотреть на официальном сайте

2017. Техносерв запустил сервис синхронизации файлов для бизнеса - ТехноДиск

Системный интегратор Техносерв представил корпоративный сервис облачного хранения и синхронизации файлов ТехноДиск . В отличии от аналогов (Dropbox, Google Drive, Яндекс Диск...) он (по словам разработчиков) обеспечивает повышенную безопасность данных благодаря простой интеграции с системами безопасности клиента. Среди других достоинств компания называет хранение данных на территории России, возможность использования частного облака и расширенное удаленное управление файлами. В ТехноДиске имеется встроенный антивирус. Пользователи могут синхронизировать файлы между ПК и мобильными устройствами на iOS и Android. Например, для компании с 2 тыс. пользователями и общим объемом дискового пространства в 100 тыс. ГБ цена составит около 500 руб. за пользователя в месяц.

2016. Mail.ru запустила облако для архивов

В наборе бизнес-приложений Mail.Ru для Бизнеса появился новый сервис - Облачное хранилище холодных данных. Он подойдет для хранения бекапов, логов, медиаконтента, научных и статистических данных, а также рабочих архивов вашей компании. От обычных облачных хранилищ это отличается тем, что стоит намного дешевле, но данные выдает только по запросу и не мгновенно, а через некоторое время после запроса. При этом, обеспечивается высокий уровень безопасности хранилища, и в отличии от западных альтернатив (Amazon Glacier или Google Nearline), всегда обеспечивается соответствие нормам законодательства (т.е. данные хранятся в российских дата-центрах). ***

2015. Google Compute Engine позволил клиентам использовать собственные ключи шифрования

2015. Microsoft и Google повысили безопасность своих онлайн офисов

Microsoft встроила в свой онлайн офис Office 365 систему управления мобильными устройствами (MDM), которая доступна бесплатно всем коммерческим подписчикам сервиса. Эта система позволяет контролировать данные (email, документы), которые находятся на девайсах сотрудников (iPhone, Android, Windows Phone), централизованно устанавливать права доступа, политики безопасности и удаленно стирать данные (например, если сотрудник уволился). В свою очередь, Google добавил множество настроек для управления правами доступа в облачное хранилище Google Drive for Work. Особенно порадует пользователей возможность расшаривать файлы для внешних контрагентов без необходимости просить этих контрагентов зарегистрировать Гугл-аккаунт. Вот видео: ***

2015. Box стал самым защищенным облачным хранилищем в мире

Облачные хранилища типа Box, Dropbox, Google Drive, OneDrive являются вполне безопасными для хранения бизнес-данных. Однако, в некоторых компаниях требования к безопасности - очень высоки. И их не устраивает, что хотя данные и шифруются при хранении и передаче, сервис-провайдер может получить к ним доступ, зная ключи шифрования. Для таких компаний Box ввел новую услугу Box EKM , которая позволяет самостоятельно создавать и хранить ключи шифрования. А чтобы это не сказалось отрицательно на удобстве сервиса (чтобы админу не пришлось устанавливать мастер ключей на каждом компьютере и смартфоне) - Box интегрировал свое хранилище с сервисом Amazon CloudHSM , который как раз предоставляет услугу облачного хранения ключей. Отметим, что каждый файл, загружаемый в Box, шифруется индивидуальным ключем шифрования. Кроме того, компания получает полный лог доступа к каждому файлу. ***

2013. Dropbox стал более подходящим для бизнеса

Вероятно, вы уже слышали термин "Dropbox для бизнеса "? Чаще всего этот термин применяется не в отношении популярного сервиса Dropbox, а для обозначения его многочисленных конкурентов, которые пытаются создать такой же сервис, только отвечающий корпоративным требованиям (в первую очередь, по безопасности). Но и сам Dropbox не хочет терять бизнес-рынок. У него есть редакция Dropbox for Teams , и ею уже пользуются около 2 млн компаний. Однако, в большинстве случаев, это либо малые бизнесы (где нет админа), либо компании, в которых есть админ, но его игнорируют. Потому, что до сих пор нормально контролировать то, что происходит в Dropbox for Teams ни один админ не мог. Новая версия сервиса практически устраняет эту проблему. ***

2011. DropBox запускает бизнес-версию чтобы конкурировать с Box.net

Популярнейший сервис для онлайн хранения и совместной работы с файлами DropBox наконец-то решил запустить версию для бизнеса - DropBox for Teams . Она отличается от обычной 2 вещами. Во-первых, в ней есть административная панель для управления пользователями и правами доступа. В админке также можно централизованно платить за сервис. Во-вторых, при расшаривании файлов для сотрудника внутри аккаунта DropBox for Teams, объем свободного места у него не уменьшается. (В обычной версии DropBox если, например, для вас расшарили файл 100 Мб, то у вас отнимается 100 Мб свободного места). Однако, DropBox хочет, чтобы при использовании бизнес-версии пользователи вообще не думали о свободном месте на диске. В DropBox for Teams - как минимум 1Тб свободного места. Это в 2 раза больше, чем в бизнес-версии главного конкурента - Box.net ***

2011. Trend Micro представила малому бизнесу решение для хранения, управления и доступа к данным в удаленном режиме

Корпорация Trend Micro, разработчик решений в области защиты интернет-контента, объявила о выпуске нового приложения Trend Micro SafeSync for Business. Это решение, в том числе и для малого бизнеса, обеспечивает безопасное хранение, управление и доступ к цифровым файлам в удаленном режиме, помогая повысить производительность и облегчая обмен данными между сотрудниками и клиентами. SafeSync for Business обеспечивает удобство доступа к данным и обмена ими, гарантируя их безопасность и актуальность; и возможность доступа к ним с различных компьютеров и мобильных устройств посредством инновационной технологии синхронизации. SafeSync также сохраняет в облачном хранилище дополнительную актуальную копию данных, доступ к которой можно получить с любого устройства, способного подключаться к глобальной сети. Это помогает защитить данные от потери в случае сбоя аппаратного обеспечения. SafeSync устраняет необходимость вручную перемещать файлы с одного ПК на другой, экономя время и снижая риск потери ценной информации.

2007. Box.net вышел на рынок корпоративных файлохранилищ

Box.net обратил внимание на корпоративных клиентов и выкатил новое предложение - Box Professional, которое идеально подойдет тем фирмам, где сотрудники берут часть работы на дом. В отличие от традиционных файловых хостингов, в Box Professional компания сможет использовать собственный логотип. И конечно же здесь не будет никакой рекламы. В Box.net упор делают также на безопасности и совместной работе. Пользователи могут объединяться в рабочие группы, которые трудятся над одним проектом. Есть возможность подписаться на получение уведомлений о том, что файл был изменен. Разработчиками также обещаны гибкие административные возможности по управлению пользователями и папками (с определением прав). Учитывая, что Box.net интегрирован с Zoho, данное предложение может заинтересовать многие небольшие фирмы за рубежом. Говорить о перспективах в России, думаю, пока рано. Не все отечественные компании готовы платить $200 в год за удобную удаленную работу своего персонала с файлами.

Сегодня хотелось бы рассказать про Облако Mail.ru. Насколько он надёжен? Стоит ли хранить файлы в нем?

Данной услугой пользуюсь давно и с успехом. Для старта (на момент написания статьи) дается 25 ГБ. Кладезь, куда можно помещать кучу нужной документации, фото и видео архивов. И это бесплатно! По мере увеличения пространства необходимо доплатить.

Для удобства закачивания можно использовать как веб-интерфейс, так и специальную программу .

Установив которую, на рабочем столе появляется папка, куда можно с легкостью перекидывать нужную информацию.

И конечно же имеется приложение для смартфонов, которое также свободно можно приобрести на Google Play и им подобных мобильных магазинах.

Обако Маил.ру можно использовать сразу после того, как вы зарегистрируете свою почту. Вход в него располагается в верхней части экрана, в разделе «Все проекты».

Насколько надёжны облачные хранилища?

Думаю не надо говорить, что 100% надежности вам не предоставит никто. Но если выполнять определенные правила, такие как: не передавать пароли от почты третьим лицам, постоянно проверять компьютер на наличие вирусов, не входить в свой почтовый ящик с чужих устройств, устанавливать на гаджет код доступа и т.д и т.п., то все будет хорошо!

Да и компания тщательно следит за безопасностью своих пользователей и постоянно перелагает всяческие улучшения. Например, Двухфакторная аутентификация. Теперь в свой почтовый ящик можно зайти, предварительно введя специальны код, который будет выслан вам на телефон в виде СМС.

Да, хочу помнить, что удаление почты ведет к уничтожению и всего в хранилище !

Хранить ли файлы в Облаке Mail.ru?

Конечно! Во-первых, это удобно. И дабы не загружать свой ноутбук или планшет большим изобилием информации в виде весомых архивов, закачиваем туда! Большого труда загрузить обратно не предоставится. В некоторых случаях можно просматривать онлайн медийные и текстовые архивы, не загружая на ПК или гаджет. И еще, думаю, весомым плюсом будет доступность,- где бы вы ни были, есть возможность передавать друзьям документы в два клика.

Какие бывают облачные хранилища

На сегодняшний день самыми распространенными являются:

Dropbox — В бесплатное пользование предоставляет 2 ГБ.

Box.net- 5 Гигов

Google Drive — 5 ГБ

Яндекс.Диск — 10 Гигобайт

SkyDrive — 7 ГБ

MEGA — 50 ГБ бесплатно

Облако@mail.ru — до 1 Тирабайта

А также менее известные: Adrive.com, Bitcasa.com, Yunpan.360.cn, 4shared.com, Sugarsync.com, Idrive.com, iFolder (kablink.org), Opendrive.com, Syncplicity.com, Mediafire.com, Cubby.com, Adrive.com.

Естественно, при желании предоставляемое место можно увеличить за отдельную плату в месяц/год.

А какими вы пользуетесь услугами? Опишите их плюсы и минусы. Мне, и думаю, многим читателям блога будет интересно узнать.

К записи "Про Облако Mail.ru простым языком" 9 комментариев

Спасибо за статью. Стала использовать это облако. Действительно удобно. Ранее использовала Я.диск, но там мало места.

Пользуюсь Яндекс Диск.Пока устраивает.Питался Mailom,Голде.iCloud(Храню там только контакты)по простоте и практичность подходит Яндекс Диск.

А я не стал полагаться на чужие облака и поднял свое. Программа называется OwnCloud, имеет десктопных и мобильных клиентов, в ней также можно расшаривать файлы. И объем неограничен, какой винт засунешь в сервер, столько и будет.

Кстати пользуюсь этим сервисом с одного копьютера под управлением FREEBSD,а нетбук LUBUNTU