Данная статья будет, в какой-то мере, посвящена безопасности. У меня недавно возникла мысль, а как проверить, какие приложение используют интернет соединение, куда может утекать трафик, через какие адреса идет соединение и многое другое. Есть пользователи, которые также задаются этим вопросом.

Допустим у вас есть точка доступа, к которой подключены только вы, но вы замечаете, что скорость соединения какая-то низкая, звоните провайдеру, они отмечают, что все нормально или что-то подобное. А вдруг к вашей сети кто-то подключен? Можно попробовать с помощью методов из этой статьи узнать, какие программы, которые требуют Интернет-соединения он использует. А вообще, вы можете использовать эти методы, как душе угодно.

Ну что, давайте анализировать?

Команда netstat для анализа сетевой активности

Этот способ без использования всяких программ, нам лишь понадобится командная строка. В Windows есть специальная утилита netstat, которая занимается анализом сетей, давайте использовать ее.

Желательно, чтобы командная строка была запущена от имени администратора. В Windows 10 можно нажать на меню Пуск правой кнопкой мыши и выбрать соответствующий пункт.

В командной строке вводим команду netstat и видим много интересной информации:

Мы видим соединения, в том числе, их порты, адреса, соединения активные и ожидающиеся. Это конечно круто, но нам этого мало. Нам бы узнать, какая программа использует сеть, для этого вместе с командной netstat можно использовать параметр –b, тогда команда будет выглядеть так:

| netstat –b |

Теперь в квадратных скобочках будет видна утилита, которая пользуется интернетом.

Это не единственный параметр в этой команде, для отображения полного списка введите команду netstat –h .

Но, как показывает практика, многие утилиты командной строки не дают той информации, которой хотелось бы видеть, да и не так это удобно. В качестве альтернативы мы будем использовать стороннее программное обеспечение – TCPView.

Мониторинг сетевой активности с помощью TCPView

Скачать программу можно отсюда . Ее даже не нужно устанавливать вы просто ее распаковываете и запускаете утилиту. Также она бесплатная, но не поддерживает русский язык, но этого особо и не нужно, из этой статьи вы поймете, как ей пользоваться.

Итак, утилита TCPView занимается мониторингом сетей и показывает в виде списка все подключенные к сети программы, порты, адреса и соединения.

В принципе тут все предельно ясно, но некоторые пункты программы я поясню:

- Столбец Process , ясное дело, показывает название программы или процесса.

- Столбец PID указывает на идентификатор подключенного к сети процесса.

- Столбец Protocol указывает на протокол процесса.

- Столбец Local adress – локальный адрес процесса данного компьютера.

- Столбец Local port – локальный порт.

- Столбец Remote adress указывает на адрес, к которому подключена программа.

- Столбец State – указывает на состояние соединения.

- Там, где указано Sent Packets и Rcvd Packets указывает на отправленное и полученное количество пакетов, тоже самое и со столбцами Bytes .

Еще с помощью программы можно нажать на процесс правой кнопкой мыши и завершить его, либо посмотреть, где он находится.

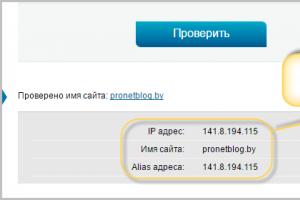

Названия адреса, как показано на изображении ниже можно преобразовать в локальный адрес, для этого нужно нажать горячие клавиши Ctrl+R .

Если вы увидите строки разного цвета, например, зеленого, то это означает запуск нового соединения, если покажется красный цвет, то соединение завершено.

Вот и все основные настройки программы, там еще есть мелки параметры, типа настройки шрифта и сохранения списка соединения.

Если вам понравилась эта программа, то обязательно используйте ее. Опытные пользователи точно найдут для каких целей применить ее.

В статье описываются основные функции команд позволяющих определить сетевую активность компьютера.

Команда netstat.

Используется для определения сетевой активности вашего компьютера, например, чтобы узнать, с каким сайтом соединяется ваша программа. Из стандартной справки по этой команде, которая показывается, если набрать в консольном окне сеанса MS-DOS

Netstat /?

Можно узнать очень многое, но я расскажу только основные, на мой взгляд, моменты. Основное использование команды.

Cо следующим ключом:

Netstat -a

эта команда выдает список активных соединений вашего компьютера с внешним миром, вот, например, результат этой команды:

Proto Local Address Foreign Address State TCP alex:1085 diablo.surnet.ru:80 ESTABLISHED UDP alex:1084 *:* UDP alex:nbname *:* UDP alex:nbdatagram *:*

Рассмотрим первую строчку:

Proto - протокол.

Local Address - локальный адрес и порт, имя вашего

компьютера.

Foreign Address - удаленный адрес и порт; адрес, с которым на

данный момент устанавливает связь ваш компьютер.

State - состояние

соединения.

Из протоколов наибольший интерес представляет TCP как протокол, по которому вы соединяетесь с удаленным компьютером через интернет.

В локальном адресе, через двоеточие от имени вашего компьютера, показан порт, через который происходит обмен данными на вашем компьютере. Так как сопоставить программу, работающую с интернетом, и сетевое соединение не совсем просто, то рекомендуется принудительно задавать каждой программе порт, если естьтакая возможность (в следующих статьях я расскажу, как), тогда легко можно будет определить, какая программа с чем соединяется и не качает ли она лишнюю информацию (спам).

Команда ping.

Для определения скорости соединения и "живости" удаленного компьютера служит команда ping. Дополнительные сведения вы можете узнать из стандартной справки команды ping.

Стандарный вызов программы: ping "удаленный адрес". "Удаленный адрес" можно задать как символьным способом, например, ya.ru, так и адресом удаленного сервера, например, 212.65.99.1

Экран этой команды:

Reply from 195.54.9.250: bytes=32 time=56ms TTL=250 Reply from 195.54.9.250: bytes=32 time=55ms TTL=250 Reply from 195.54.9.250: bytes=32 time=56ms TTL=250

где цифры после from "удаленный адрес":

bytes - количество переданных байт

time - время отклика сервера

дополнительные параметры с указанием ключей:

Ping "удаленный адрес" -t

пингует бесконечно удаленный сервер.

Ping "удаленный адрес" -n 10

пинговать удаленный сервер заданное количество раз.

Ping "удаленный адрес" -w 10000

ждать отклика удаленного сервера заданное количество милисекунд.

Эти ключи можно комбинировать, у меня, например, стоит следующая команда для проверки удаленного сервера (и живости инета):

Ping 195.54.9.250 -n 10 -w 10000

Проверять удаленный сервер 10 раз и ждать отклика 10сек, если в течении этого времени ни одного отклика не будет, и итог будет "Request timed out" то я считаю, что данный сервер в данный момент недоступен.

Команда проверки прохождения сигнала: tracert

синтаксис данной команды очень простой:

Tracert "удаленный сервер"

На экран будет выведен список серверов и время задержки, через которые проходит сигнал, чтобы дойти до "удаленного сервера" например, как это выглядит у меня.

Tracing route to diablo.surnet.ru over a maximum of 30 hops: 1 4 ms 2 ms 2 ms gw.bran760.icb.chel.su 2 54 ms 53 ms 53 ms Satka-ICB.ll.icb.chel.su 3 62 ms 96 ms 65 ms 195.54.1.153 4 65 ms 65 ms 65 ms 195.54.1.249 5 75 ms 76 ms 85 ms diablo.surnet.ru Trace complete.

С помощью данных команд вы можете определять сетевую активность вашей машины, видеть, какая программа что куда качает и по какому адресу, а также проверять время прохождения сигнала с вашего компьютера до определенного сервера. В следующий раз я расскажу, как с помощью этих команд собирать статистику сетевого соединения.

То скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

- Используемая программа не может подключиться к Интернету, несмотря на то, что с другими приложениями эта проблема не наблюдается. В данном случае для устранения неисправности следует проверить, не блокирует ли системный фаервол запросы данной программы на подключение.

- Вы подозреваете, что компьютер используется для передачи данных вредоносной программой и хотите провести мониторинг исходящего трафика на предмет подозрительных запросов подключения.

- Вы создали новые правила разрешения и блокировки доступа и хотите убедиться, что фаервол корректно обрабатывает заданные инструкции.

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Это внутренняя техническая сторона брандмауэра Windows. Данный интерфейс позволяет разрешать или блокировать доступ программ в Интернет, настраивать входящие и исходящий трафик. Кроме того, именно здесь можно активировать функцию регистрации событий - хотя не сразу понятно, где это можно сделать.

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

- Профиль домена используется для подключения к беспроводной сети Wi-Fi, когда домен задается контроллером домена. Если вы не уверены, что это значит, лучше не используйте данный профиль.

- Частный профиль используется для подключения к частным сетям, включая домашние или персональные сети - именно данный профиль вы скорее всего будете использовать.

- Общий профиль используется для подключения к общественным сетям, включая сети ресторанов, аэропортов, библиотек и других учреждений.

Если вы используете компьютер в домашней сети, перейдите на вкладку “Частный профиль”. Если используется публичная сеть, перейдите на вкладку “Общий профиль”. Нажмите кнопку “Настроить” в секции “Ведение журнала” на корректной вкладке.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

- Дата и время подключения.

- Что произошло с подключением. Статус “ALLOW” означает, что фаервол разрешил подключение, а статус “DROP” показывает, что подключение было заблокировано фаерволом. Если вы столкнулись с проблемами подключения к сети отдельной программы, то сможете точно определить, что причина проблемы связана с политикой брандмауэра.

- Тип подключения - TCP или UDP.

- По порядку: IP-адрес источника подключения (компьютера), IP-адрес получателя (например, веб-страницы) и используемый на компьютере сетевой порт. Данная запись позволяет выявлять порты, которые требуют открытия для работы ПО. Также следите за подозрительными подключениями - они могут быть совершены вредоносными программами.

- Был ли успешно отправлен или получен пакет данных.

Информация в журнале поможет выяснить причину проблем подключения. Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP. Если вам нужны подробности, ознакомьтесь со строкой “#Fields” в верхней части лога, чтобы идентифицировать значение каждого показателя.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Нашли опечатку? Нажмите Ctrl + Enter

активность может служить ярким свидетельством работы на компьютере подозрительной программы, производящей несанкционированную рассылку писем, связывающейся со своим автором и передающей ему конфиденциальную информацию или просто загружающую свои дополнительные модули или атакующей соседние компьютеры. Но при этом нужно не забывать, что ряд вполне легальных приложений также имеют свойство иногда связываться с сайтом фирмы-производителя, например для проверки наличия обновлений или более новых версий. Поэтому, прежде чем отключать сеть и выдергивать сетевой шнур, увидев необычно яркое мигание лампочки на сетевой карте, необходимо уметь определять какие программы и приложения вызвали эту подозрительную активность .Изучить и проанализировать сетевую активность можно с помощью встроенных в операционную систему инструментов или же воспользовавшись специальными отдельно устанавливаемыми приложениями. В этом задании это предлагается сделать с помощью Диспетчера задач Windows и встроенной утилиты netstat , которая выводит на экран мгновенную статистику сетевых соединений.

- Откройте окно Диспетчера задач Windows

, нажав одновременно клавиши Ctrl

, Shift

и Esc

, и перейдите к закладке Сеть

.

Поскольку сейчас не инициируется ни одного сетевого соединения, график должен быть пуст, вернее представлять собой прямую на уровне 0 %.

В нижней части окна расположен перечень всех установленных в системе сетевых адаптеров. Обычно он один. В столбце Использование сети приводится моментальное значение доли используемого канала, а в Скорость линии - пропускная способность. Состояние отображает статус.

Если на Вашем компьютере нет ни одного активного адаптера, окно Диспетчера задач на закладке Сеть будет выглядеть так:

В этом задании предполагается, что как минимум один адаптер установлен и работает.

- Инициируйте какое-нибудь сетевое соединение. Например, откройте браузер и загрузите сайт www.viruslist.ru .

При отсутствии выхода в Интернет, зайдите на сетевой ресурс, указанный преподавателем

- Проследите за изменениями на графике Диспетчера задач

: все Ваши действия отобразятся на графике в виде пиков сетевой активности, а значение поля Использование сети

на время перестанет быть равным нулю.

Таким образом, если Вы, закрыв все прикладные программы, которые могут инициировать сетевые соединения, обнаруживаете, что сеть все равно использоваться продолжает, нужно искать причину

- Диспетчер задач Windows

показывает только самую общую информацию. Для получения более подробных данных можно воспользоваться утилитой netstat

.

Закройте окно Диспетчера задач Windows и перейдите к системному меню Пуск / Программы / Стандартные / Командная строка

- В открывшемся окне нужно набирать команды, оканчивающиеся нажатием клавиши Enter

. Такой способ взаимодействия называется работой через командную строку. Утилита netstat

подразумевает именно такой режим

Наберите

и нажмите Enter

- Прочитайте описание утилиты netstat

. Убедитесь, что для вывода самой полной информации нужно использовать ключ -a

- Наберите

и нажмите Enter

- Результатом выполнения команды является список активных подключений, в который входят установленные соединения и открытые порты.

Открытые TCP-порты 2Для обмена данными между компьютерами могут использоваться различные протоколы, т. е. правила передачи информации. Понятие портов связано с использованием протоколов TCP и UDP . Не вдаваясь в подробности, стоит отметить, что в большинстве случаев применяется протокол TCP , но UDP также необходим для работы ряда служб и поддерживается всеми современными операционными системами. обозначаются строкой " LISTENING " в колонке состояние. Часть портов связана с системными службами Windows и отображается не по номеру, а по названию - epmap , microsoft-ds , netbios-ssn . Порты, не относящиеся к стандартным службам, отображаются по номерам.

UDP -порты обозначаются строкой " UDP " в колонке Имя . Они не могут находиться в разных состояниях, поэтому специальная пометка " LISTENING " в их отношении не используется. Как и TCP -порты они могут отображаться по именам или по номерам.

Порты, используемые вредоносными программами, чаще всего являются нестандартными и поэтому отображаются согласно их номерам. Впрочем, могут встречаться троянские программы, использующие для маскировки стандартные для других приложений порты, например 80 , 21 , 443 - порты, используемые на файловых и веб-серверах 3Следовательно, в общем случае просто обнаружить неизвестные системе (и пользователю) порты мало. Нужно еще узнать, какие программы используют эти порты. Команда netstat не позволяет этого сделать, поэтому потребуется воспользоваться сторонними утилитами, например, утилитой tcpview.exe (доступна на сайте

Мол, а как узнать какие программы сейчас пользуются интернетом, какие нет, что вообще занимает драгоценный канал загрузки/раздачи, через какие идет соединение и тд и тп.

В общем-то это стремление разумно и понятно, особенно, когда случаются какие-либо проблемы с скоростью, не понятно куда утекает или что вообще происходит с соединением на компьютере в общем и целом.

Сегодня речь пойдет как раз об этом.

Давайте приступим.

Анализируем сетевой и интернет трафик с TCPView и netstat

Первый и самой простой способ узнать происходящее, - это воспользоваться встроенной в Windows утилитой, которая зовется не иначе как netstat .

Чтобы воспользоваться ей, потребуется попасть в консоль, которая живет по пути "Пуск - Выполнить - " (или " " на клавиатуре):

В появившейся консоли достаточно ввести команду netstat , чтобы увидеть список установленных, ожидающих и иных соединений, их адреса и порты:

Это не совсем то, что нам нужно, ибо мы, в рамках этой статьи, хотели бы увидеть какая из программ, собственно, эти соединения устанавливает и использует, поэтому хорошо бы использовать эту команду с параметром -b , т.е вот так:

Вывод получится уже более наглядным, с указанием процесса и прочего:

Собственно, netstat имеет еще много интересных параметров, которые Вы можете узнать, введя команду netstat -h (кликабельно):

Хотите знать и уметь, больше и сами?

Мы предлагаем Вам обучение по направлениям: компьютеры, программы, администрирование, сервера, сети, сайтостроение, SEO и другое. Узнайте подробности сейчас!

Комбинируя эти параметры можно достигнуть множества интересных и подробных результатов, которые подойдут для диагностики ..

Но, как Вы понимаете, этот вариант, тем более для простого пользователя, всё же не самый наглядный, удобный и прочее.

Поэтому мы с Вами, в качестве второго решения, мы расскажем о такой программе как TCPView . Скачать программу можно, например, .

Установка не требуется, - просто распакуйте архив чем-нибудь вроде и запустите TCPView.exe . Программа полностью бесплатна, а поддержка русского языка, думаю, не требуется, - всё и так интуитивно понятно. Впрочем, мы расскажем, что в ней к чему.

Занимается она, как Вы уже, думаю, поняли, как раз тем, что выводит список всех программ соединенных в данный момент с чем-либо в сети и интернете, показывает удаленные и локальные порты, адреса, состояние соединения прочее.

Выглядит оное примерно вот так (кликабельно):

Где столбцы означают следующее:

- Process , - это, соответственно, программа (процесс), который использует соединение;

- PID , - идентификатор процесса;

- Protocol , - протокол, который используется программой (процессом);

- Local adress , - локальный адрес, задействованные процессом непосредственно на данном компьютере;

- Local port , - тоже самое, что и Local adress , но только порт;

- Remote adress , - удаленный адрес, т.е. с чем (каким адресом\хостом) соединен процесс (программа) в интернете;

- Remote port , - тоже самое, что и Remote adress , но только порт;

- State , - состояние соединения;

- Sent Packets , - отправленное количество пакетов;

- Sent Bytes , - отправленное количество байт;

- Rcvd Packets , - полученное количество пакетов;

- Rcvd Bytes , - полученное количество байт.

Нажав правой кнопкой мышки на любую из строчек можно завершить процесс (Close Proccess ) или завершить соединение (Close Connection ):

Так же можно вызвать свойства процесса дабы выяснить где он обитает в системе (Process Properties) или завершить его (End Process):

Нажав Ctrl + R можно так же преобразовать названия адресов в их (например, на