Роскомнадзор разбушевался не на шутку. Ведомство блокирует сайты, блокирует сервисы. На днях добрался и до мессенджера Telegram. А еще в планах Роскомнадзора полная блокировка VPN-сервисов или принуждение их к сотрудничеству.

Короче, прощай анонимность? Как бы не так!

Обсуждая с главным редактором Никитой Горяиновым и моим коллегой Артемом Баусовым проблематику блокировок, задумались о создании собственного VPN. В лихих 2000-х все мы баловались шутерами по сети и свой сервер создавать приходилось еще на заре знакомства с компьютерами.

Теперь же ситуация стояла как-никогда остро. В России продолжается активная блокировка всего, что неугодно Роскомнадзору, на Украине – свое веселье. Mail.ru, Yandex и десяток весьма полезных ресурсов без лишних танцев жителям недоступны.

Ну мы же за демократию? В этом материале я постараюсь максимально просто и подробно рассказать, как сделать свой VPN-сервер за смешные 75 рублей в месяц.

Почему именно свой VPN

В App Store и Google Play десятки сервисов, позволяющих обходить блокировки. Но практически все VPN не отличаются достойным быстродействием. Скорость безбожно шейпится, от рекламы – тошнит, а практически каждые 10-15 минут приходится переподключаться.

К тому же, когда вы используете публичный VPN (да еще и бесплатный), вы абсолютно не знаете, куда уходит ваш трафик и что с ним происходит на удаленных серверах очередного сервиса-однодневки.

Со своим VPN жить проще и безопаснее. А те 70 рублей, что придется ежемесячно выкладывать за свой VPN – это гарантия вашей безопасности.

Создаем облачный сервер

Не пугайтесь этих слов. Все не так страшно. Даже если вы далеки от сетевых настроек, протоколов и боитесь IP-адресов, я постараюсь максимально подробно изложить порядок действий и проиллюстрировать каждый шаг.

Ну что, поехали!

ArubaCloud – наше все

В сети есть десятки вариантов облачных серверов. Но нам же нужен «дешевый и сердитый», правда? Один из таких – итальянский облачный сервер ArubaCloud .

Что в нем хорошего? Минимальная стоимость в 1 евро (75 рублей) за месяц обслуживания удаленного сервера. Что подразумевается под удаленным сервером?

Представьте себе старенький 1-ядерный компьютер с 1 ГБ оперативной памяти и 20-гигабайтным жестким диском. И вот такой компьютер всего за 75 рублей вам отдают на удаленное растерзание.

Вот характеристики той самой бюджетной машины:

Но, поверьте, для наших задач и разворачивания собственного VPN-сервера этой мощности вполне достаточно.

Приступаем

Регистрируемся на ArubaCloud

Шаг 2. Запускаем утилиту и проводим несложные настройки.

Сперва выбираете New и заполняете соответствующие поля, как расписано на скриншоте ниже.

Connection Name: тут ставите любое имя. Просто называете свое подключение.

PC Name: IP-адрес, который указан в настройках сервера сразу после его создания (шаг 4. данной инструкции).

User Name: В SSH это именно vdesktop . Указываете именно его. Пароль – тот, что задавали в пароле администратора.

Запускаете соединение и через пару секунд видите рабочий стол операционной системы Ubuntu Virtual Desktop.

Остается заключительный этап – создание собственного VPN.

Создаем свой VPN-сервер

Эта настройка сводится всего к нескольким шагам. От собственного VPN-сервера вас отделяет одна команда в терминале.

Шаг 1. В левом нижнем углу тапните по пиктограмме (а-ля меню Пуск в Windows). Выберите System Tools -> LXTerminal . В открывшемся терминале введите следующую команду (будьте внимательны):

wget https://git.io/vpnsetup -O vpnsetup.sh && sudo sh vpnsetup.sh

Примечание: в команде указано -O (анлийская буква "O", не ноль) .

Нажимайте Enter и ждите пару минут, пока окончится установка.

Шаг 2. В конце вы получите сообщение со всеми данными собственного VPN-сервера. ОБЯЗАТЕЛЬНО сохраните эти данные, запишите их и скопируйте в несколько потайных мест, чтобы потом не искать.

Все, VPN-сервер запущен. Теперь можно смело подключать его на любых устройствах.

Включаем свой VPN на iPhone

Для того, чтобы на iPhone появился пункт настроек с VPN, установите любое мобильное VPN-приложение из App Store. Оно понадобиться лишь для активации пункта меню.

После установки VPN-приложения откройте Настройки -> VPN и, создав собственный VPN, вводите следующие данные.

ДОПОЛНЕНИЕ:Имя: Любое имя для VPN какое вы решите

Тип: IPsec Xauth PSK (или IPsec)

Адрес сервера: тут IP-адрес вашего облачного сервера

Идентификатор IPSec: оставляете пустым

Общий ключ IPSec: указываете пароль IPsec PSK из терминала

Имя пользователя: Username из терминала (как правило, vpnuser )

Пароль: Password из терминала

По не совсем понятным причинам многие пользователи сталкиваются с ситуацией, когда в VPN подключается, но интернет отказывается работать.

В таком случае в терминале выполните команду:

sudo nano /etc/ipsec.conf

Замените sha2-truncbug=yes на sha2-truncbug=no и перезагрузите Linux.

Данные входа своего VPN-сервера можете дать родственникам и друзьям. Кроме вашей семьи и избранных людей доступа к нему не будет иметь никто. В качестве бонуса вы получаете удаленный сервер. При желании, можете развернуть там файловое хранилище или запустить не слишком требовательные к системным ресурсам сервисы.

В этой статье я расскажу о том, как создать свой собственный VPN сервер для безопасного пользования интернетом.Узнаете, как настроить компьютер (Windows) и телефон (IOS и Android) для работы через этот сервер.

Простыми словами VPN — это технология, которая позволяет объединить устройства в сеть поверх другой сети. Например, поверх интернета. Но не будем забивать голову терминологией, мы просто сделаем так, что вы будете лазить в интернете через сервер в Сан-Франциско, Лондоне или Амстердаме. В общем там, где нет Ростелекома.

Зачем нужен свой VPN или чем плохи чужие

Разумеется, вы можете использовать чужие платные или бесплатные VPN-сервера. Благо на просторах интернета их очень много. Напишите в яндексе VPN и получите огромное количество предложений.

Если говорить о платных серверах, то цены там далеко не дешёвые. За бесплатные даже говорить не стоит. В чужих VPN есть следующие недостатки:

- Цена — хорошие VPN стоят хороших денег.

- Прослушка трафика — вы не знаете, кто держит VPN, а он знает, на какие сайты вы ходите, какие пароли передаете, с кем общаетесь и так далее. Https конечно частично решает эту проблему, но еще не все сайты перешли на https. Так же остается атака Man in the middle — владелец VPN может возвращать вам свои сертификаты и центры сертификации. Инициировать переход на более старую версию SSL, подсовывать вам свои сайты под видом искомых.

- VPN может быть «грязным» — возможно, до вас или параллельно с вами этот же VPN сервер (и его ip адрес) использует какой ни будь хакер из США — и этот ip адрес уже отслеживает ФБР.

- VPN может быть засвеченным — например, через него рассылали спам и он уже попал в черные списки — и вы не сможете войти на свой любимый сайт, потому что уже в бане.

- Модификация трафика — если ваш трафик не зашифрован или владелец VPN его может расшифровать, то сайты, которые вы запрашиваете, будут возвращаться с «лишними баннерами» или измененными адресами BTC и ETH для оплаты и так далее.

В общем, если вы просто хотите зависать на развлекательных сайтах, то берите любой бесплатный — иногда они будут не работать, иногда будут очень медленными, но это ж бесплатно.

Если VPN вам нужен для работы, берите хороший платный. Если у вас паранойя, или вы хотите заработать на аренде или вам просто интересно как это все делается — идем дальше.

Разворачиваем свой VPN сервер

Для того чтобы поднять свой vpn, нам понадобится свой сервер в интернете. В этой статье мы рассмотрим пример на Zomro, но подойдет любой хостинг, где можно взять VDS. Самый простой тарифный план — 2.99$ в месяц, больше нам не надо.

Переходим на сайт: перейти . Выбираем раздел «Оптимальные VDS/VPS», выбираем тариф VDS/VPS «Micro» и нажимаем заказать.

Заполняем регистрационную форму и переходим в личный кабинет. Теперь необходимо пополнить баланс на 3 доллара. Выбираем в панели задач «Пополнить баланс»

Вводим сумму пополнения и выбираем удобный способ оплаты. После пополнения переходим в раздел «Товары / Услуги» и выбираем «виртуальные серверы». Нажимаем «Заказать»

Выбираем самый первый тариф «VDS/VPS «Micro» (1 СPU/1 GB RAM/20 GB SSD)»

После этого в форме заказ там, где операционная система выбираем «Ubuntu-16.04-amd64». Соглашаемся с условиями и нажимаем «В корзину».

После этого в корзине нажимаем оплатить. После обработки вашего заказа, на почту прейдёт IP адрес, логин, пароль, ссылка на страницу управления сервером и реквизитами для входа. Технический домен и так далее. Это важная информация не сообщайте её никому.

Что приятно, IP будет ваш и только ваш, и никто другой через ваш сервер ходить не будет (если вы сами не разрешите, но об этом позже).

Подключение и настройка сервера

Теперь нам нужно подключиться к своему новому серверу и настроить его. Скачиваем программу putty (ссылка ). Запускаем программу и вводим IP адрес из письма, в окно «Host Name», нажимаем кнопку «Open».

На появившемся окне жмём «Да». Перед нами откроется окно терминала, где нужно ввести логин и пароль из письма. Для того чтобы вставлять текст в терминал, нужно нажать правую кнопку мыши. Вводим логин и нажимаем enter. Вводим пароль (при наборе символы не будут отображаться, как будто вы ничего не набираете — это нормально) нажимаем enter. Для удобство ввода, можно скопировать пароль и правой кнопкой мыши вставить в терминал. После подключения, сворачиваем (не закрываем) терминал и переходим к следующему шагу.

Разворачивание VPN сервера

- Теперь пришло время непосредственно развернуть свой VPN. В своём браузере переходим на сайт: openvpn.net «Community» .

2. Во вкладке «Downloads» «Access Server Downloads»

6. Теперь возвращаемся в putty и скачиваем пакет на сервер. Для этого в программе выполняем команду:

7. Устанавливаем скаченный пакет. Для этого выполняем команду:

dpkg -i openvpn-as-*.deb

где параметр «-i » инициализирует установку пакета

8. Изменяем пароль для пользователя openvpn, который является администратором по умолчанию. Для этого выполняем команду:

passwd openvpn

Вводим новый пароль и подтверждаем изменение (помните, что символы пароля не отображаются).

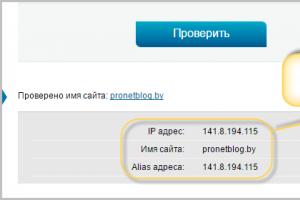

9. После успешного изменения пароля можно подключаться к веб-интерфейсу вашего VPN, для изменения настроек согласно своим требованиям. По умолчанию, адрес подключения имеет следующий вид:

https://Х.Х.Х.Х:943/admin/ (где Х.Х.Х.Х – IP вашего сервера)

По умолчанию логин: openvpn, а пароль вы создали в 8 пункте.

Автоматические настройки и конфигурационные файлы для клиентского подключения к вашему VPN можно скачать подключившись по клиентской ссылке к OpenVPN, которая имеет следующий вид:

https://Х.Х.Х.Х:943/ (где Х.Х.Х.Х – IP вашего сервера)

Подключение к VPN на Windows

- Для подключения к созданному VPN, нужно в браузере ввести адрес: https://Х.Х.Х.Х:943/ (где Х.Х.Х.Х – IP вашего сервера). В появившемся окне введите логин, пароль и выберите «Connect»

2. Далее нажимаем «click here to continue». После нажатия будет предоставлен для скачивания установочный файл с расширением .msi , который включает в себя, как клиентскую программу, так и корректный конфигурационный файл. Скачиваем и устанавливаем программу.

3. Установка клиента OpenVPN происходит в автоматическом режиме (при установки антивирусник будет ругаться, соглашаемся и разрешаем все действия). После завершения установки на рабочем столе появится ярлык OpenVPN connect , который необходимо запустить.

4. В появившемся окне вводим имя пользователя и его пароль, после чего нажимаем на кнопку "Connect"

Статус соединения можно отслеживать через иконку OpenVPN-клиента в панели задач

Подключение к VPN на IOS

- Скачиваем с App Store программу OpenVPN.

2. Как и на windows, нужно в браузере вашего ios устройства ввести адрес: https://Х.Х.Х.Х:943/ (где Х.Х.Х.Х – IP вашего сервера).

3. В появившемся окне введите логин и пароль. Далее выбираем самую нижнюю строчку.

5. Вы автоматически перейдёте в программу. Здесь нужно нажать зелёный крестик.

6. Соглашаемся нажав «Allow»

7. Для добавления VPN на устройство вводим пароль или отпечаток пальца.

8. На этом настройка закончена. Для соединения просто нажимаем кнопку где написано «Disconnected» Когда вы подключитесь, то в верху будет отображаться значок VPN. Для отключения просто нажмите кнопку возле «Conntcted»

Подключение на устройстве Android выполняется таким же образом:

- Скачиваете и устанавливаете программу

- Вводите в браузере https://Х.Х.Х.Х:943/ (где Х.Х.Х.Х – IP вашего сервера).

- Переходите по нижней ссылке

- Открываете пакет через программу

- Добавляете настройки VPN

- Подключаетесь нажав кнопку «Conntcted»

Видео инструкция создания своего VPN

Не забывайте подключать впн, когда пользуетесь бесплатным wifi в кафе или развлекательном центре. Если у вас остались вопросы, задавайте их в комментариях.

Обратите внимание, что здесь не стоит задача объяснить все досконально технически правильно, задача – объяснить «на пальцах» так, чтобы поняли даже начинающие пользователи. Надеюсь, что это получилось. Если есть вопросы – задавайте их в комментариях.

Суть работы VPN-сервера в следующем . Например, вы хотите зайти на сайт yandex.ru. Точнее, подключиться к серверу с IP 77.88.21.11 (жители восточных регионов России могут быть отправлены на сервер с другим IP, но не в этом суть). При работе без VPN ваш компьютер посылает пакет (можно сказать, запрос) напрямую на сервер с адресом 77.88.21.11 и получает от него ответ. При работе через VPN ваш компьютер посылает пакет на VPN-сервер, VPN-сервер точно этот же пакет отсылает на 77.88.21.11, 77.88.21.11 отсылает ответ VPN-серверу (потому что изначально запрос прислал именно VPN-сервер), а VPN-сервер отправляет этот пакет вашему компьютеру.

Что имеем? Запросы на адрес 77.88.21.11 отсылает не ваш компьютер, а VPN, соответственно, сервер 77.88.21.11 фиксирует именно IP-адрес VPN-сервера, а не вашего компьютера.

Одна из возможных причин применения VPN – необходимость скрыть свой IP адрес .

Другое применение – необходимость изменить маршрут трафика . Возьмем пример из жизни. Автор этой статьи живет в городе Орле (Центральная Россия) и хочет подключиться к серверу yunpan.360.cn, расположенному в Пекине. Автор пользуется (точнее, пользовался на тот момент) услугами интернет-провайдера «Билайн». Как показала команда tracert yunpan.360.cn, введенная в командной строке Windows, исходящий интернет-трафик к этому китайскому серверу идет через США. Как трафик идет обратно, трассировка не показывает, но, судя по пингу, он идет примерно тем же маршрутом. Ниже скриншот из программы VisualRoute 2010.

Такая маршрутизация связана с тем, что «Билайн» не заплатил магистральным интернет-провайдерам за более прямой канал в Китай.

При таком маршруте происходят большие потери пакетов, скорость низкая, пинг огромный.

Что делать? Использовать VPN. Такой VPN-сервер, до которого у нас прямой маршрут, и от которого до yunpan.360.cn прямой маршрут. Я (автор статьи) очень долго искал приемлемое решение и в итоге его нашел. Был арендован виртуальный сервер (что это такое, речь пойдет позже) в Красноярске (сразу представляйте, где находится город Красноярск) у хостинг-провайдера . Трассировка до сервера показала, что трафик идет по России, пинг 95 мс (у меня был мобильный LTE (4G) интернет, на проводном интернете пинг будет на 5-10 мс пониже).

Пинг – это задержка интернет-сигнала. Измеряется задержка на прохождение интернет-трафика в обе стороны (туда и обратно). Измерить задержку только в одну сторону стандартными средствами невозможно, поскольку ваш компьютер отправляет запрос на пингуемый сервер и засекает время, за которое придет ответ.

В трассировках пинг до каждой точки (до каждого пункта маршрута, иначе называемого хопом – прыжком) показывается также для трафика в обе стороны.

Часто бывает так, что в разные стороны маршрут разный.

Далее была сделана трассировка с красноярского сервера до yunpan.360.cn. Пинг в районе 150 мс. Трассировка показала, что трафик от красноярского сервера до китайского идет через прямой пиринг (межсетевое взаимодействие) провайдера «Транстелеком» и «China Telecom».

Вот эта самая трассировка (сделана из-под Linux):

tracepath yunpan.360.cn

1?: pmtu 1500

1: srx.optibit.ru 0.361ms

1: srx.optibit.ru 0.381ms

2: border-r4.g-service.ru 0.392ms

3: kyk02.transtelecom.net 0.855ms asymm 5

4: 10.25.27.5 112.987ms asymm 8

5: ChinaTelecom-gw.transtelecom.net 125.707ms asymm 7

6: 202.97.58.113 119.092ms asymm 7

7: 202.97.53.161 120.842ms asymm 8

8: no reply

9: 220.181.70.138 122.342ms asymm 10

10: 223.202.72.53 116.530ms asymm 11

11: 223.202.73.86 134.029ms asymm 12

12: no reply

Что мы видим? Красноярский сервер находится на хостинге (хостинг – услуга размещения и аренды серверных мощностей) optibit.ru, подключен к интернет-провайдеру «Игра-Сервис» (g-service.ru). «Игра-Сервис», в свою очередь, трафик до yunpan.360.cn пускает через крупного российского магистрального провайдера «Транстелеком» (за что платит ему деньги). ТТК трафик направляет через свое прямое включение в сеть китайского магистрального провайдера China Telecom, об этом нам говорит домен хопа ChinaTelecom-gw.transtelecom.net.

Давайте вспомним, в чем была наша проблема. У нас трафик до того китайского сервера шел через США, скорость была низкой. Что я сделал? На этот красноярский сервер поставил VPN. И настроил свой компьютер на работу через этот VPN-сервер. Что получилось? Теперь трафик до yunpan.360.cn шел не по старому маршруту Орел-Москва-США-Китай, а вот так:

сначала до VPN-сервера – Орел-Красноярск,

затем от VPN-сервера до Пекина – Красноярск-Пекин.

Уловили суть? Мы развернули маршрут. Что это дало? Скорость исходящего соединения от меня до yunpan.360.cn возросла. Пинг был уменьшен. Результат был достигнут.

Как определить ваш маршрут? Для новичков самый простой способ это сделать – воспользоваться программой VisualRoute, которую можно найти в интернете как в лицензионном, так и взломанном видах.

Нужно запустить эту программу и выставить следующие настройки:

Получится вот так:

По этой таблице вы увидите, через какие страны проходит трафик. Еще раз обращаю внимание на то, что трассировка показывает маршрут только исходящего трафика (то есть трафика от вашего компьютера к серверу). Маршрут в обратную сторону может показать только трассировка, сделанная с сервера до вашего компьютера. У VisualRoute есть небольшой глюк: она часто показывает Australia (?) в качестве страны, когда не может определить настоящую геопозицию узла.

VPN – Virtual private network – виртуальная частная сеть – это, можно сказать, своя сеть поверх интернета, весь трафик внутри которой шифруется. Подробно изучить эту технологию можно и . Если объяснить совсем на пальцах, то:

- ваш компьютер и VPN-сервер соединяются по интернету

- весь трафик между вами и VPN-сервером шифруется

- VPN-сервер его отправляет в место назначения

- ваш IP скрывается, вместо него виден IP-адрес VPN-сервера

VPN рекомендуется использовать при работе через бесплатный (или просто чужой) WiFi, поскольку существует возможность перехвата всего трафика, проходящего через WiFi-роутер. А при использовании VPN весь трафик будет зашифрован. Более того, если вы зайдете на yandex.ru, vk.com и google.ru без VPN, то на уровне роутера и вашего интернет-провайдера зафиксируются подключения к yandex.ru, vk.com и google.ru. При использовании VPN все подключения идут на адрес VPN сервера.

Существует множество платных сервисов VPN. К их преимуществам можно отнести разве что только простоту использования. Из недостатков следует выделить высокую стоимость, отсутствие 100% конфиденциальности (написать можно многое, а что на самом деле происходит на VPN-сервере, не перехватывается ли трафик, гарантировать невозможно). Невозможность сменить IP адрес в пару кликов также следует отнести к недостаткам платных сервисов.

Сравним стоимость нашего самостоятельно настроенного решения и платных VPN-сервисов. Последние стоят в районе 300 руб. в месяц. Наше решение будет стоить 0,007 долларов в час. Не используем VPN прямо сейчас – не платим. При использовании по 2 часа каждый день в течение 30 дней это удовольствие нам обойдется в 30-50 рублей.

Мы сделаем следующее:

- Арендуем сервер для VPN.

- Настроим на нем VPN.

- Будем ими пользоваться и платить только за каждый час реального использования VPN.

Шаг №1. Аренда сервера.

Нет, арендовать полноценный сервер мы не будем. Мы арендуем виртуальный сервер – VPS (virtual private server). В очень многих случаях для размещения сайтов в интернете или для других целей (в т. ч. для организации VPN) не требуется больших серверных мощностей, но необходимо «под себя» настроить операционную систему сервера. Одновременно на одном компьютере (и сервере в том числе, ведь это тот же компьютер, только обычно более мощный) сразу несколько операционных систем работать не может. Как быть? На помощь приходят виртуальные машины. Эта технология позволяет запускать операционную систему внутри операционной системы, что называется виртуализацией. В случае с серверами тоже создаются аналоги виртуальных машин – виртуальные сервера.

Существует несколько распространенных технологий виртуализации. Самые распространенные – это OpenVZ, KVM, Xen. Грубо говоря, у Xen и KVM для каждой виртуальной машины создаются своя «имитация железа», своя ОС и т.д. В случае с OpenVZ используется общее ядро ОС, в результате чего некоторые функции (например, внесение правок в ядро ОС) становятся недоступными, или их можно включать и отключать только для всех VPS сразу. VPS на Xen и KVM, как правило, более стабильны в работе, однако разница существенна только для крупных проектов, для которых критична отказоустойчивость серверов.

VPS на OpenVZ всегда дешевле, поскольку один виртуальный сервер требует меньше ресурсов. Из-за более низкой цена мы обратим свой взор именно на VPS на базе OpenVZ.

Внимание! Некоторые хостинги (компании, предоставляющие услуги аренды серверов) намеренно блокируют работу VPN на серверах на базе OpenVZ! Поэтому перед арендой такого сервера нужно уточнять в службе поддержки (у хорошего хостинга она должна отвечать в течение 15 минут, максимум часа), будет ли работать VPN.

Для работы на сервере персонального VPN хватит минимальной конфигурации – 256 МБ ОЗУ и 0,5-1 ГГц процессора. Однако не все хостинги предоставляют VPS с 256 МБ ОЗУ: у многих минимальный тариф– 512 МБ ОЗУ. Такого VPS нам и подавно хватит.

Какие еще критерии выбора VPS существуют? Как вы уже поняли, интернет-трафик будет постоянно «ходить» от вас к VPS и обратно. Поэтому у магистральных каналов должна быть достаточная пропускная способность в обе стороны. Иначе говоря, скорость интернет-соединения между вашим компьютером и VPS должна быть достаточной для выполнения требуемых вам задач. Для повседневной комфортной работы хватит и 15 МБит/сек, а если вы собираетесь скачивать торренты через VPN, то вам могут понадобятся и все 100 Мбит/сек. Но! Если вы и VPS находитесь в сетях разных интернет-провайдеров (особенно в разных городах), вряд ли магистральные сети «вытянут» более 70 Мбит/сек внутри России (или вашей страны) и более 50 Мбит/сек с серверами в Европе.

Большинство хостингов требует помесячную оплату. Стоит сразу отметить, что разброс цен очень большой при примерно одинаковом качестве. Мы же будем пользоваться услугами с почасовой оплатой: 0,007 долларов за час работы нашего сервера. Таким образом, если мы будем пользоваться VPN по 2 часа каждый день, то в месяц мы заплатим около 30 рублей. Согласитесь, это не 350 руб/мес за платный VPN-сервис!

Первым делом нужно перейти на сайт и зарегистрироваться:

Далее откроется страница, на которой нужно указать данные своей банковской карты. Без этого система не будет работать и не даст возможности воспользоваться бонусными 10 долларами (об этом позже). Данные можно указать любые, система «съест» ненастоящие.

При этом на вашей карте может быть заблокирована сумма в несколько рублей, которая затем будет возвращена. Списания с вашей карты будут только по факту использования серверов.

Что делать, если банковской карты нет? Заведите себе , он автоматически дает виртуальную карту, баланс которой равен балансу кошелька. Пополнять кошелек можно почти везде, см. .

Однако, если вы введете в DigitalOcean данные карты Киви, то система ее «выплюнет», сославшись на то, что DigitalOcean не работает с предоплаченными и виртуальными картами. В таком случае вам нужно пополнить баланс на 5 долларов через систему PayPal, заплатив картой Киви.

После всего этого на той же странице в личном кабинете DigitalOcean вводим промо-код DROPLET10 , начисляющий нам 10 долларов, которые мы сможем полноценно использовать на сервера, не опасаясь дополнительных списаний с нашей карты.

Готово! Теперь перейдем к созданию VPS. Смотрим видео-урок:

При создании сервера выбирайте ОС Ubuntu версии 14.04, а не какой-либо более новой, в т.ч. не выбирайте 16.04.

|

Расположение сервера |

Домен для пинга |

|

|

Франкфурт, Германия |

http://speedtest-fra1.digitalocean.com/ |

speedtest-fra1.digitalocean.com |

|

Амстердам-1, Нидерланды |

http://speedtest-ams1.digitalocean.com/ |

speedtest-ams1.digitalocean.com |

|

Амстердам-2 |

http://speedtest-ams2.digitalocean.com/ |

speedtest-ams2.digitalocean.com |

|

Нью-Йорк-1, США |

http://speedtest-ny1.digitalocean.com/ |

speedtest-ny1.digitalocean.com |

|

Нью-Йорк-2 |

http://speedtest-ny2.digitalocean.com/ |

speedtest-ny2.digitalocean.com |

|

Нью-Йорк-3 |

http://speedtest-ny3.digitalocean.com/ |

speedtest-ny3.digitalocean.com |

|

Сан-Франциско, США |

http://speedtest-sfo1.digitalocean.com/ |

speedtest-sfo1.digitalocean.com |

|

Лондон, Великобритания |

http://speedtest-lon1.digitalocean.com/ |

speedtest-lon1.digitalocean.com |

|

Сингапур |

http://speedtest-sgp1.digitalocean.com/ |

Speedtest-sgp1.digitalocean.com |

Примечание. Большинству жителей России и стран СНГ подойдет Амстердам или Франкфурт (пинг до Франкфурта в большинстве случаев будет немного меньше, чем до Амстердама). Жителям Дальнего востока России рекомендую протестировать Сингапур и сравнить показатели с европейскими серверами.

Расположение серверов за рубежом позволит с помощью VPN обходить запреты государственных органов на посещение определенных сайтов (если это актуально для вас).

У DigitalOcean в стоимость включено 1 терабайт (1024 ГБ) трафика (см. ). Большинству этого хватит с головой. У остальных хостингов трафик формально безлимитный, однако он становится нерентабельным для них при достижении порога 1-2 ТБ/мес.

Всё, мы заказали VPS. Поздравляю. Теперь пора перейти к его настройке.

Шаг №2. Настройка VPN.

Не пугайтесь, процесс настройки своего собственного VPN прост, как дважды-два!

В видео-уроке выше мы подключились к нашему серверу с помощью Putty. Теперь продолжим.

Копируем и вставляем (нажатием правой кнопки мыши, как мы делали в видео-уроке) команду:

Теперь копируем и вставляем в открывшееся окно редактирования файла следующее:

Нажимаем Ctrl+O, затем Enter.

Нажимаем Ctrl+X.

Копируем и вставляем команду:

Вводим 1 и нажимаем Enter. Ждем. Согласно запросам системы, вводим желаемый логин и нажимаем Enter. Аналогично с паролем. На вопросы “[Y]/[N]” вводим Y и нажимаем Enter. После завершения настройки будут показаны наши логин и пароль и IP адрес сервера.

Готово! VPN настроен!

Теперь открываем «Центр управления сетями и общим доступом» Windows:

Выбираем настройку нового подключения:

Выбираем «Подключение к рабочему месту»:

Ждем немного. Теперь мы работаем через VPN! Чтобы в этом удостовериться, идем на и убеждаемся в том, что показываемый нам наш IP адрес совпадает с IP адресом нашего VPS.

Теперь внимание! Через личный кабинет DigitalOcean мы можем выключить наш VPS (droplet в терминологии DigitalOcean), однако даже за сервер в выключенном состоянии идет списание денежных средств по стандартному тарифу. Поэтому мы сделаем резервную копию нашего сервера, удалим его, а когда нам снова понадобится VPN, мы его восстановим из резервной копии!

Перейдем в управление сервером (панель управления DigitalOcean находится по адресу cloud.digitalocean.com, вход в нее возможен через кнопку Sign In на главное странице digitalocean.com в правом верхнем углу).

Нам нужно создать резервную копию (снимок, snapshot) нашего VPS. Но для этого его сначала нужно выключить.

Ждем около минуты, пока сервер выключится. Затем переходим в раздел Snapshots, вводим произвольное имя снимка и создаем его:

За каждый гигабайт «веса» нашего VPS при создании снимка спишется по 2 цента. Создание резервной копии (снимка) займет несколько минут.

Теперь удаляем сервер:

Все! Больше ни за что с нас деньги не списываются.

Что делаем, когда VPN понадобится снова

Нам нужно создать новый VPS из той резервной копии, которую мы сделали до этого.

Нажимаем «создать дроплет»:

Теперь, как и прежде, вводим любое имя сервера латинскими буквами без пробелов, выбираем первый минимальный тариф, регион должен быть тот же самый , что и тот, в котором у нас до этого был сервер.

Чуть ниже нажимаем на название снимка, который мы сделали (был серым, а должен стать синим):

…и нажимаем большую зеленую кнопку «Create droplet».

Ждем около минуты.

Смотрим, совпадает ли IP адрес нашего сервера с прежним. Если да, то в Windows просто возобновляем уже ранее созданное подключение:

Если нет, то нажимаем правой кнопкой мыши на название нашего подключения и меняем IP адрес на новый:

Вводим новый IP и нажимаем «ОК»:

Внимание! Теперь, чтобы выключить VPN, нам не нужно делать резервную копию, просто сразу удаляем сервер, а в следующий раз все восстановим из старого снимка. Перед удалением сервер выключать необязательно. На всякий случай такой порядок действий в скриншотах:

Это мы удалили VPS на время неиспользования VPN. Теперь его восстановим из старого снимка:

Опять проверяем, сохранился ли старый IP и продолжаем работу.

На том же самом сервере (или еще одном) можно поднять свой личный прокси, например, на базу ПО 3proxy, однако это не тема этой статьи.

Нашли опечатку? Нажмите Ctrl + Enter

Развертывание VPN сервера в сети предприятия является более сложной задачей, чем настройка базовых служб - NAT, DHCP и файловых серверов. Перед тем как браться за дело необходимо четко представлять структуру будущей сети и задачи которые должны решаться с ее помощью. В этой статье мы затронем основные вопросы ответы на которые вы должны твердо знать еще до того, как подойдете к серверу. Такой подход позволит избежать множества типовых проблем и бездумного копирования настроек из примера, а также позволит правильно настроить VPN именно для своих задач и потребностей.

Что такое VPN?

VPN (Virtual Private Network ) - виртуальная частная сеть, под этой аббревиатурой скрывается группа технологий и протоколов позволяющих организовать логическую (виртуальную) сеть поверх обычной сети. Широко применяется для разграничения доступа и повышения безопасности корпоративных сетей, организации безопасного доступа к ресурсам корпоративной сети извне (через интернет) и, в последнее время, провайдерами городских сетей для организации доступа в интернет.

Какие типы VPN бывают?

В зависимости от применяемого протокола VPN подразделяются на:

- PPTP (Point-to-point tunneling protocol) -- туннельный протокол типа точка-точка, позволяет организовать защищенное соединение за счет создания специального туннеля поверх обычной сети. На сегодняшний день это наименее безопасный из всех протоколов и его не рекомендуется применять во внешних сетях для работы с информацией доступ к которой для посторонних лиц нежелателен. Для организации соединения используется две сетевых сессии: для передачи данных устанавливается PPP сессия с помощью протокола GRE, и соединение на ТСР порту 1723 для инициализации и управления соединением. В связи с этим нередко возникают сложности с установлением подобного соединения в некоторых сетях, например гостиничных или мобильных операторов.

- L2TP (Layer 2 Tunneling Protocol ) -- протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию.

- SSTP (Secure Socket Tunneling Protocol) -- протокол безопасного туннелирования сокетов, основан на SSL и позволяет создавать защищенные VPN соединения посредством HTTPS. Требует для своей работы открытого порта 443, что позволяет устанавливать соединения из любого места, даже находясь за цепочкой прокси.

Для чего обычно применяют VPN?

Рассмотрим несколько наиболее часто используемые применения VPN:

- Доступ в интернет. Чаще всего применяется провайдерами городских сетей, но также весьма распространенный способ и в сетях предприятий. Основным достоинством является более высокий уровень безопасности, так как доступ в локальную сеть и интернет осуществляется через две разные сети, что позволяет задать для них разные уровни безопасности. При классическом решении - раздача интернета в корпоративную сеть - выдержать разные уровни безопасности для локального и интернет трафика практически не представляется возможным.

- Доступ в корпоративную сеть извне, также возможно объединение сетей филиалов в единую сеть. Это собственно то, для чего и задумывали VPN, позволяет организовать безопасную работу в единой корпоративной сети для клиентов находящихся вне предприятия. Широко используется для объединения территориально разнесенных подразделений, обеспечения доступа в сеть для сотрудников находящихся в командировке или на отдыхе, дает возможность работать из дома.

- Объединение сегментов корпоративной сети. Зачастую сеть предприятия состоит из нескольких сегментов с различным уровнем безопасности и доверия. В этом случае для взаимодействия между сегментами можно использовать VPN, это гораздо более безопасное решение, нежели простое объединение сетей. Например, таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела продаж. Так как это отдельная логическая сеть, для нее можно задать все необходимые требования безопасности не влияя на работу отдельных сетей.

Настройка VPN соединения.

В качестве клиентов VPN сервера с большой болей вероятности будут выступать рабочие станции под управлением Windows, в то время как сервер может работать как под Windows, так и под Linux или BSD, поэтому будем рассматривать настройки соединения на примере Windows 7. Мы не будем останавливаться на базовых настройках, они просты и понятны, Остановимся на одном тонком моменте.

При подключении обычного VPN соединения основной шлюз будет указан для VPN сети, то есть интернет на клиентской машине пропадет или будет использоваться через подключение в удаленной сети. Понятно, что это как минимум неудобно, а в ряде случаев способно привести к двойной оплате трафика (один раз в удаленной сети, второй раз в сети провайдера). Для исключения этого момента на закладке Сеть в свойствах протокола TCP/IPv4 нажимаем кнопку Дополнительно и в открывшемся окне снимаем галочку Использовать основной шлюз в удаленной сети .

Мы бы не останавливались на этом вопросе столь подробно, если бы не массовое возникновение проблем и отсутствие элементарных знаний о причинах такого поведения VPN соединения у многих системных администраторов.

В нашей статьи мы рассмотрим другую актуальную проблему - правильную настройку маршрутизации для VPN клиентов, что является основой грамотного построения VPN сетей уровня предприятия.

В этой статье подробно рассмотрим процесс настройки VPN сервера в операционной системе Windows Server, а также ответим на вопросы: Что такое VPN и как настроить VPN соединение?

Что такое VPN соединение?

VPN (Virtual Private Network) – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. Технология, позволяющая объединить любое количество устройств в частную сеть. Как правило, через интернет.

Хотя это технология не новая, но за последнее время она приобрела актуальность из-за желания пользователей сохранить целостность данных или приватность в режиме реального времени.

Такой способ соединения называется VPN туннель. Подключится к VPN можно с любого компьютера, с любой операционной системой, которая поддерживает VPN соединение. Либо установлен VPN-Client, который способен делать проброс портов с использованием TCP/IP в виртуальную сеть.

Что делает VPN

VPN обеспечивает удалённое подключение к частным сетям

Так же вы можете безопасно объединить несколько сетей и серверов

Компьютеры с ip адресами с 192.168.0.10 по 192.168.0.125 подключается через сетевой шлюз, который выполняет роль VPN сервера. Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по каналу VPN.

VPN позволяет спокойно использовать интернет при подключении даже к открытым wi-fi сетям в общедоступных зонах (в торговых центрах, отелях или аэропортах)

А так же обойти ограничения на показ контента в определенных странах

VPN предотвращает киберугорозы по перехвату злоумышленником информации на лету, незаметным для получателя.

Принцип работы VPN

Давайте рассмотрим, как в принципе работает VPN соединение.

Представим, что передача это движение пакета по автомобильной дороге из точки А в точку Б, на пути движения пакета встречаются контрольные пункты пропуска пакета данных. При использовании VPN, этот маршрут дополнительно защищён системой шифрования и аутентификацией пользователя, что бы обезопасить трафик, в котором содержится пакет данных. Такой метод называется «Туннелированнем» (tunneling – использование туннеля»

В этом канале все коммуникации надежно защищены, а все промежуточные узлы передачи данных имеют дело зашифрованным пакетом и только при передаче данных информации адресату, данные в пакете дешифруются и становятся доступны для авторизованного получателя.

VPN обеспечит приватность вашей информации вместе с комплексным антивирусом.

VPN поддерживает такие сертификаты как OpenVPN, L2TP, IPSec, PPTP, PPOE и получается вполне защищенный и безопасный способ передачи данных.

VPN туннелирование применяется:

- Внутри корпоративной сети.

- Объединение удалённых офисов, а так же мелких филиалов.

- Доступ к внешним it-ресурсам.

- Для построения видеоконференций.

Создание VPN выбор и настройка оборудования.

Для корпоративной связи в крупных организациях или объединения удаленных друг от друга офисов используется аппаратное оборудования способное поддерживать бесперебойную работу и защищенность в сети.

Для использования vpn-сервиса, в роли сетевого шлюза могут выступать: сервера linux/Windows, маршрутизатор и сетевой шлюз на котором поднят VPN.

Маршрутизатор должен обеспечивать надёжную работу сети без «зависаний». Встроенная функция VPN позволяет изменять конфигурация для работы дома, в организации или филиале офиса.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера "Службы политики сети и доступа" Для этого открываем диспетчер сервера и нажимаем на ссылку "Добавить роль":

Выбираем роль "Службы политики сети и доступа" и нажимаем далее:

Выбираем "Службы маршрутизации и удаленного доступа" и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку "Роли", выбираем роль "Службы политики сети и доступа", разворачиваем, кликаем правой кнопкой по "Маршрутизация и удаленный доступ" и выбираем "Настроить и включить маршрутизацию и удаленный доступ"

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли - Маршрутизация и удалённый доступ , щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства» , на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация - тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows - проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений . Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности , поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4 , там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты , нажмем правой кнопкой мыши и Свойства , выберем подключение L2TP и нажмем Настроить , в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства , заходим в закладку входящие звонки