Для снижения трафика в территориально распределенных сетях больших компаний рекомендуется использовать сценарий установки сервера обновлений wsus с поддержкой первичного и нескольких подчиненных серверов. Данный сценарий позволяет значительно снизить нагрузку на каналы передачи данных, использовать централизованную точку управления обновлениями и отчетами.

Архитектура решения

Имеется центральный офис и несколько территориально распределенных площадок связанных между собой виртуальными частными каналами (VPN). Site A является центральным сайтом, который осуществляет загрузку обновлений и раздачу подчиненным сайтам (Site B, Site C). Подчиненные сервера отправляют на центральный сайт всю информацию о состоянии своих клиентов. В качестве сервера базы данных будем использовать выделенный сервер MS SQL сервер.

Реализация

На территории центрального офиса развернем Windows Server 2012 R2 с ролью служба Windows Server Update Service (WSUS), для этого в диспетчере серверов необходимо выбрать установку роли и компоненты .

Тип установки: установка ролей или компонентов.

Выберем локальный сервер, на котором разворачиваем роль WSUS сервера.

Установим галку напротив службы Windows Server Update Service.

Добавим необходимые компоненты.

На этапе выбор компонентов необходимо отказаться от установки внутренней базы данных Windows.

Удалим компоненты.

На скриншоте ниже, мы видим, что компонент внутренняя база данных Windows не будет установлена. Нажимаем Далее.

На экране службы ролей предлагается на выбор две базы данных. Одна из них WID Database и База данных. WID Database не что иное, как Windows Internal Database - один из вариантов SQL Server Express 2005, входящий в состав Windows Server 2008, а также поставляемый с некоторыми другими бесплатными продуктами Microsoft. Так как мы, согласно нашей архитектуре, планируем использовать внешнюю базу выберем База данных.

Укажем путь к папке в которой будем хранить скаченные обновления и патчи.

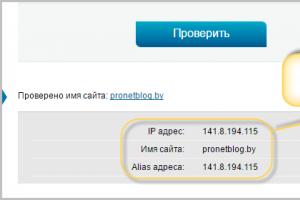

На этапе экземпляр БД укажем адрес SQL сервера и нажмем клавишу проверка подключения.

Если проверка завершится удачно, о чем будет свидетельствовать сообщение Подключение к серверу успешно выполнено, вы сможете продолжить Далее.

Дополнительных настроек или установки компонентов служба ролей Веб-сервер не требует, поэтому просто нажмем Далее.

Насладимся процессом установки……

После чего нажмем кнопку Закрыть.

И перейдем к настройке первичного сервера обновлений . Для этого откроем средства, и из выпадающего списка выберем служба Windows Server Update Service.

Для завершения установки необходимо указать экземпляр базы данных и путь к каталогу обновлений.

После завершения послеустановочных задач откроется мастер настройки Windows Server Update Services. Подробный процесс настройки описан в , нас же интересует настройка подчиненных серверов.

Настройка подчиненного сервера

Для подключения подчиненного сервера wsus к первичному серверу, необходимо запустить мастер настройки сервера и в мастере, в разделе выбор вышестоящего сервера указать имя главного сервера. Согласно рекомендации Microsoft указать использовать SSL при синхронизации и отметить что данный сервер является репликой.

В результате этих настроек, дополнительные параметры мастера станут неактивными и все управление обновлениями, группами компьютеров перейдет на вышестоящий сервер. Проделаем аналогичную процедуру для остальных подчиненных серверов.

Запустите синхронизацию данных, по окончании которой на подчиненный сервер будут загружены все одобренные на вышестоящем сервер обновления , а так же группы компьютеров.

Итог

В сценарии, когда вы используете вышестоящий сервер и несколько подчиненных серверов, все действия по одобрению обновлений, их отзыву, созданию групп компьютеров осуществляются на вышестоящем сервере, что в значительной мере сокращается затрачиваемое время на обслуживание WSUS серверов . Так же вы получаете централизованное управление обновлениями и отчетами, так как подчиненные сервера отправляют все данные на вышестоящий сервер.

Февраль 10

WSUS (Windows Server Update Services ) нужен для автоматической закачки заплаток, пакетов обновлений и других примочек с сайта Microsoft, и раздачи этого контента внутри локальной сети. Т.е. администраторам нет необходимости качать заплатки раздельно и ставить их на каждую машину. Достаточно поднять WSUS на сервере, настроить его, а также настроить рабочие машины на использование этого сервера. Обновление скачивается 1 раз на сам сервер и с него уже устанавливается дальше по локальной сети. Так же использование WSUS существенно экономит трафик в сети интернет, используемый под закачку обновлений и системных заплаток.

WSUS является бесплатным продуктом, однако у вас должна быть корректная лицензия на серверную ОС, а также лицензии Windows Client Access (CAL) на каждую рабочую станцию, которая обновляется с сервера WSUS. Компания Microsoft предоставляет бесплатную возможность использования сервиса обновлений своих программных продуктов в течение всего времени поддержки программного продукта. Необходимые обновления доступны через сеть интернет всем пользователям программных продуктов.

Установка WSUS

В рамках ОС Windows Server 2008 существует роль сервера Windows Server Update Services.

Для Windows Server 2003 следующие системные требования к установке WSUS 3.0 SP1:

- Операционная система: Windows Server 2003 SP1 и выше.

- Дополнительные роли сервера: IIS 6.0 и выше

- Дополнительные обновления ОС: Microsoft .NET Framework 2.0, Microsoft Management Console 3.0.

- Дополнительные программы: Microsoft Report Viewer, SQL Server 2005 SP1 (Служба WSUS способна установить внутреннюю службу Windows Internal Database).

Несмотря на то, что служба практически не требовательна к процессору и оперативной памяти, ей необходима изрядная доля дискового пространства. Желательно 40 Гб и более. В конечном итоге, размер занимаемого дискового пространства будет зависит от количества продуктов, которые необходимо обновлять, и количества требуемых обновлений в инфраструктуре.

Если при установке сервер не удовлетворяет системным требования, то появится окно предупреждения, в котором будет описано что необходимо установить.

Настройка сервера WSUS

Для нормальной работы сервера необходимо указать ряд параметров, которые делаются с помощью «Мастер настройки Windows Server Update Services»

В окне «Выбор вышестоящего сервера» необходимо указать пункт «Синхронизировать с Центром обновлений Майкрософт».

При применении к корпоративной среде прокси-сервера в окне «Настройка прокси-сервера» необходимо указать IP адрес, номер порта и параметры аутентификации на прокси-сервере.

В окне «Выбор языков» необходимо выбрать пункт «Загружать обновления только на следующих языках» обязательно выбрать «Английский». Выбор остальных языков необходимо делать исходя из систем, установленных в компании, обычно ещё добавляют «Русский». Нет необходимости выбирать «Загружать обновления на всех языках, включая новые», так как это увеличит количество обновлений, хранящихся на дисковом пространстве.

В окне «Выбор продуктов» необходимо указать продукты, установленные в рамках корпоративной среды.

ВАЖНО! Никогда не устанавливаете все продукты, так как это может привести к увеличению размера хранимых обновлений, при этом обновления не будут использоваться. Необходимо методично и последовательно выбрать только те продукты которые используются в рамках корпоративной среды.

В окне «Выбор классов» необходимо указать только те классы которые требуют обновлений. Так как указание лишних классов в значительной степени увеличивает размер хранимых обновлений.

В окне «Настройка расписания синхронизации» необходимо выбрать время синхронизации. В рамках WSUS синхронизации не предполагает загрузку обновлений. В данном случае синхронизация будет производить только обновление информации с сервера Центра обновлений Майкрософт».

После первой синхронизации необходимо открыть консоль WSUS и выбрать «Параметры». В «Параметры» открыть пункт «Файлы и языки обновлений».

Во вкладке «Файлы обновлений» окна «Файлы и языки обновлений» необходимо указать каким образом будет осуществляться хранение файлов обновлений. Так как мы хотим уменьшить размер Интернет трафика, то необходимо выбрать «Хранить файлы обновлений локально на этом сервере» и ОБЯЗАТЕЛЬНО выбираем пункты «загружать файлы обновлений на сервер только после одобрения обновления» и «Загружать файлы экспресс — установки». Пункт «Загружать файлы обновлений на сервер только после одобрения обновления» необходим, так как по умолчанию сервер загрузить ВСЕ обновления, которые он посчитает необходимым для выбранных продуктов. Однако так как с течением времени очень многие обновления аккумулируются в Service Pack , то вероятнее всего они не будут нужны и займут дисковое пространство.

После всех настроек необходимо добавить компьютеры в службу WSUS.

Добавление компьютеров в службу WSUS

Если у Вас есть домен, то достаточно в его групповой политике прописать службу WSUS и выбрать правила обновления компьютеров.

Это делается следующим образом «Пуск – Администрирование – Управление групповой политикой ». Выбираем ту политику, которая действует в домене (по умолчанию Default Group Policy ). Кликаем правой кнопкой и выбираем «Изменить».

В окне «Редактор управления групповыми политиками» заходим «Конфигурация компьютера – Политики – Административные шаблоны – Компоненты Windows – Центр обновления Windows ». Выбираем пункт «Указать размещение службы обновлений в Интрасети ».

В окне «Свойства: Указать размещение службы обновлений в Интрасети» указываем параметр «Включен» и в строке «Укажите службу обновление в интрасети для поиска обновлений» прописываете строку вида: http:// [ip адрес или DNS имя сервера обновления в сети ]. Копируете адрес в окно «Укажите сервер статистики в интрасети». В рамках редактора групповой политики есть подсказки в окне объяснений.

Также необходимо определить политику обновлений. Это делается через пункт «Настройка автоматических обновлений».

В окне «Свойства: Настройка автоматических обновлений» указываем параметр «Включен» и параметры «Настройка автоматического обновления», «Установка по расписанию – день», «Установка по расписанию – время». В окне «Объяснение» есть описание всех параметров для серверов и желательно устанавливать параметр «2 –уведомления о загрузке и установке», что позволит администраторам выбирать время установки обновлений на сервера.

Если в рамках инфраструктуры присутствуют рабочие места которые не входят в состав домена (например мобильные рабочие места), но служба обновлений для этих рабочих мест необходима, то существует возможность указания этой службы в «Локальной политике безопасности».

В командной строке набираем gpedit.msc и проделываем те же операции, которые были описаны выше для групповой политики в домене.

Через некоторое время компьютер появится в окне «Компьютеры – Все компьютеры – Не назначенные компьютеры » при «Состояние: Любой».

Управление обновлениями

Для того чтобы увидеть и одобрить необходимые обновления нужно в «Обновления – Все обновления» выбрать следующие пункты фильтра: «Одобрение: Неодобренные» и Состояние: Требуется» и нажать «Обновить».

ВАЖНО! для проверки необходимых обновлений всегда обращайте внимание, чтобы настройки фильтра стояли в положениях «Одобрение: Неодобренные» и Состояние: Требуется», иначе вы рискуете загрузить ненужные вам обновления, или не загрузить их вообще. В случае, если фильтр в настройках «Одобрение: Неодобренные» и Состояние: Требуется» показал пустое поле, то все необходимые обновления для компьютеров уже одобрены и находятся на сервере.

После одобрения на компьютере через какое-то время появятся обновления согласно правилам, настроенным в политике безопасности.

Достаточно часто существует необходимость принудительной проверки обновлений на сервере обновлений со стороны компьютера. Для этого существует программа wuauclt. exe , которая запускается через командную строку. Для проверки обновлений её необходимо запускать с ключом / detectnow (wuauclt. exe / detectnow ). Для посылки отчета о состоянии (очень часто необходимо при первом подключении к серверу обновлений) необходимо запускать с ключом / reportnow (wuauclt. exe / reportnow ).

В одной из предыдущих статей по службам Windows Server Update Services, а именно в статье «Планирование архитектуры WSUS», я говорил, что для каждой модели развертывания серверов WSUS целесообразно использовать группы компьютеров. Группы позволяют вам предотвратить развертывание обновлений, которые могут ухудшить работоспособность операционной системы ваших сотрудников. Например, вы можете создать группы для тестирования и пилотного развертывания обновлений, предназначенные для лабораторного тестирования новых обновлений, а также развертывания в испытательной группе, сотрудники которой являются компетентными ИТ-специалистами, помогающими идентифицировать и устранять возникшие неполадки. Помимо этого, вы можете создавать дополнительные группы для развертывания обновлений для различных моделей компьютеров, например, отдельные группы для почтовых серверов, для контроллеров домена, а также группы, в которые будут входить ваши пользователи. Настройка пользователей на конкретные группы позволяет вам гарантировать, что каждый компьютер получит нужное рабочее обновление в удобное для пользователя время. Стоит обратить внимание, что каждый клиентский компьютер может быть настроен на подключение только к одному серверу обновлений. Другими словами, если в вашей организации разворачивается дополнительный WSUS-сервер и компьютер пользователя перенаправляют на второй WSUS-сервер, он автоматически перестает подключаться к первому серверу. Несмотря на это, на том сервере обновлений, который использовался клиентом ранее, клиентский компьютер все еще останется в списке компьютеров и групп, а сам сервер будет вам периодически напоминать о времени последнего подключения компьютера к данному серверу.

По умолчанию на серверах WSUS созданы две группы: «Все компьютеры» и «Неназначенные компьютеры» , куда изначально входят все клиентские компьютеры, подключенные к WSUS-серверу. Группы вы можете создавать вручную, образовывая так называемую иерархию. Количество групп может быть не ограниченным. В этой статье вы узнаете о самом процессе создания групп, а также о настройке клиентских компьютеров средствами групповой политики.

Создание групп компьютеров и назначение компьютеров в группы со стороны сервера

Создание групп компьютеров с помощью оснастки «Update Services» – процесс довольно таки простой. Для того чтобы создать дополнительную группу, выполните следующие действия:

Если в вашей организации для назначения компьютеров в группы компьютеров не используется назначение со стороны клиентов средствами параметров групповых политик или системного реестра, вы можете назначать клиентские компьютеры в группы со стороны сервера, а именно средствами оснастки «Update Services» . Для того чтобы назначить компьютер в группу компьютеров со стороны сервера, выполните следующие действия:

- В оснастке «Update Services» , в дереве консоли разверните узлы «Компьютеры» и «Все компьютеры» , после чего выберите группу «Неназначенные компьютеры» , где должны отображаться компьютеры, которые не были назначены в конкретные группы;

- Выделите компьютер, который следует поместить в определенную группу, щелкните на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить членство» ;

- В диалоговом окне «Настройка членства в группах компьютеров» установите флажок для одной или нескольких групп, в которые нужно включить компьютер и нажмите на кнопку «ОК» .

Назначение клиентских компьютеров в группы компьютеров со стороны клиента

В большинстве случаев, в организациях принято назначать клиентские компьютеры в группы компьютеров со стороны клиента, а именно средствами групповых политик. Данный способ позволяет автоматически назначать все настройки клиентам, которые добавляются в сеть. Прежде чем переходить к процедуре назначения компьютера в группу компьютеров средствами групповых политик, рассмотрим параметры групповой политики, доступные для управления клиентскими компьютерами Windows Server Update Services:

- Включить рекомендуемые обновления через автоматическое обновление . Используя этот параметр групповой политики, вы можете определить, будет ли на клиентском компьютере служба автоматического обновления Windows доставлять обновления, которые помечены как важные и рекомендуемые из Центра обновления Windows. В том случае, если вы отключите данный параметр, то будут доставляться только важные обновления;

- Включить уведомление о наличии программ . Этот параметр позволяет вам отображать подробные расширенные уведомления от службы центра обновления Майкрософт пользователям, что ускоряет установку и использование дополнительных приложений;

- Задержка перезагрузки при запланированных установках . При помощи этого параметра вы можете указать промежуток времени, в течение которого операционная система будет ожидать перед плановой перезагрузкой. Данный параметр применяется для службы автоматического обновления только в том случае, если установка обновлений настроена по расписанию, в противном случае вам придется выполнять перезагрузку в ручном режиме. Если данный параметр политики отключен, то перед перезагрузкой компьютер будет ожидать 15 минут, если же вы включите данный параметр, то промежуток времени будет изменен до 5 минут;

- Настройка автоматического обновления . Данный параметр групповой политики позволяет вам определить, как именно клиентский компьютер будет получать обновления для операционной системы и приложений. Если вы включите данный параметр, вам нужно будет выбрать один из четырех параметров, которые выполняют те же функции, что и параметры, расположенные в раскрывающемся списке «Важные обновления» в окне настроек параметров центра обновления Windows. Если вы выберите параметр «2 – уведомление о загрузке и установке» , то при обнаружении операционной системой новых обновлений, в области уведомлений будет отображаться значок, свидетельствующий о том, что вы можете загрузить и установить обновления. После того как будут выбраны обновления, необходимые для загрузки, они будут загружены в фоновом режиме и вам нужно будет их установить. Данный вариант приемлем для персонала, тестирующего обновления, а также для некоторых домашних пользователей, но его ни в коем случае не стоит выбирать для пользователей в организации, так как следить за состоянием своей операционной системы будет от силы один из десяти ваших пользователей. Если установить параметр , что равносильно значению «Загружать обновления, но решение об установке принимается мной» в графическом пользовательском интерфейсе, то после того как операционная система обнаружит новые обновления, она их автоматически загрузит на компьютер в фоновом режиме и вам нужно будет только установить загруженные обновления. Выбрав параметр , то обновления будут автоматически загружены и установлены в указанное в данном параметре время, причем, если для завершения установки понадобится перезагрузить компьютер, он будет перезагружен в автоматическом режиме. Установив параметр под номером 5, вы разрешите локальным администраторам выбирать режим вывода уведомлений об обновлениях и их установке, что, по моему мнению, стоит выбирать только в самых крайних случаях.

- Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователи . Этот параметр групповой политики позволяет для завершения установки обновлений по расписанию запретить автоматическую перезагрузку компьютера, тем самым дав пользователям возможность перезагружать систему автоматически при первом входе в систему;

- Не задавать по умолчанию параметр «Установить обновления и завершить работу» в диалоговом окне «Завершение работы Windows» . Используя текущий параметр, вы можете определить, будет ли в диалоговом окне завершения работы операционной системы по умолчанию отображаться команда . В том случае, когда завершение установки обновления требует перезагрузки, то отображается именно эта команда, но если включить данный параметр групповой политики, то в диалоговом окне завершения работы операционной системы будет установлена по умолчанию та команда, которая задана в настройках операционной системы;

- Не отображать параметр «Установить обновления и завершить работу» в диалоговом окне «Завершение работы Windows» . Многие из вас знают, что если на компьютере есть обновления, которые будут установлены после перезагрузки компьютера, то команда «Завершить работу» меняется на «Установить обновления и завершить работу» . Такое название команды может довести некоторых пользователей практически до предынфарктного состояния. Чтобы избежать таких ситуаций вы можете воспользоваться данным параметром групповой политики. При включенном параметре команда «Завершение работы» всегда будет иметь такое название даже в том случае, если на компьютере присутствуют обновления, которые будут установлены после перезагрузки или выключения компьютера;

- Перенос запланированных автоматических установок обновлений . Данный параметр групповой политики позволяет вам указать период ожидания после загрузки операционной системы до выполнения пропущенной ранее установки обновлений по расписанию. По умолчанию пропущенная установка обновлений по расписанию выполняется через одну минуту после загрузки системы, при отключении данного параметра, система будет ждать до следующей установки по расписанию. Если же вы включите данный параметр, то сможете указать период времени, в течение которого операционная система будет ждать до выполнения установки пропущенных обновлений;

- Повторный запрос для перезагрузки при запланированных установках . Периодически практически у каждого пользователя случаются такие ситуации, когда он загружает и устанавливает обновления, но не хочет перезагружать компьютер для завершения установки некоторых обновлений. В этом случае каждые 10 минут выскакивает предупреждающее приглашения с предложением перезагрузить компьютер, которое может действовать некоторым людям на нервы. Если вы относитесь к таким пользователям, то этот параметр групповой политики разработан специально для вас. При помощи этого параметра вы можете определить период времени, через который пользователь увидит запрос для перезагрузки компьютера;

- Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях . По умолчанию, в том случае если у вас не выбрана установка обновлений по расписанию, только локальные администраторы компьютеров могут получать уведомления об обновлениях. Если же перед вами стоит задача дать наряду с локальными администраторами обычным пользователям возможность получать уведомления, а также устанавливать важные, рекомендуемые и необязательные обновления, то вам нужно воспользоваться текущим параметром групповой политики, причем, для установки обновлений пользователи даже не увидят диалогового окна UAC;

- Разрешить клиенту присоединение к целевой группе . Именно при помощи этого параметра вы можете назначить клиентский компьютер в группу компьютеров сервера Windows Server Update Services. Если группа не указана, а пользователь подключается к WSUS-серверу, то вы сможете найти этот компьютер в группе «Неназначенные компьютеры» . Если же вам нужно поместить пользователя не в одну группу, а в несколько, то разделите группы точками с запятой;

- Разрешить немедленную установку автоматических обновлений . Помимо обновлений, которые для завершения установки требуют перезагрузку компьютера, есть и такие обновления, которые могут устанавливаться в работающей операционной системе без всяких перезагрузок компьютера. При помощи текущего параметра групповой политики вы можете задать службе автоматического обновления немедленную установку обновлений без прерывания каких-либо служб операционной системы или ее перезагрузки;

- Разрешить прием обновлений с подписью из службы обновлений Майкрософт в интрасети . Если помимо обновлений из серверов Microsoft, ваш WSUS-сервер распространяет обновления, разработанные другими компаниями, которые подписаны сертификатом, расположенным в хранилище «Доверенные издатели» на локальном компьютере, то данный параметр групповой политики позволит вам устанавливать такие обновления. Если же данный параметр отключен, то на клиентские компьютеры будут распространяться только обновления для продуктов компании Microsoft;

- Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений . Если в вашей организации обновления устанавливаются автоматически по расписанию, то целесообразно устанавливать время расписания установки обновлений на ночь и не выключать полностью компьютеры, а переводить их в режим гибернации. Данный параметр групповой политики позволяет вам для установки обновлений переводить компьютер в обычный режим для установки обновлений;

- Указать размещение службы обновлений Майкрософт в интрасети . По умолчанию, ваши клиентские компьютеры не знают, установлен ли в вашей организации WSUS-сервер. Используя этот параметр групповой политики, вы можете указать путь к WSUS-серверу, который будет служить внутренним сайтом служб обновлений в вашей организации. Здесь вам необходимо указать два параметра, а именно имя сервера, на котором будет выполняться поиск и загрузка обновлений, а также сервер, на который будет выполняться статистика. В большинстве случаев это один и тот же сервер;

- Частота поиска автоматических обновлений . При помощи текущего параметра групповой политики вы можете указать промежуток времени между поиском новых обновлений на своем WSUS-сервере. По умолчанию доступные обновления проверяются с интервалом в 22 часа. Если вы включите данный параметр, то можете указать время ожидания в часах путем вычитания от 0 до 20% от установленного вами времени. Данную политику указывать бессмысленно в том случае, если у вас настроен параметр групповой политики «Настройка автоматического обновления» ;

- Запретить использование любых средств Центра обновления Windows . Данный параметр групповой политики доступен только в разделе конфигурации пользователя и позволяет полностью запретить доступ к центру обновления Windows. Не рекомендую использовать данный параметр в производственной среде.

Теперь, после того как вы узнали о параметрах групповой политики, позволяющих управлять настройками центра, попробуем назначить на контроллере домена клиентский компьютер в группу компьютеров. Для этого выполните следующие действия:

После того как объект групповой политики будет окончательно настроен, для того чтобы на клиентских компьютерах моментально обновились параметры групповой политики вам нужно будет на каждом клиентском компьютере в командной строке выполнить команду «gpupdate /force» от имени учетной записи, которая входит в группу администраторов.

Заключение

В этой статье вы узнали о том, как можно создавать и управлять группами компьютеров. Также были рассмотрены способы назначения клиентских компьютеров в группы компьютеров на стороне сервера, а именно средствами оснастки «Update Services» и со стороны клиента, т.е. при помощи групповых политик. Помимо этого были подробно рассмотрены все параметры групповой политики, которые имеют отношение к центру обновлений Windows и службе автоматического обновления.

Windows Server Update Services (WSUS ) - это служба обновлений, позволяющая администраторам централизованно управлять расстановкой патчей и обновлений безопасностей для продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в корпоративной сети. Вкратце напомним, как работает WSUS: сервер WSUS по расписанию синхронизируется с сервером обновлений Microsoft в Интернете и выкачивает новые обновления для выбранных продуктов. Администратор WSUS выбирает какие обновления необходимо установить на рабочие станции и сервера компании. Клиенты WSUS скачивают и устанавливают требуемые обновления с корпоративного сервера обновлений согласно настроенным политикам. Использование собственного сервера обновлений WSUS позволяет экономить интернет трафик и более гибко управлять установкой обновлений в компании.

Компания Microsoft предлагает и другие средства установки обновлений на свои продукты, например, SCCM 2007/2012. Однако в отличии от многих других продуктов, сервер WSUS является абсолютно бесплатным (на самом деле служба обновлений в SCCM – SUP Software Update Point также основана на WSUS).

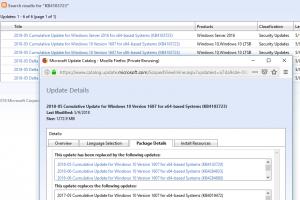

До выхода Windows Server 2012 последней актуальной версией сервера обновлений Microsoft был Windows Server Update Services 3.0 SP 2 - WSUS 3.2, который не поддерживает современные ОС (). Вместе с выходом новой серверной платформы, Microsoft презентовала и новую версию WSUS 6.0 (что странно, ведь по логике эта версия должна носить имя WSUS 4.0…).

Принципиально в новой версии WSUS в Windows Server 2012R2 / 2016 практически ничего не изменилось. Отметим, что теперь установочный пакет WSUS нельзя скачать отдельно с сайта Microsoft, он интегрирован в дистрибутив Windows Server и устанавливается в виде отдельной роли сервера. Кроме того, во WSUS 6.0 появилась возможность управления установкой обновлений с помощью PowerShell.

В этой статье мы рассмотрим базовые вопросы установки и настройки сервера WSUS на базе Windows Server 2012 R2 / Windows Server 2016.

Установка роли WSUS на Windows Server 2012 R2 / 2016

Еще в Windows Server 2008 сервис WSUS был выделен в отдельную роль, которую можно было установить через консоль управления сервером. В Windows Server 2012 / R2 этот момент не поменялся. Откройте консоль и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

В Windows Server 2012 R2 поддерживаются следующие типы SQL баз данных для WSUS сервера:

- Microsoft SQL Server 2008 R2 SP1, 2012, 2014, 2016 в редакциях Enterprise / Standard / Express Edition;

- Microsoft SQL Server 2012 Enterprise / Standard / Express Edition.

Соответственно вы можете использовать встроенную базу данных Windows WID (Windows Internal database), которая является бесплатной и не требует дополнительного лицензирования. Либо вы можете использовать выделенную локальная или удаленную (на другом сервере) базу данных на SQL Server для хранения данных WSUS.

База WID по умолчанию называется SUSDB .mdf и хранится в каталоге windir %\wid \data \. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server _name \Microsoft ##WID . В базе данных WSUS хранятся настройки сервера обновлений, метаданные обновлений и сведения о клиентах сервера WSUS.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- Организация не имеет и не планирует покупать лицензии на SQL Server;

- Не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- Если планируется развернуть дочерний сервер WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения \\.\pipe\MICROSOFT##WID\tsql\query.

Отметим, что в бесплатных редакциях SQL Server 2008/2012 Express имеет ограничение на максимальный размер БД – 10 Гб. Скорее всего это ограничение достигнуто не будет (например, размер базы WSUS на 2500 клиентов – около 3 Гб). Ограничение Windows Internal Database – 524 Гб.

В случае, установки роли WSUS и сервера БД на разных серверах, существует ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена;

- Сервер WSUS не может быть одновременно сервером терминалов с ролью Remote Desktop Services;

Если вы планируете использовать встроенную базу данных (это вполне рекомендуемый и работоспособный вариант даже для больших инфраструктур), отметьте опцию Database .

Затем нужно указать каталог, в котором будут храниться файлы обновлений (рекомендуется, чтобы на выбранном диске было как минимум 10 Гб свободного места).

Размер базы данных WSUS сильно зависит от количества продуктов и ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб. Например, у меня каталог с обновлениями WSUS занимает около 400 Гб (хранятся обновления для Windows 7, 8.1, 10, Windows Server 2008 R2, 2012 / R2/ 2016, Exchange 2013, Office 2010 и 2016, SQL Server 2008/2012/2016). Имейте это в виду, планируя место для размещения файлов WSUS.

В том случае, если ранее было выбрано использование отдельной выделенной БД SQL, необходимо указать имя сервера СУБД, инстанса БД и проверить подключение.

Вы также можете установить сервер WSUS со внутренней базой данных с помощью следующей команды PowerShell:

Install-WindowsFeature -Name Updateservices,UpdateServices-WidDB,UpdateServices-services –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server 2012 R2 / 2016

При первом запуске консоли WSUS автоматически запустится мастер настройки сервера обновлений. Рассмотрим основные шаги настройки сервера WSUS с помощью мастера.

Укажите, будет ли сервер WSUS брать обновления с сайта Microsoft Update напрямую или он должен качать его с вышестоящего WSUS сервера (обычно этот вариант используется в крупных сетях для настройки WSUS сервера большого регионального подразделения, который берет обновления с WSUS центрального офиса, чем существенно снижается нагрузка на каналы связи между центральным офисом и филиалом).

Если ваш сервер WSUS сам должен загружать обновления с серверов Windows Update, и доступ в Интернет у вас осуществляется через прокси-сервер, вы должны указать адрес прокси сервера, порт и логин/пароль для авторизации на нем.

Затем необходимо выбрать языки, для которых WSUS будет скачивать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

Затем указывается список продуктов, для которых WSUS должен скачивать обновления. Необходимо выбрать все продукты Microsoft, которые используются в Вашей корпоративной сети. Имейте в виду, что все обновления занимают дополнительное место на диске, поэтому лишние продукты отмечать не следует. Если вы точно уверены, что в вашей сети не осталось компьютеров с Windows XP или Windows 7, не выбирайте эти опции. Тем самым вы сэкономите существенно место на диске WSUS сервера.

На странице Classification Page , нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (1709, 1803, 1809 и т.д.) в консоли WSUS входят в класс Upgrades.

Далее необходимо указать расписание синхронизации обновлений – рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Имеет смысл выполнять синхронизацию в ночные часы, чтобы не загружать канал доступа в Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занят несколько дней, в зависимости от количества продуктов, которое вы выбрали ранее и скорости доступа в Интернет.

После окончания работы мастер запустится консоль WSUS.

С целью повышения производительности сервера WSUS на Windows Server рекомендуется исключить следующие папки из области проверки антивируса:

- \WSUS\WSUSContent;

- %windir%\wid\data;

- \SoftwareDistribution\Download.

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). При большом количестве компьютеров (более 1500) производительность пула IIS WsusPoll, который раздает обновления клиентов, можно отрегулировать согласно .

Для возможности просмотра отчетов по установленным обновлениям на сервере WSUS нужно установить дополнительный компоненты Microsoft Report Viewer 2008 SP1 Redistributable (или выше), который можно свободно скачать с сайта Microsoft.

В других статьях мы рассмотрим дальнейшую настройку сервера WSUS на Windows Server 2012 R2 / 2016, и , особенности и .

Описывался процесс установки этой сетевой службы. В данном посте описан процесс настройки компьютеров на обновление с доступных вам серверов WSUS.

Настройка компьютеров рабочей группы или отдельно стоящих серверов

Для настройки компьютеров в данном случае потребуется оснастка «Редактор объекта групповой политики». Чтобы ее открыть, сделайте следующее:

- 1. Открыть меню «Пуск» - Выполнить. В строке «открыть» – набрать «mmc» - далее ОК

- 2. В консоли MMC открыть меню Файл – Добавить или удалить оснастку…

- 3. Выбрать оснастку «Редактор объектов групповой политики» - Готово – ОК

- 4. Мы хотим создать правило для обновления ОС компьютера. Поэтому в правой части редактора в кусте «Конфигурация компьютера» открываем ветку Политики – Административные шаблоны – Компоненты Windows – Центр обновления Windows

- 5. В правой части окна редактора вы увидите правила, описывающие поведение компьютеров, касающиеся процессов обновления. Выберите правило «Настройка автоматического обновления».

- 6. В окне настройки автоматического обновления включите правило и укажите параметры. По умолчанию будет выбран режим настройки №3 – автоматическая загрузка и уведомление об установке. В этом случае установка будет производиться только после подтверждения на обновление. Возможна так же установка обновлений по расписанию. Выполнив настройки, нажмите кнопки «Применить» и «Следующий параметр»

- 7. Следующим параметром будет правило «Указать размещение службы обновлений Майкрософт в интрасети», где необходимо указать расположение службы обновлений, а так же сервер статистики (обычно это один и тот же сервер). Нажмите кнопку ОК.В принципе, этого достаточно. Но можно сделать и более тонкую настройку процесса обновления. Почитав встроенные подсказки к правилам, вы поймете, что вам нужно.

- 8. Закрыть оснастку

Все… правила начнут действовать сразу.

Вообще, таким образом можно настраивать и доменные компьютеры. Но если администратор сети сделал уже эти настройки на уровне домена, то вышеуказанные правила действовать не будут, поскольку будут перекрыты доменными групповыми политиками.

Настройка компьютеров домена

Для настройки компьютеров домена на обновление с корпоративного сервера WSUS необходимо иметь права администратора домена Windows.

Для настройки вам потребуется оснастка GPMC (Group Policy Management Console - Оснастка Управления Групповой Политикой).

На компьютерах с ОС Windows 7 оснастку лучше установить с комплектом удаленного администрирования RSAT (есть локализованная версия). После установки комплекта удаленного администрирования, не забудьте включить нужные компоненты управления (Панель управления - Программы и компоненты - Включение или отключение компонентов Windows)

Необходимо сделать следующее:

1. Запустить с помощью меню Пуск - Выполнить - GPMC.msc

2. Открыть ветку Домены – Имя_Домена – Объекты групповой политики и правой кнопкой мыши выбрать меню «Создать»

3. В поле «Имя» указать имя нового объекта групповой политики (пусть это будет “WSUS Group Policy”), далее - ОК

4. В правом окне оснастки найдите имя вашего объекта и правой кнопкой выберите меню «Изменить». Откроется оснастка «Редактор управления групповыми политиками»

5. Далее, необходимо выполнить те же самые шаги, что описаны в предыдущем разделе.

Итак, объект групповой политики (GPO) создан, но созданный GPO пока является лишь голой инструкцией. Для того, чтобы инструкция заработала, необходимо сделать привязку этой GPO к соответствующему контейнеру Windows AD. Именно те компьютеры домена, которые находятся в этом контейнере, будут выполнять эти инструкции (т.е. обновляться). Таким контейнером может быть весь домен, сайт или подразделение.

Какой контейнер выбрать – решать вам. Но критерии следующие:

- -- Если вы хотите, чтобы обновлялись все компьютеры вашего домена – привязывайте GPO к домену

- -- Если вы хотите обновлять только часть компьютеров, например отдельные серверы – создайте подразделение в домене, поместите туда нужные сервера и сделайте привязку к этому подразделению

- -- Если ваша сеть имеет несколько площадок в разных городах, то по-хорошему подсети этих площадок должны принадлежать отдельным сайтам. В этом случае, чтобы не нагружать каналы связи между площадками, на каждом сайте имеет смысл установить свой сервер WSUS и создать для каждого отдельный GPO, указывающий именно на него. В дальнейшем, следует сделать привязки их к соответствующим сайтам (см. рисунок ниже)

Дальнейшие шаги описывают процесс привязки созданных вами объектов групповых политик к соответствующим контейнерам Windows AD.

Допустим, вы решили обновлять все компьютеры домена.

1. Тогда в открытой ранее оснастке «Управление групповой политикой» в левой части окна откройте ветку «Лес: Имя_Леса – Домены – Имя_домена»

2. Правой кнопкой мыши на имени вашего домена выбрать меню «Связать существующий объект групповой политики…»

3. В окне «Выбор объекта групповой политики» найти соответствующий GPO, который мы ранее назвали «WSUS Group Policy» и нажать ОК.

Фильтры WMI для GPO

Считаю хорошей практикой обновлять клиентские и серверные ОС с помощью отдельных групповых политик домена. В данном случае я исхожу из того, что:

- - серверные ОС лучше обновлять вручную в рамках плановых регламентных работ (в этом случае осторожность вполне уместна);

- - клиентские ОС лучше обновлять автоматически. Обновлять их вручную при большом парке компьютеров весьма проблематично, а пользователи это делать вряд ли будут (даже если им показать как).

Что для этого нужно сделать?

Во-первых, в оснастке GPMC.msc следует создать раздельные GPO, например

- ServerOS WSUS Group Policy

- ClientOS WSUS Group Policy

и настроить их на ручной (автоматическая загрузка и уведомление об установке) и автоматический режимы обновления ОС соответственно.

Во-вторых, в той же оснастке создать два WMI-фильтра. Именно эти фильтры и будут определять, которая из выше указанных GPO будет действовать при обновлении каждого компьютера вашей сети.

В третьих, связать фильтры WMI с соответствующими GPO, а обе эти GPO уже можно будет связать прямо с доменом или сайтом (как вам будет угодно).

Как создать фильтры

В уже открытой оснастке GPMC идем по ветке Лес -- Домены -- _Имя_домена_ -- Фильтры WMI. Правой кнопкой "Создать" создаем фильтр с именем Server OS"s and DC

Добавляем в него запрос в пространство root\CIMv2

ServerOS WSUS Group Policy " работать только с компьютерами под управлением серверных OS Windows (в том числе, с контроллерами домена).

Аналогично создаем фильтр с именем Client OS"s

Добавляем в него запрос в root\CIMv2

Этот фильтр позволит GPO с именем "ClientOS WSUS Group Policy " работать только с компьютерами под управлением клиентских OS Windows независимо от версии (Windows 2000 pro, Windows XP, Vista, Windows 7 и Windows 8)

Фильтры готовы.

Как мы уже писали, нужно связать GPO ServerOS WSUS Group Policy

и ClientOS WSUS Group Policy

с соответствующими фильтрами. Например, это можно сделать следующим образом: в ветке "Объекты групповой политики" выбрать нужный GPO, далее справа внизу "Фильтр WMI" выбрать нужный фильтр из выпадающего списка.

Итак, теперь клиентские компьютеры домена будут обновляться автоматически, а сервера будут покорно ждать вашего внимания.

На этом настройка закончена.

Как проверить результат?

В результате всех вышеуказанных действий, мы ожидаем начала обновления той части компьютров домена, на которые, по нашему мнению, должна распространяться настроенная политика.

Во-первых, можно посмотреть в журналах оснастки управления сервером WSUS появление записей о состоянии клиентов автоматического обновления.

Во-вторых, можно убедиться, что настроенная политика действует на клиентов WSUS. Откройте Панель управления - Центр обновления Windows, и убедитесь, что в правой части окна Центра обновления появилась надпись: "Контролирует системный администратор" (для Windows 7/Vista/2008/2008R2) Если этого нет - политика не действует.

Но это еще не значит, что вы где то допустили ошибку. Возможно, компьютер еще не обновил свои настройки с контроллера домена.

Это связано с тем, что групповые политики на компьютерах домена применяются не моментально (обновление GP в локальной сети идет по умолчанию с интервалом 15 минут, а межсайтовая репликация происходит еще реже)

Поэтому, можно просто подождать или выполнить обновление групповых политик на компьютерах командой

На компьютере-клиенте WSUS не запущены необходимые службы (такие, как Центр обновления Windows и Клиент групповой политики и т.д.)

Не отработал GPO для отдельных компьютеров. В этом случае прийдется разбираться с каждым отдельно. Рекомендую смоделировать действие групповой политики для проблеммных компьютеров с помощью той же оснастки GPMC.msc. Это позволит убедится, применился ли созданный GPO для анализируемого компьютера. К сожалению, траблешутинг Group Policy Windows AD выходит за рамки этого поста.

Ну и самое главное... лог WSUS-клиента вот тут --> c:\Windows\WindowsUpdate.log