Необходимой для вирусописателей и кибер-преступников задачей является внедрение вируса, червя или троянской программы в компьютер-жертву или мобильный телефон. Достигается эта цель различными способами, которые делятся на две основные категории:

- социальная инженерия (также употребляется термин «социальный инжиниринг» - калька с английского «social engineering»);

- технические приёмы внедрения вредоносного кода в заражаемую систему без ведома пользователя.

Часто эти способы используются одновременно. При этом так же часто используются специальные меры по противодействию антивирусным программам.

Социальная инженерия

Методы социальной инженерии тем или иным способом заставляют пользователя запустить заражённый файл или открыть ссылку на заражённый веб-сайт. Эти методы применяются не только многочисленными почтовыми червями, но и другими видами вредоносного программного обеспечения.

Задача хакеров и вирусописателей - привлечь внимание пользователя к заражённому файлу (или HTTP-ссылке на заражённый файл), заинтересовать пользователя, заставить его кликнуть по файлу (или по ссылке на файл). «Классикой жанра» является нашумевший в мае 2000 года почтовый червь LoveLetter, до сих пор сохраняющий лидерство по масштабу нанесённого финансового ущерба, согласно данным от Computer Economics. Сообщение, которое червь выводил на экран, выглядело следующим образом:

На признание «I LOVE YOU» среагировали очень многие, и в результате почтовые сервера больших компаний не выдержали нагрузки - червь рассылал свои копии по всем контактам из адресной книги при каждом открытии вложенного VBS-файла.

Почтовый червь Mydoom, «рванувший» в интернете в январе 2004 г., использовал тексты, имитирующие технические сообщения почтового сервера.

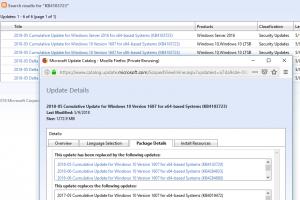

Стоит также упомянуть червь Swen, который выдавал себя за сообщение от компании Microsoft и маскировался под патч, устраняющий ряд новых уязвимостей в Windows (неудивительно, что многие пользователи поддались на призыв установить «очередную заплатку от Microsoft»).

Случаются и казусы, один из которых произошел в ноябре 2005. В одной из версий червя Sober сообщалось, что немецкая криминальная полиция расследует случаи посещения нелегальных веб-сайтов. Это письмо попало к любителю детской порнографии, который принял его за официальное письмо, - и послушно сдался властям.

В последнее время особую популярность приобрели не файлы, вложенные в письмо, а ссылки на файлы, расположенные на заражённом сайте. Потенциальной жертве отправляется сообщение - почтовое, через ICQ или другой пейджер, реже - через интернет-чаты IRC (в случае мобильных вирусов обычным способом доставки служит SMS-сообщение). Сообщение содержит какой-либо привлекательный текст, заставляющий ничего не подозревающего пользователя кликнуть на ссылку. Данный способ проникновения в компьютеры-жертвы на сегодняшний день является самым популярным и действенным, поскольку позволяет обходить бдительные антивирусные фильтры на почтовых серверах.

Используются также возможности файлообменных сетей (P2P-сети). Червь или троянская программа выкладывается в P2P-сеть под разнообразными «вкусными» названиями, например:

- AIM & AOL Password Hacker.exe

- Microsoft CD Key Generator.exe

- PornStar3D.exe

- play station emulator crack.exe

В поиске новых программ пользователи P2P-сетей натыкаются на эти имена, скачивают файлы и запускают их на выполнение.

Также достаточно популярны «разводки», когда жертве подсовывают бесплатную утилиту или инструкцию по взлому различных платёжных систем. Например, предлагают получить бесплатный доступ к интернету или сотовому оператору, скачать генератор номеров кредитных карт, увеличить сумму денег в персональном интернет-кошельке и т.п. Естественно, что пострадавшие от подобного мошенничества вряд ли будут обращаться в правоохранительные органы (ведь, по сути, они сами пытались заработать мошенническим способом), и интернет-преступники вовсю этим пользуются.

Необычный способ «разводки» использовал неизвестный злоумышленник из России в 2005-2006 годах. Троянская программа рассылалась на адреса, обнаруженные на веб-сайте job.ru, специализирующемся на трудоустройстве и поиске персонала. Некоторые из тех, кто публиковал там свои резюме, получали якобы предложение о работе с вложенным в письмо файлом, который предлагалось открыть и ознакомиться с его содержимым. Файл был, естественно, троянской программой. Интересно также то, что атака производилась в основном на корпоративные почтовые адреса. Расчёт, видимо, строился на том, что сотрудники компаний вряд ли будут сообщать об источнике заражения. Так оно и произошло - специалисты «Лаборатории Касперского» более полугода не могли получить внятной информации о методе проникновения троянской программы в компьютеры пользователей.

Бывают и довольно экзотические случаи, например, письмо с вложенным документом, в котором клиента банка просят подтвердить (вернее - сообщить) свои коды доступа - распечатать документ, заполнить прилагаемую форму и затем отправить её по факсу на указанный в письме телефонный номер.

Другой необычный случай доставки шпионской программы «на дом» произошел в Японии осенью 2005. Некие злоумышленники разослали заражённые троянским шпионом CD-диски на домашние адреса (город, улица, дом) клиентов одного из японских банков. При этом использовалась информация из заранее украденной клиентской базы этого самого банка.

Технологии внедрения

Эти технологии используются злоумышленниками для внедрения в систему вредоносного кода скрытно, не привлекая внимания владельца компьютера. Осуществляется это через уязвимости в системе безопасности операционных систем и в программном обеспечении. Наличие уязвимостей позволяет изготовленному злоумышленником сетевому червю или троянской программе проникнуть в компьютер-жертву и самостоятельно запустить себя на исполнение.

Уязвимости являются, по сути, ошибками в коде или в логике работы различных программ. Современные операционные системы и приложения имеют сложную структуру и обширный функционал, и избежать ошибок при их проектировании и разработке просто невозможно. Этим и пользуются вирусописатели и компьютерные злоумышленники.

Уязвимостями в почтовых клиентах Outlook пользовались почтовые черви Nimda и Aliz. Для того чтобы запустить файл червя, достаточно было открыть заражённое письмо или просто навести на него курсор в окне предварительного просмотра.

Также вредоносные программы активно использовали уязвимости в сетевых компонентах операционных систем. Для своего распространения такими уязвимостями пользовались черви CodeRed, Sasser, Slammer, Lovesan (Blaster) и многие другие черви, работающие под ОС Windows. Под удар попали и Linux-системы - черви Ramen и Slapper проникали на компьютеры через уязвимости в этой операционной среде и приложениях для неё.

В последние годы одним из наиболее популярных способов заражения стало внедрение вредоносного кода через веб-страницы. При этом часто используются уязвимости в интернет-браузерах. На веб-страницу помещается заражённый файл и скрипт-программа, которая использует уязвимость в браузере. При заходе пользователя на заражённую страницу срабатывает скрипт-программа, которая через уязвимость закачивает заражённый файл на компьютер и запускает его там на выполнение. В результате для заражения большого числа компьютеров достаточно заманить как можно большее число пользователей на такую веб-страницу. Это достигается различными способами, например, рассылкой спама с указанием адреса страницы, рассылкой аналогичных сообщений через интернет-пейджеры, иногда для этого используют даже поисковые машины. На заражённой странице размещается разнообразный текст, который рано или поздно обсчитывается поисковыми машинами - и ссылка на эту страницу оказывается в списке других страниц в результатах поиска.

Отдельным классом стоят троянские программы, которые предназначены для скачивания и запуска других троянских программ. Обычно эти троянцы, которые имеют очень небольшой размер, тем или иным образом (например, используя очередную уязвимость в системе) «подсовываются» на компьютер-жертву, а затем уже самостоятельно выкачивают из интернета и устанавливают в систему другие вредоносные компоненты. Часто такие троянские программы меняют настройки браузера на самые небезопасные, чтобы «облегчить дорогу» другим троянцам.

Уязвимости, о которых становятся известно, достаточно оперативно исправляются компаниями-разработчиками, однако постоянно появляется информация о новых уязвимостях, которые тут же начинают использоваться многочисленными хакерами и вирусописателями. Многие троянские «боты» используют новые уязвимости для увеличения своей численности, а новые ошибки в Microsoft Office тут же начинают применяться для внедрения в компьютеры очередных троянских программ. При этом, к сожалению, имеет место тенденция сокращения временного промежутка между появлением информации об очередной уязвимости и началом её использования червями и троянцами. В результате компании-производители уязвимого программного обеспечения и разработчики антивирусных программ оказываются в ситуации цейтнота. Первым необходимо максимально быстро исправить ошибку, протестировать результат (обычно называемый «заплаткой», «патчем») и разослать его пользователям, а вторым - немедленно выпустить средство детектирования и блокирования объектов (файлов, сетевых пакетов), использующих уязвимость.

Одновременное использование технологий внедрения и методов социальной инженерии

Достаточно часто компьютерными злоумышленниками используются сразу оба метода. Метод социальной инженерии - для привлечения внимания потенциальной жертвы, а технический - для увеличения вероятности проникновения заражённого объекта в систему.

Например, почтовый червь Mimail распространялся как вложение в электронное письмо. Для того чтобы пользователь обратил внимание на письмо, в него вставлялся специально оформленный текст, а для запуска копии червя из вложенного в письмо ZIP-архива - уязвимость в браузере Internet Explorer. В результате при открытии файла из архива червь создавал на диске свою копию и запускал её на исполнение без каких либо системных предупреждений или дополнительных действий пользователя. Кстати, этот червь был одним из первых, предназначенных для воровства персональной информации пользователей интернет-кошельков системы e-gold.

Другим примером является рассылка спама с темой «Привет» и текстом «Посмотри, что про тебя пишут». За текстом следовала ссылка на некую веб-страницу. При анализе выяснилось, что данная веб-страница содержит скрипт-программу, которая, пользуясь еще одной уязвимостью в Internet Explorer, загружает на компьютер пользователя троянскую программу LdPinch, предназначенную для воровства различных паролей.

Противодействие антивирусным программам

Поскольку цель компьютерных злоумышленников - внедрить вредоносный код в компьютеры-жертвы, то для этого им необходимо не только вынудить пользователя запустить заражённый файл или проникнуть в систему через какую-либо уязвимость, но и незаметно проскочить мимо установленного антивирусного фильтра. Поэтому не удивительно, что злоумышленники целенаправленно борются с антивирусными программами. Используемые ими технические приёмы весьма разнообразны, но чаще всего встречаются следующие:

Упаковка и шифрование кода. Значительная часть (если не большинство) современных компьютерных червей и троянских программ упакованы или зашифрованы тем или иным способом. Более того, компьютерным андеграундом создаются специально для этого предназначенные утилиты упаковки и шифровки. Например, вредоносными оказались абсолютно все встретившиеся в интернете файлы, обработанные утилитами CryptExe, Exeref, PolyCrypt и некоторыми другими.

Для детектирования подобных червей и троянцев антивирусным программам приходится либо добавлять новые методы распаковки и расшифровки, либо добавлять сигнатуры на каждый образец вредоносной программы, что снижает качество детектирования, поскольку не всегда все возможные образцы модифицированного кода оказываются в руках антивирусной компании.

Мутация кода. Разбавление троянского кода «мусорными» инструкциями. В результате функционал троянской программы сохраняется, но значительно меняется её «внешний вид». Периодически встречаются случаи, когда мутация кода происходит в режиме реального времени - при каждом скачивании троянской программы с заражённого веб-сайта. Т.е. все или значительная часть попадающих с такого сайта на компьютеры образцы троянца - разные. Примером применения этой технологии является почтовый червь Warezov, несколько версий которого вызвали значительные эпидемии во второй половине 2006 г.

Скрытие своего присутствия. Так называемые «руткит-технологии» (от англ. «rootkit»), обычно используемые в троянских программах. Осуществляется перехват и подмена системных функций, благодаря которым зараженный файл не виден ни штатными средствами операционной системы, ни антивирусными программами. Иногда также скрываются ветки реестра, в которых регистрируется копия троянца, и другие системные области компьютера. Данные технологии активно используются, например, троянцем-бэкдором HacDef.

Остановка работы антивируса и системы получения обновлений антивирусных баз (апдейтов). Многие троянские программы и сетевые черви предпринимают специальные действия против антивирусных программ - ищут их в списке активных приложений и пытаются остановить их работу, портят антивирусные базы данных, блокируют получение обновлений и т.п. Антивирусным программам приходится защищать себя адекватными способами - следить за целостностью баз данных, прятать от троянцев свои процессы и т.п.

Скрытие своего кода на веб-сайтах. Адреса веб-страниц, на которых присутствуют троянские файлы, рано или поздно становятся известны антивирусным компаниям. Естественно, что подобные страницы попадают под пристальное внимание антивирусных аналитиков - содержимое страницы периодически скачивается, новые версии троянских программ заносятся в антивирусные обновления. Для противодействия этому веб-страница модифицируется специальным образом - если запрос идёт с адреса антивирусной компании, то скачивается какой-нибудь нетроянский файл вместо троянского.

Атака количеством. Генерация и распространение в интернете большого количества новых версий троянских программ за короткий промежуток времени. В результате антивирусные компании оказываются «завалены» новыми образцами, на анализ которых требуется время, что даёт злоумышленному коду дополнительный шанс для успешного внедрения в компьютеры.

Эти и другие методы используются компьютерным андеграундом для противодействия антивирусным программам. При этом активность киберпреступников растёт год за годом, и сейчас можно говорить о настоящей «гонке технологий», которая развернулась между антивирусной индустрией и индустрией вирусной. Одновременно растёт количество хакеров-индивидуалов и преступных групп, а также их профессионализм. Всё это вместе значительно увеличивает сложность и объём работы, необходимой антивирусным компаниям для разработки средств защиты достаточного уровня.

В числе наиболее технологичных коммуникационных интерфейсов, представленных на современном IT-рынке — Thunderbolt. Устройства, совместимые с ним, впервые появились на рынке в 2011 году. Какова специфика данного стандарта? Каковы его преимущества перед распространенными конкурентными решениями?

Thunderbolt?

Thunderbolt — что это за технология? Ранее она была известна как Light Peak. Представляет собой стандарт проводных коммуникаций, посредством которого возможна передача различного типа цифровых данных, а также электроэнергии. Разработана совместными усилиями двух гигантов IT-индустрии — Intel и Apple. По-английски Thunderbolt означает "раскат грома". Похожее название имеет военный самолет A-10 Thunderbolt II, используемый ВВС США. Неизвестно, присутствует ли здесь какая-либо преемственность между ним и решениями от IT-брендов. Но факт достаточно примечательный.

В основе технологии — две архитектуры: PCI Express, а также DisplayPort. Основное преимущество технологии — в высокой скорости передачи данных, а также в универсальности. Возможна организация взаимодействия с широким спектром устройств — жесткими дисками, мультимедийными девайсами. Также порт, поддерживающий стандарт Thunderbolt, может передавать видеопоток с высоким разрешением посредством протокола DisplayPort. Суммарная предельная мощность подключенной к порту Thunderbolt техники — 10 Вт.

Технология позволяет передавать данные как оптическим, так и электронными методом. Второй вариант экономичнее. Но спрос на оптическую реализацию технологии также ожидается ощутимый.

Задержка при передаче данных в рамках рассматриваемого стандарта минимальна — порядка 8 нс. Для соединения устройств может задействовать медный кабель длиной до 3 м или оптический — до 100 м. Подключение устройств к компьютерам Mac, оснащенным портами Thunderbolt, возможно в «горячем» режиме — без выключения устройства.

Ожидается, что в перспективе технология Thunderbolt будет способна обеспечивать скорость передачи данных до 100 Гбит/сек. Особенно ощутим спрос на соответствующий стандарт наблюдается со стороны специалистов, которые занимаются обработкой высококачественных видеофайлов.

История создания технологии

Технология, изначально названная Light Peak, была представлена общественности компанией Intel в 2009 году. При этом американский бренд задействовал прототип девайса Mac Pro, посредством которого через оптический кабель транслировались видеопотоки с высокой четкостью. Одновременно была показана возможность передачи данных в рамках локальной сети и взаимодействия системы с внешним накопителем. Технология функционировала на базе интерфейса PCI Express.

Посредством оптических каналов обеспечивалась скорость передачи данных, составляющая 10 Гбит/сек. Также был отмечено, что возможно достижение показателей в 100 Гбит/сек. Представители компании Intel заявили, что устройства, оснащенные Light Peak, могут появиться на рынке в 2010 году. В мультимедийных онлайн-презентациях также было показано, что технология Light Peak способна взаимодействовать с широким спектром устройств — камерами, компьютерами, мониторами.

В мае 2010 года компания Intel показала общественности ноутбук, оснащенный Light Peak, тем самым доказав, что интерфейс может быть встроен в небольшие по размеру устройства. Также специалисты Intel показали, как может осуществляться одновременная передача двух видеопотоков в высоком качестве. Бренд объявил, что фабричный выпуск контроллеров, поддерживающих соответствующую технологию, возможен в конце 2010 года. Осенью 2010-го некоторые прототипы девайсов, в которых был реализован новый стандарт, были показаны общественности на форуме Intel Developer Forum.

Появление на рынке

В феврале 2011 года стандарт Light Peak был реализован под новым названием — Thunderbolt на устройствах от Apple. Сначала новый порт появился на MacBook Pro, затем на компьютерах iMac, а также на MacBook Air, Mac Mini, а также в мониторах от Apple.

Сейчас на базе технологии уже создано большое количество устройств. В числе таковых — популярный дисплей Thunderbolt Display от Apple. Он примечателен прежде всего своей величиной. Количество дюймов, которым его оснастила Apple — 27. Thunderbolt Display позволяет в полной мере задействовать одно из главных преимуществ технологии — скорость передачи данных. Посредством данного ресурса обеспечивается вывод на большой экран видеопотока в большом разрешении и высочайшем качестве.

Thunderbolt и PCI Express

Выше мы говорили о Thunderbolt, что это технология, объединяющая два стандарта. Рассмотрим то, каким образом в рамках нее задействуется архитектура PCI Express. Данный стандарт — высокоскоростной, он задействуется для интеграции различных элементов устройств типа Mac — процессора, видеокарты, диска. Благодаря технологическим возможностям PCI Express, стандарт Thunderbolt может передавать данные со скоростью порядка 10 Гбит/сек. При этом в рамках каждого порта функционирует два канала — приема и передачи. Указанная скорость выше, чем при задействовании таких стандартов, как FireWire 800, или, например, USB 3.0. Но высокая скорость передачи данных — не единственное преимущество технологии.

Преимущества технологии

В числе ключевых особенностей технологии — универсальность. Рассматриваемый стандарт позволяет передавать соответствующего типа цифровые данные, а также электропитание через общий порт. Тем самым нет необходимости подключать к компьютеру большое количество кабелей. Другой аспект универсальности технологии — это совместимость с USB-портами и стандартом FireWire посредством специальных адаптеров. При этом технология Thunderbolt позволяет работать устройствам в пределах тех скоростей, которые гарантируются соответствующими интерфейсами, то есть, не замедляет их работу.

Следующий аспект универсальности технологии — возможность одновременного подключения до 6 устройств к одному порту Thunderbolt последовательным методом. Правда, ресурс канала будет делиться между девайсами. Для обеспечения оптимальной скорости передачи данных важно, чтобы на каждом из устройств, формирующих цепочку, поддерживался соответствующий стандарт без использования переходников. Еще один аспект универсальности технологии — совместимость с любыми процессорами и чипсетами — неважно, под каким конкретно брендом.

Конкурирующие технологии

Итак, мы рассмотрели основные преимущества Thunderbolt. Что это за технология, теперь вы знаете. Но есть у нее и конкуренты. Рассмотрим их специфику. Основной конкурирующий относительно технологии от Apple стандарт — это SuperSpeed USB, который также именуется USB 3.0. Каковы его ключевые преимущества относительно решения от Apple?

В числе таковых:

Поддержка оборудования, работающего на предыдущей технологии, USB 2.0;

Совместимость с современными моделями цифровой техники, материнскими платами;

Растущий рыночный спрос на соответствующего типа оборудование;

Питающее напряжение характеризуется высокой мощностью, и это позволяет запускать различные портативные девайсы.

Есть технологические нюансы, в которых стандарт USB 3.0 объективно уступает технологии от Apple. А именно:

Скорость передачи данных - до 200 МБ/сек;

Наличие одного порта USB 3.0 и двух разъемов типа Thunderbolt 2;

Пониженное выделение шума и высокая эффективность охлаждения, благодаря корпусу из алюминия;

Слабая вибрация, благодаря присутствию в конструкции корпуса амортизирующих элементов;

Устройство совместимо с Time Machine;

В комплекте поставки предустановлено несколько программ, предназначенных для резервного копирования данных;

Жесткий диск может быть модернизирован до модели SSD, благодаря чему скорость обмена данными может вырасти в 5 раз;

Благодаря возможностям Thunderbolt 2 диск можно задействовать как мощный инструмент больших данных - например, файлов монтажа высококачественного видео. В комплекте с устройством поставляется кабель для подключения к разъему Thunderbolt, аналогичный компонент для соединения через USB 3.0 (при совместимости с более ранним стандартом - USB 2.0), блок питания и руководство по установке.

Разумется, Apple Thunderbolt Display, жесткий диск LaCie d2 и экспресс-станция от Belkin — это лишь некоторые примеры девайсов, работающих на новой технологии. Устройства, задействующие преимущества высокоскоростного и универсального стандарта от Intel и Apple, представлены на рынке в самом широком спектре. Совершенно неудивительно, каким количеством дюймов оснастила свой дисплей Apple — 27" Thunderbolt Display представляет обзору пользователя высочайшего качества картинку. Вполне объясним также и интерес компании Belkin к новой технологии — стандарт, разработанный Apple и Intel, предполагает универсальность, совместимость с большим количеством иных интерфейсов, а потому и востребованность на рынке.

С выходом на рынок игровых ноутбуков MSI GT72 и MSI GT80 интерфейс Thunderbolt 3 перестаёт быть диковинной редкостью и становится новым стандартом подключения высокоскоростных устройств для всех, кто интересуется самыми передовыми технологиями. Игровые ноутбуки MSI класса High-end призваны удовлетворить растущие запросы пользователей и уже оценены по достоинству многими ведущими медиапорталами. Несколько лет ушло у корпорации Intel на разработку третьего поколения интерфейса Thunderbolt, и теперь вы можете оценить качественный технологический прорыв. Новый разъём USB Type-C и внушительная пропускная способность до 40 гигабит в секунду дают возможность использовать Thunderbolt 3 для множества задач. Например: высокоскоростная передача данных, зарядка и запитывание энергоёмких устройств, подключение внешних мониторов, оснащённых портом DisplayPort, а также профессиональных устройств с портом Thunderbolt. В отличие от портов USB предыдущих поколений, разъём USB-Type C обладает симметричным дизайном и его можно подключать любой стороной. Представьте, к одному порту можно подключать различные Thunderbolt-устройства, мониторы высокого разрешения и великое множество USB-устройств! Такого в истории компьютерной индустрии ещё не было.

Технически Thunderbolt объединяет в себе функции шины PCIe и порта DisplayPort, а также может быть использован как канал питания. К одному порту могут быть подключены до шести устройств в различной конфигурации. Технология Thunderbolt открыла невероятные возможности подключения внешних устройств. Сегодня существует множество удивительных устройств с интерфейсом Thunderbolt: мониторы, камеры и устройства захвата видео 4K, док-станции с функцией зарядки внешних устройств и встроенным жёстким диском, внешние контейнеры для мощных видеокарт, сетевые адаптеры 10Gb Ethernet и многие другие устройства. И именно технология Thunderbolt 3 позволит вам использовать возможности нового порта USB Type-C в полной мере.

Видео в разрешении 4K: вы готовы?

Thunderbolt 3 позволяет подключать 4K-дисплеи с частотой обновления экрана 60 Гц. А это означает, что вам будет доступно изображение потрясающей детализации, контраста и глубины цвета при просмотре контента любого типа: от фотографий, видеоклипов и фильмов до профессиональных приложений и вэб-сайтов.

Универсальный компактный порт

Интерфейс Thunderbolt 3 способен не только на высокоскоростную передачу данных. Большая пропускная способность этого интерфейса позволит вам подключить сразу два 4K-монитора с частотой обновления экрана 60 Гц. На данный момент это самое продвинутое и универсальное решение для подключения устройств с разъёмом USB Type-C.

Подключение внешней видеокарты

Теперь вы сможете подключать к вашему ноутбуку внешние графические карты, чтобы наслаждаться самыми последними играми с высокими системными требованиями. Подобная схема подключения пока не очень популярна несмотря на то, что пропускная способность технологии Thunderbolt 3 превышает возможности шины PCI-Express Gen3.

Высокоскоростное сетевое подключение через Thunderbolt

Этот замечательный интерфейс позволяет использовать сетевую технологию 10Gb Ethernet для быстрой передачи объёмных файлов по схеме «точка-точка», выполнять миграцию целых систем или организовать небольшую рабочую группу с общим доступом к системе хранения данных.

В 2015 году далеко не многие игровые ноутбуки были оснащены технологией Thunderbolt 3, но компания MSI имеет собственный особый взгляд на вопрос о том, каким должен быть хороший игровой ноутбук. Этой компании удивительно хорошо удаётся делать высококлассные передовые технологии доступными для потребителей. И вполне вероятно, что прямо сейчас её сотрудники готовят для нас ещё несколько впечатляющих новинок. Так что держите руку на пульсе!

Thunderbolt - это входной/выходной интерфейс, встречающийся преимущественно на компьютерах и ноутбуках производства Apple, обещающий невероятную пропускную способность и скорость передачи данных. С другой стороны, универсальный стандарт USB 3.0 , представляющий собой огромный шаг вперед по сравнению с предшественником, совместимый с предыдущими версиями, и доступный в широком диапазоне. В этой статье я опишу возможности обоих этих устройств и пытаюсь сделать вывод, какой из них лучше.

Знаете ли вы что?

Интерфейс Thunderbolt был изначально разработан для работы с оптоволоконными кабелями, и раньше его называли Light Peak .

Универсальная последовательная шина (USB) в представлении не нуждается. Со времен первого появления USB-портов и разъемов на ПК в 1995 году, они прошли долгий путь, и сегодня они встречаются повсеместно. Каждый компьютер и ноутбук комплектуется целым рядом USB-портов. Устройства, таких как USB-концентраторы, которые позволяют пользователям получить доступ к еще большему количеству портов, получили широкое распространение. USB-порты представлены даже на нетрадиционных электронных устройствах, таких как телевизоры, DVD-проигрыватели и стереосистемы. Теперь, когда все виды электронных устройств, включая мобильные телефоны и камеры также используют мини или микро-интерфейс USB для зарядки или передачи данных, название этой технологии "универсальная" более чем уместна.

С другой стороны, "Thunderbolt" - это термин, чья популярность во многом ограничена кругом продуктов Apple. Хотя данная технология, которая была придумана и разработана компанией Intel, не так широко применяется, как USB-интерфейс, этот факт никоим образом не отражает ее способность или производительность. На самом деле, никакое количество похвал не может отдать должное непревзойденной пропускной способности и скорости передачи данных интерфейса Thunderbolt.

Может показаться удивительным, что новейшему стандарту, Thunderbolt 2.0, имеющему такой огромный потенциал, не так повезло, как его конкуренту, USB 3.0.

Интерфейс Thunderbolt против USB 3.0

Основные технические характеристики

♦ Интерфейс USB 3.0, относится к категории повышенной скорости передачи данных, в котором отсутствует ограничений на длину кабеля, улучшено управление питанием, а также совместим с предыдущими стандартами.

♦ Интерфейс USB 3.0 достигает "Супер-скорости" с помощью дополнительных параллельных шин данных. Этот аксессуар не только увеличивает пропускную способность системы, но он также предусматривает полнодуплексную передачу данных (т. е. данные могут передаваться в обоих направлениях одновременно). Оба этих фактора способствуют достижению USB 3.0 скорости передачи данных гораздо выше, чем у USB 2.0.

♦ Энергетическая эффективность является основным моментом, USB 3.0 имеет возможность поставлять в полтора раза больше мощности, чем его предшественники, для оптимизированных устройств (например, тех, которые используют USB-порты для зарядки). Кроме того, порты могут переключаться в энергосберегающий режим, когда они не используются.

♦ По сравнению с USB 2.0, этот стандарт лучше подходит для любого приложения, которое требует высокой пропускной способности, от накопителей высокой емкости для передачи видео через DVI.

Thunderbolt

♦ Тандерболт, сочетает в себе PCI Express, высокую скорость, двусторонний стандарт подключения последовательной передачи данных и DisplayPort, который используется для подключения к устройству отображения (технология такая же как HDMI, за исключением того, что эта совместима с VGA и аналогичными более старые форматами видео) в единую систему порта / разъема.

♦ Это означает, что он поддерживает высокоскоростную передачу данных между устройствами, обладает способностью функционировать в качестве связи Ethernet (с адаптером, естественно), поддерживает горячее подключение (возможность подключения и отключения оборудования без перезагрузки системы), а также может быть использован для подключения устройств отображения, таких как мониторы, в том числе с разрешением 4K HD.

♦ Благодаря высокой пропускной способности, один порт может использоваться для подключения до шести высокоскоростных совместимых аппаратных устройства, и ни один из них не будет страдать потерей пропускной способности.

♦ Сверх всего этого, он имеет возможность обеспечивать до 10 Вт мощности.

Победитель: с точки зрения особенностей и спецификации, интерфейсы USB 3.0 и Thunderbolt, кажутся очень перспективными, и я не могу сделать другого выбора, кроме как назвать это ничьей.

Скорость

**Примечание: скорости упомянутые в этом разделе, являются теоретическими или максимальными значениями. Фактическая скорость передачи данных может быть намного меньше.

♦ USB 3.0 имеет максимальную скорость почти 5 ГБ/сек, это значит, что полоса пропускания канала 675 МБ в секунду, примерно в десять раз быстрее своего предшественника, USB 2.0.

♦ Эта способность делает его идеальным для применения в сценариях, где требуется более высокая пропускная способность, в том числе устройств хранения данных RAID-массива, что ранее невозможно было даже вообразить.

Thunderbolt

♦ В отличие от в USB 3.0, в котором передача данных ограничена лишь одним каналом, интерфейс Thunderbolt имеет четыре независимых канала, то есть, если будет подключено более чем одно устройство, каждому из них будет предоставлена максимальная скорость передачи данных 10 ГБ/сек.

♦ На уже выпущенных (и доступных в ряде недавних устройств Mac/MacBook) Thunderbolt 2 - эта технология, имеет возможность предложить максимальную скорость 20 ГБ/сек, что в четыре раза быстрее чем USB 3.0, и в 2 раза быстрее чем USB 3.1. Эта феноменальная скорость достигается за счет сочетания двух полос двунаправленной передачи данных, имеющих одинаковую полосу частот одного канала Thunderbolt, в один канал с удвоенной пропускной способностью.

Победитель: у меня нет никаких сомнений в том, кто превосходит в этом отношении; Thunderbolt является очевидным победителем в плане скорости.

Стоимость

**Примечание: цены, указанные в данном разделе, являются относительными и могут изменяться.

♦ Самым большим фактором популярности USB 3.0 является его низкая стоимость. Также USB порты уже установлены производителями на каждом чипсете Intel и AMD.

♦ Являясь универсальным стандартом, практически каждое устройство поставляется с USB-разъемом, и поэтому кабели всех сортов, в том числе и с мини и микро USB разъемами легко доступны по низким ценам.

♦ Примерная стоимость любого универсального USB 3.0 совместимого внешнего жесткого диска с 1 ТБ емкости начинается от USD 60 (4 000 рублей на момент написания этой статьи).

Thunderbolt

♦ Стоимость включения всего одного порта Thunderbolt в любую печатную плату обойдется в USD 60.

♦ Компьютеры, которые оснащены портами Thunderbolt стоят довольно дорого. Большинство недавно выпущенных Apple настольных устройства, которые оснащены этими портами, попадают в ценовой диапазон от USD 1000 до 4000.

♦ На самом деле, чтобы использовать эти порты Thunderbolt, нужно приобрести совместимые периферийные устройства, помимо самого компьютера. И они также не из дешевых. 27-дюймовый монитор Apple Thunderbolt, например, стоит USD 999.

♦ Что такое порт без кабелей, разъемов и адаптеров? Когда 2-метровый кабель стоит USD 39, и гигабитный Ethernet-адаптер по цене USD 29, становится очевидным, что инвестирование в Thunderbolt может оказаться очень дорогостоящим делом.

Победитель: воспользовавшись своей универсальностью, которую практически невозможно воспроизвести, USB 3.0 является очевидным победителем в этой категории.

Совместимость

Интерфейс USB 3.0

♦ USB 3.0 и его предшественник USB 2.0, полностью совместимые интерфейсы. Это означает, что в случае несоответствия между портом и стандартным кабелем, передача данных имеет место в соответствии с нижним стандартом.

♦ В общем, интерфейс USB присутствует практически в каждом электронном устройстве, которое существует сегодня. Кроме того, USB 3.0 расширил применимость USB в больших масштабах. Благодаря своей конструкции, которая повышает его энергоэффективность платформа USB может теперь использоваться для подключения мощных устройств, таких как дисплеи мониторов, а также в областях, требующих высоких скоростей передачи данных, таких как видео и аудио интерфейсы и записи Blu-Ray.

Thunderbolt

♦ Технология Thunderbolt и Thunderbolt 2 совместимы друг с другом в той же манере, как USB 3.0 совместим со всеми его предыдущими версиями. Кабели Thunderbolt являются также взаимозаменяемыми. Компьютер, интерфейс и периферийное устройство (и все устройства в последовательной цепи) должны поддерживать Thunderbolt 2.0, чтобы была достигнута максимальная скорость.

♦ Любой монитор, который поддерживает стандарт мини-DisplayPort может быть напрямую подключен к компьютеру оснащенному портом Thunderbolt. Однако, кабель с разъемом мини-DisplayPort не может быть использован с периферийным Thunderbolt.

♦ Так как технология Thunderbolt не так широко распространена, она ограничена только компьютерами и периферийными устройствами, поддерживающими этот протокол. Для подключения других мониторов, поддерживающих другие стандарты типа VGA, DVI и HDMI, и так далее, к порту Thunderbolt, требуются переходники с портами Thunderbolt для соответствующего формата.

♦ Соответствующие переходники не всегда легко найти, не говоря уже о их стоимости, и если вы захотите подключить к примеру Xbox или PlayStation к монитору Apple Thunderbolt потребуется совершенно разные переходники производства сторонних компаний.

Победитель: благодаря своей непревзойденной повсеместности, интерфейс USB 3.0 выигрывает с огромным перевесом.

Мой вердикт

Перед публикацией своего вывода, я хотел бы обратить внимание на следующие факты.

Thunderbolt, с точки зрения скорости, технологии, дизайна и опубликованных результатов испытаний на выносливость, является намного лучшим, и футуристическим стандартом ввода/вывода данных, который действительно заслуживает звание "Лучший интерфейс". Он настолько опередила свое время, что многие "совместимые" устройства, доступные сегодня даже не способны воспользоваться портами Thunderbolt и Thunderbolt 2.0 на полную мощность. Однако, с точки зрения охвата аудитории, "Тандерболт" не дотягивает до USB. Помимо конкретных периферийных устройств, Thunderbolt можно использовать только для подключения ограниченного числа альтернативных стандартов интерфейса, даже при использовании адаптеров. Фактор стоимости, конечно взаимосвязаны, и именно поэтому Тандерболт имеет лишь ограниченное применение, хотя его потенциал огромен.

Хотя USB 3.0 не может соответствовать уровню скорости Thunderbolt, он предлагает очень заметное улучшение по сравнению с ранее распространенным стандартом! USB 3.1 имеет уже отличную скорость, не говоря уже о его перекрестной совместимости с рядом других стандартных интерфейсов через адаптеры, и, следовательно, потребители не спешат переключаться на другие стандарты, даже если они могут работать лучше.

Я считаю, что, несмотря на то, что максимальная скорость передачи данных, которую предлагает USB 3.0 не грандиозная цифра, этого достаточно, чтобы в значительной степени увеличить диапазон его применения, и с дополнительными возможностями, такими как энергосбережение, и, конечно, его популярность, USB 3.0 является лучшим интерфейсом в настоящее время . Что касается Thunderbolt, только время покажет, заслуживает ли он инвестиций.

Я надеюсь, что вам понравилось мое сравнение между этими двумя крупнейшими мировыми устройствами коммуникационных интерфейсов, и что вы смогли решить, какой из них наиболее подходит для вас. Если вам есть что добавить к моему сравнению, пишите в комментариях.