В XXI веке многие компании из разных стран переносят производство в Китай и другие страны с недорогой рабочей силой, так как это экономит много денег, причём не в ущерб качеству. Да, вопреки расхожему стереотипу, не всё, что сделано в Китае - плохо.

Ярким тому подтверждением могут служить смартфоны южнокорейской компании Samsung, которые уже давно производятся и собираются не только в Китае, но и Вьетнаме.

Итак, какая страна сборки может быть у Galaxy S7? Всего три варианта:

- Корея.

- Вьетнам.

- Китай.

И все почему-то хотят именно корейский вариант смартфона. Давайте на примере Китая разберем, почему не стоит бояться сборок с заводов других стран.

Опасаться покупать дорогой Galaxy S7 из-за того, что он произведён в Китае, не стоит. В наши дни большинство фирм производит свою продукцию именно в Поднебесной. При этом, конечно, маркетологи упирают на происхождение бренда - Япония, Германия, США - но тактично умалчивают о месте производства и сборки. Делается это как раз из-за стереотипа о низком качестве китайских товаров.

В случае с любыми произведёнными в Китае вещами правило о том, что чем дороже, тем лучше, верно, как никогда. Дешёвый китайский смартфон со встроенной антенной и телевизором, купленный за пару-тройку тысяч рублей, вполне вероятно, будет безбожно тормозить и регулярно зависать, но, на минуточку, вспомните-ка, сколько он стоил. А какой-нибудь Galaxy S7, который стоит больше, чем некоторые зарабатывают в месяц, при том же месте сборки отличается отменным качеством.

Тем же, кто по-прежнему пугается «китайского качества», стоит оглядеться и задуматься, сколько из окружающих их предметов произведено в Китае. Скорее всего, в этот обширный список попадут холодильник, ноутбук, системный блок компьютера со всем его содержимым, телевизор, смартфон, роутер, акустическая система, джинсы, рубашки, постельное бельё, чайник, микроволновая печь… Список получится очень, очень долгим.

Значение имеет не место, где производится и собирается Galaxy S7, а то, что на китайских заводах компании Samsung действует жёсткий контроль качества, а сами процессы производства и сборки давно отлажены при пилотном запуске модели в Корее. Да, практичные корейцы сперва запускают производство у себя, устраняют все неполадки, а уже затем отдают проверенную и отработанную схему на свои же заводы в Китай.

Таким образом, не стоит отказываться от покупки вожделенного Galaxy S7 только потому, что он происходит из Китая. Наоборот, на начальных этапах производства - в первых партиях (когда смартфоны собирают только в Корее), возможны различные недоработки, производственный брак и т.д. И эти недочеты с каждой новой партией корректируются - чем «свежее» телефон, тем меньше в нем недочетов. И когда сборка переходит на завод в другую страну, там уже все собирается «как надо».

Единственное, что не стоит делать, так это покупать копию Galaxy S7, но это разговор для .

И конечно надо помнить, что любые другие аналогичные смартфоны либо целиком и полностью производятся там же, либо собираются в других странах из китайских комплектующих. А место сборки уже давно не имеет значения - какая разница, где собран смартфон, если его собирают не допускающие ошибок роботы?

Сегодня большинство организаций принимают меры по защите от угроз «извне». Соответствующие средства контроля доступа и защиты от проникновения в корпоративную информационную среду широко представлены на рынке и активно используются для предотвращения действий злоумышленников. При этом по-прежнему острой и до сих пор нерешенной во многих организациях проблемой остается защита от внутренних угроз – как от действий инсайдеров, которые умышленно похищают информацию или наносят злонамеренный ущерб корпоративной информационной системе, так и от непреднамеренных действий сотрудников, приводящих к инцидентам в системе информационной безопасности. Например, подключение в сеть и работа на зараженных вирусами компьютерах. При этом внутренний пользователь обычно имеет широкие права в сети и разрешение на доступ к большому числу конфиденциальных корпоративных ресурсов и приложений, и в результате страдает вся корпоративная информационная система.

Многие компании, специализирующиеся на решениях защиты информационных систем, предлагают сегодня средства контроля и управления доступом в корпоративную сеть с автоматизированных рабочих мест сотрудников компании на основе решения Cisco Network Admission Control (СNAC). О возможностях применения таких решений для защиты от внутренних угроз информационной безопасности рассказывают эксперты компании TopS BI.

Как работают средства NAC, какие задачи они помогают решать?

Можно выделить несколько последовательных этапов в процессе контроля и управления доступом сотрудника в корпоративную сеть, которые автоматически выполняются средствами Cisco Network Admission Control.

Первое, это аутентификация пользователя – выполняется проверка, имеет ли пользователь права доступа в сеть. При парольной защите, наиболее распространенной сегодня, сотрудник вводит свои данные, и система контролирует существование такого пользователя, правильность его пароля и пр. – хорошо всем известная процедура, с которой начинают работу в информационной системе большинство сотрудников.

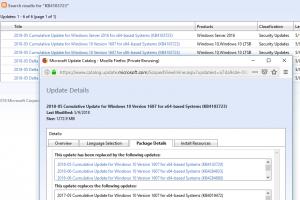

Вторая фаза – это проверка, имеет ли компьютер пользователя право доступа в сеть, соответствует ли автоматизированное рабочее место (АРМ) сотрудника корпоративной политике безопасности. Система автоматически проверяет, какие патчи приложений, какие антивирусы установлены на компьютере пользователя, актуальны ли антивирусные базы, установлено ли необходимое дополнительное программное обеспечение для защиты АРМ, в соответствии с принятой в компании политикой безопасности.Если машина не соответствует политике безопасности, система отказывает пользователю в доступе к информационным ресурсам и приложениям компании, рабочая станция пользователя изолируется от сети и направляется в так называемый карантин. После этого на машину пользователя устанавливаются, вручную администратором или автоматически, необходимые обновления операционной системы, антивирусные базы и пр. И только после того как компьютер «вылечат», сотруднику предоставляется доступ в сеть. Таким образом, зараженный компьютер не может принести вреда ресурсам сети, и предприятие решает проблему защиты от подключения в сеть зараженных рабочих станций. Это очень важно для крупных организаций, в которых практикуется «мобильность» сотрудников, и менеджеры часто работают вне офиса, используя ноутбуки и подключаясь к сетям с низким уровнем доверия, где высок риск незаметного для пользователя заражения его компьютера.

Наконец, последняя фаза – инспекция. Фактически машина может заразиться каким-то неизвестным вирусом уже после того, как прошел этот цикл аутентификации, карантина, установки антивирусов и пр., и сотрудник начал работу в сети. Существует продукт Cisco Security Agent, который помогает обнаружить подозрительную активность на компьютере пользователя. На этой фазе решения Cisco NAC – дополнительный компонент корпоративной системы предотвращения вторжений, объединяющей установленные антивирусы, средства мониторинга сети, обнаружения вторжений, регистрации инцидентов, средства анализа активности в сети (например, продукт CS-MARS) и прочие.

Таким образом, повышается защита корпоративной сети, надежность ее работы, снижаются расходы на администрирование информационной системы и устранение последствий ее заражения вредоносным программным обеспечением.

Кроме того, эти решения помогают бороться с «хаосом» в компьютерной инфраструктуре компании, вовремя устанавливать на машины сотрудников необходимые обновления системного программного обеспечения и защитных систем. В этом смысле очень эффективным может быть использование решений Cisco по контролю доступа совместно с решениями по управлению АРМ. Например, мы в своих проектах успешно применяем решения Altiris, которые обеспечивают удаленное централизованное администрирование АРМ, автоматическое "распространение" на компьютеры сотрудников программного обеспечения (в том числе обновлений ПО), инвентаризацию аппаратного и программного обеспечения компьютеров, контроль использования сотрудниками программного обеспечения и другие функции управления АРМ.

Каким образом реализуется автоматизированная проверка компьютера сотрудника на соответствие политике безопасности? Нужно устанавливать на каждый компьютер специальные программные агенты? Как проверяется компьютер «гостя» - делового партнера, клиента, которому дается право на подключение к сети компании?

Основной компонент решения Cisco – это сервер политик Cisco Access Control Server (ACS) (или другой сервер, поддерживающий NAC), который «отвечает» за проверку состояния установленного на машине пользователя программного обеспечения, его соответствия политике безопасности и дальнейшее разрешение/запрещение доступа в сеть. ACS поддерживает записи локальных и внешних баз политик безопасности, используя атрибуты, определенные как поставщиком, так и типом приложения. Каждая база данных имеет одну или несколько политик, содержащих заданные администратором правила – параметры состояния компьютера пользователя, определяющие уровень соответствия политикам безопасности. ACS сервер обеспечивает передачу запросов к этим базам политик и ответов по состоянию компьютера пользователя, формируя так называемый системный символ состояния (system posture token SPT), на основании которого продолжается или прерывается цикл авторизации. При этом возможны различные варианты реализации проверки компьютера.

Первый вариант – когда компьютер принадлежит сотруднику компании, и на него заранее установлены программные агенты для автоматизированного контроля и удаленного управления АРМ. Это может быть программный агент Cisco Trust Agent, который при включении компьютера соберет и передаст в ACS информацию о наличии и версиях антивирусного программного обеспечения и другого контролируемого ПО. Сisco Trust Agent предоставляет также информацию о версии операционной системы и установленных обновлениях. Если решение NAC используется совместно с ПО Altiris, функции проверки компьютера могут исполнять «агенты» системы Altiris. После проверки компьютера сервер Cisco ACS определяет статус состояния этой машины, в соответствии с которым либо направляет компьютер в карантин для последующего «лечения», либо продолжает процесс авторизации.

Программные агенты Cisco и Altiris напрямую взаимодействуют с приложениями, установленными на компьютере, без участия пользователей.

Второй вариант – проверка компьютера, на котором не установлены программные агенты системы. Действительно, в отличие от сотрудников, которые обязаны следовать корпоративным правилам, деловые партнеры компании, заказчики и поставщики этим правилам не подчиняются, но им нередко предоставляется доступ к корпоративным приложениям, и их компьютеры могут представлять серьезную угрозу. В данном случае используется несколько другая реализация NAC. Пользователь подключается к определенной зоне корпоративной сети, где его компьютер инспектируется (либо сервером Altiris Security Expression, либо сервером аудита Cisco). Далее, в зависимости от результата, пользователю предоставляется доступ в сеть или предлагается возможность установить на компьютер необходимое недостающее ПО безопасности. Можно реализовать вариант, когда в случае несоответствия компьютера политике безопасности компании, гостю предложат возможность установить агент Altiris, который уже «самостоятельно», в автоматическом режиме установит необходимое ПО и доведет состояние компьютера до требуемого, согласно политикам доступа в сеть.

Для реализации процедур контроля и управления доступом достаточно решений Cisco. Какую роль здесь играет ПО Altiris? Зачем тратить усилия на интеграцию этих систем?

Конечно, для реализации решений Cisco NAC нет необходимости во внедрении системы Altiris. Мы предлагаем совместное использование этих решений организациям, которые уже применяют продукты Altiris для управления вычислительной инфраструктурой, и предприятиям, которые ставят цели построения централизованно управляемой и безопасной компьютерной сети. Здесь интеграция Cisco NAC и Altiris дает ряд дополнительных преимуществ.

Исторически продукты Altiris создавались для решения задач мониторинга и централизованного управления компьютерами пользователей. Программное обеспечение Altiris Client Management Suite позволяет автоматизировать типовые операции по обслуживанию АРМ: вести администрирование компьютеров сотрудников, устранять сбои, устанавливать обновления программного обеспечения в удаленном режиме; создать и поддерживать в актуальном состоянии учетную базу по наличию и использованию программно-аппаратных средств АРМ. Это дает возможность повысить оперативность и эффективность работы ИТ-службы, снизить стоимость обслуживания компьютерной инфраструктуры, стандартизировать аппаратные и программные средства и оптимизировать управление жизненным циклом оборудования и ПО. Наши заказчики из различных отраслей успешно используют эти решения для управления ИТ-инфраструктурой, вот некоторые примеры проектов: Евросеть , Джи Эм-АВТОВАЗ , Нижфарм , ИМПЭКСБАНК и другие .

Понятно, что продукты Altiris в сравнении с решениями Cisco NAC предоставляют более широкие возможности по управлению программным обеспечением, установленным на компьютере пользователя, и по автоматизированному «лечению» компьютера, поскольку удаленное распространение обновлений ПО – одна из «традиционных» функций Altiris. Cisco NAC такие возможности не предоставляет: пользователь должен обращаться в ИТ-службу или самостоятельно приводить свой компьютер в соответствие нормам, получив ссылку на ресурс, содержащий необходимое ПО, и указания по необходимым действиям. Кроме того, продукты Altiris существенно повышают управляемость инфраструктуры, делают ее «прозрачной» для администраторов.

Агенты Cisco и Altiris «работают» со всеми типами компьютеров, операционных систем, аудируют наличие антивирусного ПО любого производителя?

Установка Cisco Trust Agent доступна для компьютеров под управлением операционных систем Windows и Red Hat Linux и служит для проверки настольных компьютеров, ноутбуков и КПК. Агенты Altiris могут быть установлены на ПК под управлением ОС Windows (включая Windows Mobile), RedHat Linux, MacOS.

Проверка состояния приложения безопасности возможна в случае, если производитель этого приложения поддерживает технологии Cisco NAC (в настоящее время около 250 разработчиков внедряют механизмы NAC в свои продукты, включая ведущих производителей антивирусного программного обеспечения).

Защищает ли NAC от всех внутренних вторжений?

Решение Cisco NAC направлено, в первую очередь, на руководство действиями пользователей, которые подвергают опасности корпоративную информационную систему. Кроме того, Cisco предлагает решение Cisco Security Agent (CSA), которое полностью регулирует политику безопасности на рабочем месте и предотвращает несанкционированные действия. Например, обеспечивает защиту от получения инсайдерами доступа к ресурсам, работать с которыми они не имеют права. В системе CSA прописываются правила, на основе которых отслеживается активность действий сотрудника на его компьютере, и если фиксируется, например, незаконная попытка получения доступа к каким-то ресурсам, система определенным образом реагирует на эти действия, либо блокируя доступ в сеть, либо отсылая сообщение администратору по безопасности. Заметим, что некоторые функции CSA может взять на себя и сервер Altiris.

Использование Altiris и CSA увеличивает возможности защиты. Например, с помощью этих решений можно заблокировать копирование информации на флэш-карты и другие съемные носители.

Конечно, все действия злоумышленников система не предотвращает, как и любое техническое средство защиты. Тут необходимо помнить также о том, что помимо технических инструментов необходимо выстраивать эффективный комплекс организационных мер обеспечения безопасности, обучать сотрудников правилам обращения с паролями и конфиденциальной информацией, разрабатывать мероприятия по предотвращению действий инсайдеров и пр.

Какие программно-аппаратные средства необходимы для внедрения продуктов Cisco NAC, какова примерная стоимость решения?

Cisco предлагает два подхода внедрения NAC. Первый – создание комплексной NAC-архитектуры (NAC Framework) – предполагает построение всей сетевой инфраструктуры на базе решений Cisco, в том числе применение коммутаторов, маршрутизаторов и другого сетевого оборудования Cisco. Если предприятие изначально использует оборудование Cisco для построения корпоративной сетевой инфраструктуры, внедрение Cisco NAC не потребует больших вложений: клиент NAC-архитектуры Cisco Trust Agent – бесплатный, оплачивать приходится Access Control Server, который стоит порядка 8 тыс. долл., и работы по внедрению решения.

Если предприятию придется менять сетевое оборудование на продукты Cisco, затраты, естественно, многократно возрастут. Предлагается альтернативный подход – выделенное устройство NAC (NAC-Appliance), при котором нет специальных требований к сетевому оборудованию. Данное решение характеризуется тем, что устройство NAC-Appliance контролирует все стадии NAC. Этот же программно-аппаратный комплекс обеспечивает и организацию карантинной зоны. Сложность внедрения такого решения ниже по сравнению с использованием NAC-Framework.

Какие существуют конкурентные решения, какими преимуществами обладает решение от Cisco?

На сегодняшний день архитектура Cisco NAC занимает лидирующее положение на рынке подобных систем. Однако решение от Cisco далеко не единственное, более трех десятков различных поставщиков предлагают свои системы управления контролем доступа в сеть. В основном это крупные производители компонентов ИТ-инфраструктуры, такие как HP, Nortel, Juniper и др., а также целый ряд софтверных компаний, в том числе Microsoft с архитектурой Network Access Protection (NAP).

Основным конкурентом Cisco NAC является архитектура, разрабатываемая группой Trusted Network Connect (TNC) как открытый отраслевой стандарт защищенного доступа в сеть. Группа TNC объединила большое количество производителей NAC, не готовых мириться с доминирующим положением Cisco на этом рынке.

Отдельно нужно отметить инициативы компании Microsoft и ее архитектуру Network Access Protection. Первые элементы данной архитектуры были озвучены Microsoft в 2004 году с появлением Windows 2003 Server, с тех пор стандарт развивался и претерпел ряд изменений. Сегодня компоненты Microsoft NAP встраиваются в ОС Windows Vista. Среди основных недостатков NAP можно отметить жесткую привязку к ОС Windows, а также неприменение собственных возможностей сетевого оборудования в процессе управления доступом. Между компаниями Cisco и Microsoft достигнута договоренность о тесном сотрудничестве в создании интегрированного решения Cisco NAC/NAP. В то же время, не так давно была анонсирована интеграция NAP c открытой архитектурой TNC.

Cisco NAC имеет ряд уникальных возможностей, которые выгодно отличают его от конкурентов. Благодаря развитой партнерской программе Cisco, данное решение поддерживается и интегрируется с продуктами более 60 производителей. Кроме того, технология Cisco NAC позволяет организовать различные типы защищенного доступа в сеть: доступ в ЛВС через коммутатор, маршрутизатор, а также через беспроводную сеть.

Компаниям каких отраслей и сфер деятельности наиболее актуально внедрение Cisco NAC?

Тут, на наш взгляд, большее значение имеет даже не отрасль или сфера деятельности компании, а принятые в ней политики организации работы персонала и политики безопасности. Понятно, что при «жесткой» политике ИБ, запрещающей доступ в корпоративную систему с устройств, полностью не контролируемых администратором ИБ, решения Cisco NAC не будут актуальны. Вообще, решение интересно, прежде всего, крупным организациям, со сложной инфраструктурой, объединяющей сотни компьютеров сотрудников, и с политикой безопасности, предусматривающей работу в корпоративной сети «мобильных» пользователей. Например, есть организации, в которых у многих сотрудников вообще нет постоянного рабочего места в офисе: сотрудник работает большую часть времени «на выезде», а приезжая в офис, садится на любое свободное место и подключается к сети.

Информационные партнеры мастер-класса

Очень многие организации проводили исследования в сфере внутренних утечек. Наиболее крупные и известные - исследования Uncertainty of Data Breach Detection, проведенного Ponemon Institute ; исследования западных аналитиков: CSI/FBI Computer Crime and Security Survey . Таблица 1 иллюстрирует одно из таких исследований.

Табл. 1. Самые опасные угрозы ИБ по совокупному ущербу в долларах

|

Угрозы |

Ущерб (в долларах) |

|

Кража ноутбуков |

|

|

Утечка информации |

|

|

Отказ в обслуживании |

|

|

Финансовое мошенничество |

|

|

Злоупотребление сетью или почтовыми инсайдерами |

|

|

Телеком-мошенничество |

|

|

Зомби-сети в организации |

|

|

Взлом системы извне |

|

|

Фишинг (от лица организации) |

|

|

Злоупотребление беспроводной сетью |

|

|

Злоупотребление интернет-пейджерами инсайдерами |

|

|

Злоупотребление публичными веб-приложениями |

|

|

Саботаж данных и сетей |

Можно добавить только, что в комментариях по объему ущерба аналитики FBI и Института компьютерной безопасности скептически относятся к тому, что респонденты смогли более или менее точно определить объем убытков в связи с утечкой персональных данных или коммерческих секретов. Такие инциденты имеют множество долгосрочных отрицательных последствий. Например, ухудшение общественного мнения, снижение репутации и сокращение клиентской базы. Все это происходит постепенно и занимает недели и месяцы. А для выявления убытков в виде недополученной вследствие утечки прибыли требуется как минимум год. Так что внутренняя структура финансовых потерь из-за угроз ИБ не поддается точному определению.

В целом защита информации в организациях включает в себя :

· совокупность компьютеров, связанных между собой в сеть;

· каналы связи, реализованные произвольными каналами передачи информации, через которые физически реализуется сеть логических связей;

· обмен конфиденциальной информацией внутри сети в строгом соответствии с допустимыми логическими связями

· интегрированная многоуровневая защита от несанкционированного доступа и внешнего воздействия

· жесткое централизованное задание структуры логических связей и разграничение доступа внутри сети

· независимость логической структуры сети от типов каналов передачи информации.

Большинство компаний уже давно построило защиту от внешних угроз, и теперь им требуется защитить тылы. Среди внутренних угроз можно выделить несколько наиболее распространенных способов нанесения ущерба:

· сохранение или обработка конфиденциальной информации в системе, не предназначенной для этого;

· попытки обойти или взломать систему безопасности или аудита без авторизации (кроме случаев тестирования системы безопасности или подобного исследования);

· другие нарушения правил и процедур внутренней безопасности сети.

Существует несколько путей утечки конфиденциальной информации:

o почтовый сервер (электронная почта);

o веб-сервер (открытые почтовые системы);

o принтер (печать документов);

o FDD, CD, USB drive (копирование на носители).

Прежде чем переходить к аналитическим выкладкам, необходимо ответить на вопрос, что же все-таки называется внутренней угрозой. Важность этого определения усиливается еще и тем, что саботаж -- лишь часть внутренних угроз, следует различать саботажников и, например, инсайдеров, «сливающих» конфиденциальную информацию конкурентам.

Корпоративный саботаж -- это вредительские по отношению к компании действия, совершенные инсайдерами в силу уязвленного самолюбия, желания отомстить, ярости и любых других эмоциональных причин. Заметим, что под емким термином «инсайдер» понимаются бывшие и нынешние сотрудники предприятия, а также служащие-контрактники.

Корпоративные диверсии всегда совершаются из эмоциональных, порой нерациональных побуждений. Саботажник никогда не руководствуется желанием заработать, не преследует финансовую выгоду. Этим, собственно, саботаж и отличается от других инсайдерских угроз.

Исследование Секретной службы США установило, что в 98% случаев диверсантом является мужчина. Однако эти мотивы представляют собой следствия более ранних событий, которые вывели служащего из равновесия (Табл. 2). По сведениям аналитиков, в большинстве случаев саботажу предшествует неприятный инцидент на работе или серия таких инцидентов.

Табл. 2 События, предшествующие саботажу

Источник СЕRT

Многие саботажники на момент совершения диверсии являются уже бывшими сотрудниками компании-жертвы, сохранившими доступ к ее информационным ресурсам по каким-то причинам (вероятно, оплошности администратора). Заметим, это почти половина всех случаев.

Как показало исследование CERT, практически все корпоративные диверсанты являются специалистами, так или иначе связанными с информационными технологиями.

Табл. 3 Портрет типичного саботажника

Источник СЕRT

Таким образом, из наиболее достоверных черт саботажника можно выделить всего две: это мужчина, сотрудник технического департамента. Девять из десяти диверсий совершаются людьми, так или иначе связанными с информационными технологиями. По мнению экспертов компании InfoWatch, разработчика систем защиты конфиденциальной информации от инсайдеров, причина такой профессиональной принадлежности кроется в психологических особенностях этих служащих. Подробнее разобраться в проблеме позволят два примера из жизни, наиболее ярко иллюстрирующие типичные черты характера IT-профессионалов.

«Я работал в средней по величине компании, занимающейся разработкой программного обеспечения. При доступе к основным серверам у меня были привилегии администратора. Только чтобы размять свой ум, я обдумывал, как можно использовать этот доступ злонамеренно, и разработал следующий план. Во-первых, взломать систему резервного копирования... Во-вторых, подождать год или дольше. В-третьих, стереть всю информацию на серверах, включая взломанное программное обеспечение для шифрования/дешифрования резервных данных. Таким образом, у предприятия останутся лишь зашифрованные резервные копии (без ключа). В-четвертых, предложить компании купить ключи, которые удалось получить еще на первом шаге. Если фирма откажется, то потеряет годы своей работы. Это, конечно, всего лишь гипотетический план. Я не пытался претворить его в жизнь, поэтому не знаю, сработал бы он или нет…», -- Филиэс Купио (Filias Cupio). «Большинство специалистов по информационным технологиям, которых я знаю, даже еще начинающие ребята, сразу же при вступлении в должность первым делом устанавливают программу скрытого управления (rootkit) в корпоративную систему. Это рефлекс. Ребята не хотят никому навредить и не строят вредоносных планов, им просто нужен надежный доступ к системе, чтобы можно было спокойно работать из дома или колледжа», -- Бен.

Глубокая психологическая подоплека акта саботажа часто приводит к тому, что рассерженный служащий угрожает начальству или сослуживцам. Иногда он даже делится своими мыслями с кем-то из коллег. Другими словами, информация о готовящейся диверсии есть не только у саботажника. Аналитики подсчитали, что в 31% случаев сведениями о планах диверсанта располагают другие люди. Из них 64% -- коллеги, 21% -- друзья, 14% -- члены семьи, а еще 14% --сообщники.

В 47% случаев диверсанты совершают подготовительные действия (например крадут резервные копии конфиденциальных данных). В 27% -- конструируют и проверяют механизм атаки (готовят логическую бомбу в корпоративной сети, дополнительные скрытые входы в систему и т. д). При этом в 37% случаев активность сотрудников можно заметить: из этого количества 67% подготовительных действий заметны в режиме online, 11% -- offline, 22% -- обоих сразу.

Следует также учесть, что подавляющее большинство атак производится саботажниками в нерабочее время и с помощью удаленного доступа к корпоративной сети.

Безопасность локальных сетей

Е.Грязнов, С. Панасенко

Крайне важно понять, что безопасность это не продукт, который можно купить в магазине и быть уверенным в собственной защищенности. «Безопасность» особая комбинация как технических, так и административных мер. Административные меры также включают в себя не только бумаги, рекомендации, инструкции, но и людей. Невозможно считать свою сеть «безопасной», если вы не доверяете людям, работающим с этой сетью.

Идеальная безопасность недостижимый миф, который могут реализовать, в лучшем случае, только несколько профессионалов. Есть один фактор, который невозможно преодолеть на пути к идеальной безопасности это человек.

Часть 1. Основные цели сетевой безопасности

Цели сетевой безопасности могут меняться в зависимости от ситуации, но основных целей обычно три:

- Целостность данных.

- Конфиденциальность данных.

- Доступность данных.

- Рассмотрим более подробно каждую из них.

Целостность данных

Одна из основных целей сетевой безопасности гарантированность того, чтобы данные не были изменены, подменены или уничтожены. Целостность данных должна гарантировать их сохранность как в случае злонамеренных действий, так и случайностей. Обеспечение целостности данных является обычно одной из самых сложных задач сетевой безопасности.

Конфиденциальность данных

Второй главной целью сетевой безопасности является обеспечение конфиденциальности данных. Не все данные можно относить к конфиденциальной информации. Существует достаточно большое количество информации, которая должна быть доступна всем. Но даже в этом случае обеспечение целостности данных, особенно открытых, является основной задачей. К конфиденциальной информации можно отнести следующие данные:

- Личная информация пользователей.

- Учетные записи (имена и пароли).

- Данные о кредитных картах.

- Данные о разработках и различные внутренние документы.

- Бухгалтерская информация.

Доступность данных

Третьей целью безопасности данных является их доступность. Бесполезно говорить о безопасности данных, если пользователь не может работать с ними из-за их недоступности. Вот приблизительный список ресурсов, которые обычно должны быть «доступны» в локальной сети:

- Принтеры.

- Серверы.

- Рабочие станции.

- Данные пользователей.

- Любые критические данные, необходимые для работы.

- Рассмотрим угрозы и препятствия, стоящие на пути к безопасности сети. Все их можно разделить на две большие группы: технические угрозы и человеческий фактор.

Технические угрозы:

- Ошибки в программном обеспечении.

- Различные DoS- и DDoS-атаки.

- Компьютерные вирусы, черви, троянские кони.

- Анализаторы протоколов и прослушивающие программы («снифферы»).

- Технические средства съема информации.

Ошибки в программном обеcпечении

Самое узкое место любой сети. Программное обеспечение серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, следовательно, оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (хранение ненужных данных на сервере, использование в качестве плацдарма для атаки и т.п.). Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети.

DoS- и DDoS-атаки

Denial Of Service (отказ в обслуживании) особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Особенно актуально это для компаний, занимающихся каким-либо online-бизнесом, например, торговлей через Internet.

Компьютерные вирусы, троянские кониВирусы старая категория опасностей, которая в последнее время в чистом виде практически не встречается. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. А часто и то, и другое. Теперь на первое место вместо деструктивных функций вышли функции удаленного управления, похищения информации и использования зараженной системы в качестве плацдарма для дальнейшего распространения. Все чаще зараженная машина становится активным участником DDoS-атак. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений.

Анализаторы протоколов и «снифферы»

В эту группу входят средства перехвата передаваемых по сети данных. Такие средства могут быть как аппаратными, так и программными. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POPS, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям.

Технические средства съема информации

Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т.д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим.

Человеческий фактор:

- Уволенные или недовольные сотрудники.

- Промышленный шпионаж.

- Халатность.

- Низкая квалификация.

Уволенные и недовольные сотрудники

Данная группа людей наиболее опасна, так как многие из работающих сотрудников могут иметь разрешенный доступ к конфиденциальной информации. Особенную группу составляют системные администраторы, зачаcтую недовольные своим материальным положением или несогласные с увольнением, они оставляют «черные ходы» для последующей возможности злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д.

Промышленный шпионаж

Это самая сложная категория. Если ваши данные интересны кому-либо, то этот кто-то найдет способы достать их. Взлом хорошо защищенной сети не самый простой вариант. Очень может статься, что уборщица «тетя Глаша», моющая под столом и ругающаяся на непонятный ящик с проводами, может оказаться хакером весьма высокого класса.

Халатность

Самая обширная категория злоупотреблений: начиная с не установленных вовремя обновлений, неизмененных настроек «по умолчанию» и заканчивая несанкционированными модемами для выхода в Internet, в результате чего злоумышленники получают открытый доступ в хорошо защищенную сеть.

Низкая квалификация

Часто низкая квалификация не позволяет пользователю понять, с чем он имеет дело; из-за этого даже хорошие программы защиты становятся настоящей морокой системного администратора, и он вынужден надеяться только на защиту периметра. Большинство пользователей не понимают реальной угрозы от запуска исполняемых файлов и скриптов и считают, что исполняемые файлы -только файлы с расширением «ехе». Низкая квалификация не позволяет также определить, какая информация является действительно конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один -обучение пользователей, создание соответствующих документов и повышение квалификации.

Часть 2. Методы защитыСогласно статистике потерь, которые несут организации от различных компьютерных преступлений, львиную долю занимают потери от преступлений, совершаемых собственными нечистоплотными сотрудниками. Однако в последнее время наблюдается явная тенденция к увеличению потерь от внешних злоумышленников. В любом случае необходимо обеспечить защиту как от нелояльного персонала, так и от способных проникнуть в вашу сеть хакеров. Только комплексный подход к защите информации может внушить уверенность в ее безопасности.

Однако в связи с ограниченным объемом данной статьи рассмотрим только основные из технических методов защиты сетей и циркулирующей по ним информации, а именно криптографические алгоритмы и их применение в данной сфере.

Защита данных от внутренних угроз

Для защиты циркулирующей в локальной сети информации можно применить следующие криптографические методы:

- шифрование информации;

- электронную цифровую подпись (ЭЦП).

Шифрование

Шифрование информации помогает защитить ее конфиденциальность, т.е. обеспечивает невозможность несанкционированного ознакомления с ней. Шифрование это процесс преобразования открытой информации в закрытую, зашифрованную (что называется «зашифрование») и наоборот («расшифрование»). Это преобразование выполняется по строгим математическим алгоритмам; помимо собственно данных в преобразовании также участвует дополнительный элемент «ключ». В ГОСТ 28147-89 дается следующее определение ключа: «Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований». Иными словами, ключ представляет собой уникальный элемент, позволяющий зашифровать информацию так, что получить открытую информацию из зашифрованной можно только определенному пользователю или группе пользователей.

Шифрование можно выразить следующими формулами:

C=Ek 1 (M) зашифрование,

M " =Dk 2 (C) расшифрование.

Функция Е выполняет зашифрование информации, функция D – расшифрование. В том случае, если ключ k 2 соответствует ключу k 1 , примененному при зашифровании, удается получить открытую информацию, т.е. получить соответствие М " = М.

При отсутствии же правильного ключа k 2 получить исходное сообщение практически невозможно.

По виду соответствия ключей k 1 и k 2 алгоритмы шифрования разделяются на две категории:

1) Симметричное шифрование: k 1 = k 2 . Для зашифрования и расшифрования информации используется один и тот же ключ. Это означает, что пользователи, обменивающиеся зашифрованной информацией, должны иметь один и тот же ключ. Более безопасный вариант существует уникальный ключ шифрования для каждой пары пользователей, который неизвестен остальным. Ключ симметричного шифрования должен храниться в секрете: его компрометация (утеря или хищение) повлечет за собой раскрытие всей зашифрованной данным ключом информации.

2) Асимметричное шифрование. Ключ k 1 - в данном случае называется «открытым», а ключ k 2 «секретным». Открытый ключ вычисляется из секретного различными способами (зависит от конкретного алгоритма шифрования). Обратное же вычисление k 2 из k 1 является практически невозможным. Смысл асимметричного шифрования состоит в том, что ключ k 2 хранится в секрете у его владельца и не должен быть известен никому; ключ k 1 , наоборот, распространяется всем пользователям, желающим отправлять зашифрованные сообщения владельцу ключа k 2 ; любой из них может зашифровать информацию на ключе k 1 , расшифровать же ее может только обладатель секретного ключа k 2 .

Оба ключа: ключ симметричного и секретный ключ асимметричного шифрования должны быть абсолютно случайными в противном случае злоумышленник теоретически имеет возможность спрогнозировать значение определенного ключа. Поэтому для генерации ключей обычно используют датчики случайных чисел (ДСЧ), лучше всего аппаратные.

Стоит сказать, что все государственные организации РФ и ряд коммерческих обязаны для защиты данных использовать отечественный алгоритм симметричного шифрования ГОСТ 28147-89. Это сильный криптографический алгоритм, в котором пока еще не найдено недостатков за более чем 12 лет применения.

ЭЦП позволяет гарантировать целостность и авторство информации (схема 2). Как видно из схемы, ЭЦП также использует криптографические ключи: секретный и открытый. Открытый ключ вычисляется из секретного по достаточно легкой формуле, например: у=а х mod p (где х секретный ключ, у открытый ключ, а и р- параметры алгоритма ЭЦП), обратное же вычисление весьма трудоемко и считается неосуществимым за приемлемое время при современных вычислительных мощностях.

Схема 2. Схема применения ЭЦП

Схема распространения ключей ЭЦП аналогична схеме асимметричного шифрования: секретный ключ должен оставаться у его владельца, открытый же распространяется всем пользователям, желающим проверять ЭЦП владельца секретного ключа. Необходимо обеспечивать недоступность своего секретного ключа, ибо злоумышленник легко может подделать ЭЦП любого пользователя, получив доступ к его секретному ключу.

Электронной подписью можно подписать любую информацию. Предварительно информацию обрабатывают функцией хэширования, цель которой выработка последовательности определенной длины, однозначно отражающей содержимое подписываемой информации. Данная последовательность называется «хэш», основное свойство хэша таково, что исключительно сложно модифицировать информацию так, чтобы ее хэш остался неизменным. Отечественный стандарт хэш-функций ГОСТ Р 34.11-94 предусматривает хэш размером 256 бит.

На основе хэша информации и секретного ключа пользователя вычисляется ЭЦП. Как правило, ЭЦП отправляется вместе с подписанной информацией (ЭЦП файла чаще всего просто помещают в конец файла перед его отправкой куда-либо по сети). Сама ЭЦП, как и хэш, является бинарной последовательностью фиксированного размера. Однако, помимо ЭЦП, к информации обычно добавляется также ряд служебных полей, прежде всего, идентификационная информация о пользователе, поставившем ЭЦП; причем, данные поля участвуют в расчете хэша. При проверке ЭЦП файла в интерактивном режиме результат может выглядеть так:

«Подпись файла Document.doc верна: Иванов А.А. 25.02.2003».

Естественно, в случае неверной ЭЦП выводится соответствующая информация, содержащая причину признания ЭЦП неверной. При проверке ЭЦП также вычисляется хэш информации; если он не совпадает с полученным при вычислении ЭЦП (что может означать попытку модификации информации злоумышленником), ЭЦП будет неверна.

Наряду с ГОСТ 28147-89 существует отечественный алгоритм ЭЦП: ГОСТ Р 34.10-94 и его более новый вариант ГОСТ Р 34.10-2001. Государственные организации РФ и ряд коммерческих обязаны использовать один из этих алгоритмов ЭЦП в паре с алгоритмом хэширования ГОСТ Р 34.11 -94.

Существует и более простой способ обеспечения целостности информации вычисление имитоприставки. Имитоприставка это криптографическая контрольная сумма информации, вычисляемая с использованием ключа шифрования. Для вычисления имитоприставки используется, в частности, один из режимов работы алгоритма ГОСТ 28147-89, позволяющий получить в качестве имитоприставки 32-битную последовательность из информации любого размера. Аналогично хэшу информации имитоприставку чрезвычайно сложно подделать. Использование имитоприставок более удобно, чем применение ЭЦП: во-первых, 4 байта информации намного проще добавить, например, к пересылаемому по сети IP-пакету, чем большую структуру ЭЦП, во-вторых, вычисление имитоприставки существенно менее ресурсоемкая операция, чем формирование ЭЦП, поскольку в последнем случае используются такие сложные операции, как возведение 512-битного числа в степень, показателем которой является 256-битное число, что требует достаточно много вычислений. Имитоприставку нельзя использовать для контроля авторства сообщения, но этого во многих случаях и не требуется.

Комплексное применение криптографических алгоритмов

Для безопасной передачи по сети каких-либо файлов, их достаточно подписать и зашифровать. На схеме 3 представлена технология специализированного архивирования, обеспечивающая комплексную защиту файлов перед отправкой по сети.

Схема 3. Технология специализированного архивирования

Прежде всего, файлы подписываются секретным ключом отправителя, затем сжимаются для более быстрой передачи. Подписанные и сжатые файлы шифруются на случайном ключе сессии, который нужен только для зашифрования этой порции файлов -ключ берется с датчика случайных чисел, который обязан присутствовать в любом шифраторе. После этого к сформированному таким образом спецархиву добавляется заголовок, содержащий служебную информацию.

Заголовок позволяет расшифровать данные при получении. Для этого он содержит ключ сессии в зашифрованном виде. После зашифрования данных и записи их в архив, ключ сессии, в свою очередь, зашифровывается на ключе парной связи (DH-ключ), который вычисляется динамически из секретного ключа отправителя файлов и открытого ключа получателя по алгоритму Диффи-Хеллмана. Ключи парной связи различны для каждой пары «отправитель-получатель». Тот же самый ключ парной связи может быть вычислен только тем получателем, открытый ключ которого участвовал в вычислении ключа парной связи на стороне отправителя. Получатель для вычисления ключа парной связи использует свой секретный ключ и открытый ключ отправителя. Алгоритм Диффи-Хеллмана позволяет при этом получить тот же ключ, который сформировал отправитель из своего секретного ключа и открытого ключа получателя.

Таким образом, заголовок содержит копии ключа сессии (по количеству получателей), каждая их которых зашифрована на ключе парной связи отправителя для определенного получателя.

После получения архива получатель вычисляет ключ парной связи, затем расшифровывает ключ сессии, и наконец, расшифровывает собственно архив. После расшифрования информация автоматически разжимается. В последнюю очередь проверяется ЭЦП каждого файла.

Защита от внешних угроз

Методов защиты от внешних угроз придумано немало найдено противодействие практически против всех опасностей, перечисленных в первой части данной статьи. Единственная проблема, которой пока не найдено адекватного решения, DDoS-атаки. Рассмотрим технологию виртуальных частных сетей (VPN Virtual Private Network), позволяющую с помощью криптографических методов как защитить информацию, передаваемую через Internet, так и пресечь несанкционированный доступ в локальную сеть снаружи.

Виртуальные частные сети

На наш взгляд, технология VPN является весьма эффективной защитой, ее повсеместное внедрение только вопрос времени. Доказательством этого является хотя бы внедрение поддержки VPN в последние операционные системы фирмы Microsoft начиная с Windows 2000.

Суть VPN состоит в следующем (см. схему 4):

На все компьютеры, имеющие выход в Internet (вместо Internet может быть и любая другая сеть общего пользования), ставится средство, реализующее VPN. Такое средство обычно называют VPN-агентом. VPN-агенты обязательно должны быть установлены на все выходы в глобальную сеть.

VPN-агенты автоматически зашифровывают всю информацию, передаваемую через них в Internet, а также контролируют целостность информации с помощью имитоприставок.

Схема 4. Технология VPN

Как известно, передаваемая в Internet информация представляет собой множество пакетов протокола IP, на которые она разбивается перед отправкой и может многократно переразбиваться по дороге. VPN-агенты обрабатывают именно IP-пакеты, ниже описана технология их работы.

1. Перед отправкой IP-пакета VPN-агент выполняет следующее:

- Анализируется IP-адрес получателя пакета. В зависимости от адреса и другой информации (см. ниже) выбираются алгоритмы защиты данного пакета (VPN-агенты могут, поддерживать одновременно несколько алгоритмов шифрования и контроля целостности) и криптографические ключи. Пакет может и вовсе быть отброшен, если в настройках VPN-агента такой получатель не значится.

- Вычисляется и добавляется в пакет его имитоприставка.

- Пакет шифруется (целиком, включая заголовок IP-пакета, содержащий служебную информацию). Формируется новый заголовок пакета, где вместо адреса получателя указывается адрес его VPN-агента. Это называется инкапсуляцией пакета. При использовании инкапсуляции обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например, внутренние IP-адреса сети, в этом случае недоступна.

2. При получении IP-пакета выполняются обратные действия:

- Из заголовка пакета получается информация о VPN-агенте отправителя пакета. Если такой отправитель не входит в число разрешенных в настройках, то пакет отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком.

- Согласно настройкам выбираются криптографические алгоритмы и ключи.

- Пакет расшифровывается, затем проверяется его целостность. Пакеты с нарушенной целостностью также отбрасываются.

- В завершение обработки пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN-агентов является незаметной для пользователей. Сложной является только настройка VPN-агентов, которая может быть выполнена только очень опытным пользователем. VPN-агент может находиться непосредственно на защищаемом компьютере (что особенно полезно для мобильных пользователей). В этом случае он защищает обмен данными только одного компьютера на котором установлен.

VPN-агенты создают виртуальные каналы между защищаемыми локальными сетями или компьютерами (к таким каналам обычно применяется термин «туннель», а технология их создания называется «туннелировани-ем»). Вся информация идет по туннелю только в зашифрованном виде. Кстати, пользователи VPN при обращении к компьютерам из удаленных локальных сетей могут и не знать, что эти компьютеры реально находятся, может быть, в другом городе, разница между удаленными и локальными компьютерами в данном случае состоит только в скорости передачи данных.

Как видно из описания действий VPN-агентов, часть IP-пакетов ими отбрасывается. Действительно, VPN-агенты фильтруют пакеты согласно своим настройкам (совокупность настроек VPN-агента называется «Политикой безопасности»). То есть VPN-агент выполняет два основных действия: создание туннелей и фильтрация пакетов (см.схему 5).

Схема 5. Туннелирование и фильтрация

IP-пакет отбрасывается или направляется в конкретный туннель в зависимости от значений следующих его характеристик:

- IP-адрес источника (для исходящего пакета адрес конкретного компьютера защищаемой сети).

- IP-адрес назначения.

- Протокол более верхнего уровня, которому принадлежит данный пакет (например, TCP или UDP для транспортного уровня).

- Номер порта, с которого или на который отправлен пакет (например, 1080).

Более подробно технология VPN описана в специальной литературе.

Е. С. Грязнов, системный аналитик фирмы АНКАД

С. П. Панасенко, нач. отдела разработки программного обеспечения фирмы АНКАД

Ни для кого не секрет, что в среднем 82 % угроз информационным ресурсам компаний исходят от действий собственных сотрудников, совершаемых ими либо по неосторожности, либо предумышленно. По прогнозам экспертов, опасность внутренних угроз имеет тенденцию к росту и является по-прежнему одной из самых злободневных проблем. В условиях жесткой конкурентной обстановки особенно актуальной является задача по сохранению конфиденциальности данных. Ошибочно отправленное электронное письмо, сообщение ICQ или выводимые на печать документы могут содержать конфиденциальные сведения, не предназначенные для посторонних лиц. Коммерческая или служебная тайна, персональные данные клиентов, партнеров или сотрудников, а также иные виды защищаемой информации могут попасть в руки к третьим лицам и нанести бизнесу непоправимый ущерб. Необходимо своевременно принять меры для предотвращения рисков, связанных с утечкой конфиденциальной информации.

Вашему бизнесу могут угрожать различные риски, в том числе:

- Финансовые риски

Результатом утечки конфиденциальных данных может быть ситуация, когда коммерческая тайна становится известной третьим лицам. В случае попадания такой информации в руки конкурентов существует высокая вероятность финансовых потерь, нередко приводящих к банкротству компании. - Правовые риски

Бесконтрольный выход конфиденциального документа за пределы корпоративной сети может стать предметом пристального внимания со стороны регулирующих органов. Судебные иски и штрафные санкции за нарушение норм законодательства, регулирующих защиту персональных данных и иных видов конфиденциальной информации, не является редким явлением. - Репутационные риски

Утечка конфиденциальных данных может получить широкую огласку в СМИ и привести к разрушению имиджа компании в глазах ее клиентов и партнеров, став причиной серьезного финансового ущерба.

Для обеспечения защиты от утечек конфиденциальной информации в любой компании должна быть предусмотрена DLP-система.

DLP-системы (от англ. Data Loss Prevention) — программные или программно-аппаратные средства, предназначенные для защиты от утечек по сетевым и локальным каналам. Передаваемые данные анализируются на предмет их конфиденциальности и распределяются по определенным категориям (общедоступная информация, персональные данные, коммерческая тайна, интеллектуальная собственность и др.). Если в информационном потоке детектируются данные конфиденциального характера, DLP-система выполняет одно из следующих действий: разрешает их передачу, блокирует или отправляет на дополнительную проверку специалисту по безопасности в неоднозначных случаях. DLP-системы охватывают широкий комплекс коммуникационных каналов, позволяя отслеживать электронную почту, службы мгновенных сообщений и иной интернет-трафик, принтеры, Bluetooth-устройства, USB-устройства и другие внешние носители.

Существующие DLP-системы различаются набором функциональных возможностей. Во-первых, DLP-системы могут быть активными (обнаруживают и блокируют утечку данных) и пассивными (обнаруживают утечку данных и высылают оповещение об инциденте). В настоящее время акцентируется внимание на активных DLP-системах, основная задача которых — предотвращение утечки данных в режиме реального времени, а не выявление ее постфактум. Для таких DLP-систем можно при желании настроить режим мониторинга, позволяющий не вмешиваться в бизнес-процессы и направлять сообщение об инциденте специалисту по безопасности. Во-вторых, DLP-системы могут решать ряд дополнительных задач, связанных с контролем действий сотрудников, их рабочего времени и использования корпоративных ресурсов.

Весомый плюс DLP-систем заключается в том, что они позволяют сохранять непрерывность бизнес-процессов, практически не влияя на работу конечных пользователей. Благодаря всем вышеперечисленным возможностям DLP-системы в настоящий момент — одно из самых востребованных решений для обеспечения информационной безопасности бизнеса.

Правильное внедрение и настройка DLP-системы — отдельный сложный вопрос. Здесь невозможно обойтись без грамотного консалтинга. Высококвалифицированные специалисты компании «Инфозащита» помогут с выбором решения, соответствующего специфике Вашего предприятия.

Современный рынок DLP — один из самых быстрорастущих, что ярко демонстрирует высокий спрос на подобные системы защиты. Разработчики DLP-решений постоянно развивают и совершенствуют новые эффективные технологии для борьбы с утечками данных.

Компания «Инфозащита» готова предложить Вам широкий выбор передовых решений ведущих разработчиков для защиты от внутренних угроз.