1. Введение

С каждым годом объемы Интернета увеличиваются в разы, поэтому вероятность найти необходимую информацию резко возрастает. Интернет объединяет миллионы компьютеров, множество разных сетей, число пользователей увеличивается на 15-80% ежегодно. И, тем не менее, все чаще при обращении к Интернет основной проблемой оказывается не отсутствие искомой информации, а возможность ее найти. Как правило, обычный человек в силу разных обстоятельств не может или не хочет тратить на поиск нужного ему ответа больше 15-20 минут. Поэтому особенно актуально правильно и грамотно научиться, казалось бы, простой вещи – где и как искать, чтобы получать ЖЕЛАЕМЫЕ ответы.

Чтобы найти нужную информацию, необходимо найти её адрес. Для этого существуют специализированные поисковые сервера (роботы индексов (поисковые системы), тематические Интернет-каталоги, системы мета-поиска, службы поиска людей и т.д.). В данном мастер-классе раскрываются основные технологии поиска информации в Интернете, предоставляются общие черты поисковых инструментов, рассматриваются структуры поисковых запросов для наиболее популярных русскоязычных и англоязычных поисковых систем.

2. Технологии поиска

Web-технология World Wide Web (WWW) считается специальной технологией подготовки и размещения документов в сети Интернет. В состав WWW входят и web-страницы, и электронные библиотеки, каталоги, и даже виртуальные музеи! При таком обилии информации остро встает вопрос: «Как сориентироваться в столь огромном и масштабном информационном пространстве?»

В решении данной проблемы на помощь приходят поисковые инструменты.

2.1 Поисковые инструменты

Поисковые инструменты - это особое программное обеспечение, основная цель которого – обеспечить наиболее оптимальный и качественный поиск информации для пользователей Интернета. Поисковые инструменты размещаются на специальных веб-серверах, каждый из которых выполняет определенную функцию:

- Анализ веб-страниц и занесение результатов анализа на тот или иной уровень базы данных поискового сервера.

- Поиск информации по запросу пользователя.

- Обеспечение удобного интерфейса для поиска информации и просмотра результата поиска пользователем.

Приемы работы, используемые при работе с теми или другими поисковыми инструментами, практически одинаковы. Перед тем как перейти к их обсуждению, рассмотрим следующие понятия:

- Интерфейс поискового инструмента представлен в виде страницы с гиперссылками, строкой подачи запроса (строкой поиска) и инструментами активизации запроса.

- Индекс поисковой системы – это информационная база, содержащая результат анализа веб-страниц, составленная по определенным правилам.

- Запрос – это ключевое слово или фраза, которую вводит пользователь в строку поиска. Для формирования различных запросов используются специальные символы ("", ~), математические символы (*, +, ?).

Схема поиска информации в сети Интернет проста. Пользователь набирает ключевую фразу и активизирует поиск, тем самым получает подборку документов по сформулированному (заданному) запросу. Этот список документов ранжируется по определенным критериям так, чтобы вверху списка оказались те документы, которые наиболее соответствуют запросу пользователя. Каждый из поисковых инструментов использует различные критерии ранжирования документов, как при анализе результатов поиска, так и при формировании индекса (наполнении индексной базы данных web-страниц).

Таким образом, если указать в строке поиска для каждого поискового инструмента одинаковой конструкции запрос, можно получить различные результаты поиска. Для пользователя имеет большое значение, какие документы окажутся в первых двух-трех десятках документов по результатам поиска и на сколько эти документы соответствуют ожиданиям пользователя.

Большинство поисковых инструментов предлагают два способа поиска – simple search (простой поиск) и advanced search (расширенный поиск) с использованием специальной формы запроса и без нее. Рассмотрим оба вида поиска на примере англоязычной поисковой машины.

Например, AltaVista удобно использовать для произвольных запросов, «Something about online degrees in information technology», тогда как поисковый инструмент Yahoo позволяет получать мировые новости, информацию о курсе валют или прогнозе погоды.

Освоение критериев уточнения запроса и приемов расширенного поиска, позволяет увеличивать эффективность поиска и достаточно быстро найти необходимую информацию. Прежде всего, увеличить эффективность поиска Вы можете за счет использования в запросах логических операторов (операций) Or, And, Near, Not, математических и специальных символов. С помощью операторов и/или символов пользователь связывает ключевые слова в нужной последовательности, чтобы получить наиболее адекватный запросу результат поиска. Формы запросов приведены в таблице 1.

Таблица 1

Простой запрос дает некоторое количество ссылок на документы, т.к. в список попадают документы, содержащие одно из слов, введенных при запросе, или простое словосочетание (см. таблицу 1). Оператор and позволяет указать на то, что в содержании документа должны быть включены все ключевые слова. Тем не менее, количество документов может быть все еще велико, и их просмотр займет достаточно времени. Поэтому в ряде случаев гораздо удобнее применить контекстный оператор near, указывающий, что слова должны располагаться в документе в достаточной близости. Использование near значительно уменьшает количество найденных документов. Наличие символа "*" в строке запроса означает, что будет осуществляться поиск слова по его маске. Например, получим список документов, содержащих слова, начинающиеся на "gov", если в строке запроса запишем "gov*". Это могут быть слова government, governor и т.д.

Не менее популярная поисковая система Rambler ведет статистику посещаемости ссылок из собственной базы данных, поддерживаются те же логические операторы И, ИЛИ, НЕ, метасимвол * (аналогично расширяющему диапазон запроса символу * в AltaVista), коэффициентные символы + и -, для увеличения или уменьшения значимости вводимых в запрос слов.

Давайте рассмотрим наиболее популярные технологии поиска информации в Интернет.

2.2 Поисковые машины (search engines)

Машины веб-поиска - это сервера с огромной базой данных URL-адресов, которые автоматически обращаются к страницам WWW по всем этим адресам, изучают содержимое этих страниц, формируют и прописывают ключевые слова со страниц в свою базу данных (индексирует страницы).

Более того, роботы поисковых систем переходят по встречаемым на страницах ссылкам и переиндексируют их. Так как почти любая страница WWW имеет множество ссылок на другие страницы, то при подобной работе поисковая машина в конечном результате теоретически может обойти все сайты в Интернет.

Именно этот вид поисковых инструментов является наиболее известным и популярным среди всех пользователей сети Интернет. У каждого на слуху названия известных машин веб-поиска (поисковых систем) – Яndex, Rambler, Aport.

Чтобы воспользоваться данным видом поискового инструмента, необходимо зайти на него и набрать в строке поиска интересующее Вас ключевое слово. Далее Вы получите выдачу из ссылок, хранящихся в базе поисковой системы, которые наиболее близки Вашему запросу. Чтобы поиск был наиболее эффективен, заранее обратите внимание на следующие моменты:

- определитесь с темой запроса. Что именно в конечном итоге Вы хотите найти?

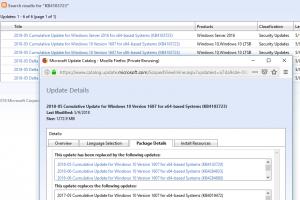

- обращайте внимание на язык, грамматику, использование различных небуквенных символов, морфологию.Важно также правильно сформулировать и вписать ключевые слова. Каждая поисковая система имеет свою форму составления запроса - принцип один, но могут различаться используемые символы или операторы. Требуемые формы запроса различаются также в зависимости от сложности программного обеспечения поисковых систем и предоставляемых ими услуг. Так или иначе, каждая поисковая система имеет раздел "Help" ("Помощь"), где все синтаксические правила, а также рекомендации и советы по поиску, доступно объясняются (скриншот страничек поисковиков).

- используйте возможности разных поисковых систем. Если не нашли на Яndex, попробуйте на Google. Пользуйтесь услугами расширенного поиска.

- чтобы исключить документы, содержащие определенные термины, используйте знак "-" перед каждым таким словом. Например, если Вам нужна информация о работах Шекспира, за исключением "Гамлета", то введите запрос в виде: "Шекспир-Гамлет". И для того, чтобы, наоборот, в результаты поиска обязательно включались определенные ссылки, используйте символ "+". Так, чтобы найти ссылки о продаже именно автомобилей, Вам нужен запрос "продажа+автомобиль". Для увеличения эффективности и точности поиска, используйте комбинации этих символов.

- каждая ссылка в списке результатов поиска содержит – несколько строчек из найденного документа, среди которых встречаются Ваши ключевые слова. Прежде чем переходить по ссылке, оцените соответсвие сниппета теме запроса. Перейдя по ссылке на определенный сайт, внимательно окиньте взглядом главную страничку. Как правило, первой страницы достаточно, чтобы понять – по адресу Вы пришли или нет. Если да, то дальнейшие поиски нужной информации ведите на выбранном сайте (в разделах сайта), если нет – возвращайтесь к результатам поиска и пробуйте очередную ссылку.

- помните, что поисковые системы не производят самостоятельную информацию (за исключением разъяснений о самих себе). Поисковая система – это лишь посредник между обладателем информации (сайтом) и Вами. Базы данных постоянно обновляются, в них вносятся новые адреса, но отставание от реально существующей в мире информации все равно остается. Просто потому, что поисковые системы не работают со скоростью света.

К наиболее известным машинам веб-поиска относятся Google, Yahoo, Alta Vista, Excite, Hot Bot, Lycos. Среди русскоязычных можно выделить Яndex, Rambler, Апорт.

Поисковые системы являются самыми масштабными и ценными, но далеко не единственными источниками информации в Сети, ведь помимо них существуют и другие способы поиска в Интернете.

2.3 Каталоги (directories)

Каталог Интернет-ресурсов – это постоянно обновляющийся и пополняющийся иерархический каталог, содержащий множество категорий и отдельных web-серверов с кратким описанием их содержимого.Способ поиска по каталогу подразумевает «движение вниз по ступенькам», то есть движение от более общих категорий к более конкретным. Одним из преимуществ тематических каталогов является то, что пояснения к ссылкам дают создатели каталога и полностью отражают его содержание, то есть дает Вам возможность точнее определить, насколько соответствует содержание сервера цели Вашего поиска.

Примером тематического русскоязычного каталога можно назвать ресурс http://www.ulitka.ru/ .

На главной странице данного сайта расположен тематический рубрикатор,

с помощью которого пользователь попадает в рубрику со ссылками на интересующую его продукцию.

Кроме того, некоторые тематические каталоги позволяют искать по ключевым словам. Пользователь вводит необходимое ключевое слово в строку поиска

и получает список ссылок с описаниями сайтов, которые наиболее полно соответствуют его запросу. Стоит отметить, что этот поиск происходит не в содержимом WWW-серверов, а в их кратком описании, хранящихся в каталоге.

В нашем примере в каталоге также имеется возможность сортировки сайтов по количеству посещений, по алфавиту, по дате занесения.

Другие примеры русскоязычных каталогов:

Каталог@Mail.ru

Weblist

Vsego.ru

Cреди англоязычных каталогов можно выделить:

http://www.DMOS.org

http://www.yahoo.com/

http://www.looksmart.com

2.4 Подборки ссылок

Подборки ссылок – это отсортированные по темам ссылки. Они достаточно сильно отличаются друг от друга по наполнению, поэтому чтобы найти подборку, наиболее полно отвечающую Вашим интересам, необходимо ходить по ним самостоятельно, дабы составить собственное мнение.

В качестве примера приведем Подборку ссылок "Сокровища Интернет" АО "Релком"

Пользователь, нажимая на любую из заинтересовавших его рубрик

Автомобилистам

- Астрономия и астрология

- Ваш дом

- Ваши питомцы

- Дети - цветы жизни

- Досуг

- Города в Сети Internet

- Здоровье и медицина

- Информационные агентства и службы

- Краеведческий музей и т.д.,

- Автомобильная электроника.

- Музей автомото старины.

- Коллегия Правовой Защиты Автовладельцев.

- Sportdrive.

Преимуществом такого вида поисковых инструментов является их целенаправленность, обычно подборка включает в себя редкие интернет ресурсы, подобранные конкретным веб-мастером или хозяином интернет странички.

2.5 Базы данных адресов (addresses database)

Базы данных адресов – это специальные поисковые сервера, которые обычно используют классификации по роду деятельности, по выпускаемой продукции и оказываемым услугам, по географическому признаку. Иногда они дополнены поиском по алфавиту. В записях базы данных хранится информация о сайтах, которые предоставляют информацию об электронном адресе, организации и почтовом адресе за определенную плату.

Крупнейшей англоязычной базой данных адресов можно назвать: http://www.lookup.com/ -

Попадая в данные поддиректории, пользователь обнаруживает ссылки на сайты, которые и предлагают интересующую его информацию.

Широко доступных и официальных баз данных адресов в РФ нам неизвестно.

2.6 Поиск в архивах Gopher (Gopher archives)

Gopher – это взаимосвязанная система серверов (Gopher-пространство), распределенная по Интернет.

В пространстве Gopher собрана богатейшая литературная библиотека, однако материалы недоступны для просмотра в удаленном режиме: пользователь может только просматривать иерархически организованное оглавление и выбирать файл по названию. С помощью специальной программы (Veronica) такой поиск можно сделать и автоматически, используя запросы, построенные на ключевых словах.

До 1995 года Gopher являлся самой динамичной технологией Интернет: темпы роста числа соответствующих серверов опережали темпы роста серверов всех других типов Интернет. В сети EUnet/Relcom активного развития серверы Gopher не получили, и сегодня о них практически никто не вспоминает.

2.7 Система поиска FTP файлов (FTP Search)

Система поиска FTP-файлов – это особый тип средств поиска в Internet, который позволяет находить файлы, доступные на «анонимных» FTP-серверах. Протокол FTP предназначен для передачи по сети файлов, и в этом смысле он функционально является своеобразным аналогом Gopher.

Основным критерием поиска является название файла, задаваемое разными способами (точное соответствие, подстрока, регулярное выражение и т.д.). Данный тип поиска, конечно же, не может соперничать по возможностям с поисковыми машинами, так как содержимое файлов никак не учитывается при поиске, а файлам, как известно, можно давать произвольные имена. Тем не менее, если Вам требуется найти какую-нибудь известную программу или описание стандарта, то с большой долей вероятности файл, его содержащий, будет иметь соответствующее имя, и Вы сможете найти его при помощи одного из серверов FTP Search :

FileSearch ищет файлы на FTP-серверах по именам самих файлов и каталогов. Если Вы ищете какую-либо программу или еще что-то, то на WWW-серверах Вы скорее найдете их описание, а с FTP-серверов Вы сможете перекачать их к себе.

2.8 Система поиска в конференциях Usenet News

USENET NEWS – это система телеконференций сообщества сетей Интернет. На Западе этот сервис принято называть новостями. Близким аналогом телеконференций являются и так называемые "эхи" в сети FIDO.

С точки зрения абонента телеконференции, USENET представляют из себя доску объявлений, в которой есть разделы, где можно найти статьи на любую тему - от политики до садоводства. Эта доска объявлений доступна через компьютер, подобно электронной почте. Не отходя от компьютера, можно читать или помещать статьи в ту или иную конференцию, найти полезный совет или вступать в дискуссии. Естественно, статьи занимают место на компьютерах, поэтому не хранятся вечно, а периодически уничтожаются, освобождая место для новых. Во всем мире лучшим сервисом для поиска информации в конференциях Usenet является сервер Google Groups (Google Inc.).

Группы Google – это бесплатное интерактивное сообщество и служба групп обсуждений, которая предлагает самый обширный в Интернете архив сообщений сети Usenet (более миллиарда сообщений).Подробнее ознакомиться с правилами пользования сервисом можно на странице http://groups.google.com/intl/ru/googlegroups/tour/index.html

Среди русскоязычных выделяется сервер Всемирная система USENET и телеконференции Relcom. Точно также как и в других поисковых службах, пользователь набирает строку запроса, а сервер формирует список конференций, содержащих ключевые слова. Далее надо подписаться на отобранные конференции в программе работы с новостями. Также имеет место аналогичный российский сервер FidoNet Online: конференции Fido на WWW.

2.9 Системы мета-поиска

Для быстрого поиска в базах сразу нескольких поисковых систем лучше обратиться к системам мета-поиска.

Системы мета-поиска – это поисковые машины, которые посылают Ваш запрос на огромное количество разных поисковых систем, затем обрабатывают полученные результаты, удаляют повторяющиеся адреса ресурсов и представляют более широкий спектр того, что представлено в сети Интернет.

Наиболее популярная в мире система мета-поиска Search.com .

Объединенный поисковый сервер Search.com компании CNET, Inc. включает в себя почти два десятка поисковых систем, ссылками на которые пестрит весь Интернет.

С помощью данного вида поисковых инструментов пользователь может искать информацию во множестве поисковых систем, однако отрицательной стороной данных систем можно назвать их нестабильность.

2.10 Системы поиска людей

Системы поиска людей – это специальные сервера, которые позволяют осуществлять поиск людей в Интернет, пользователь может указать Ф.И.О. человека и получить его адрес электронной почты и URL-адрес. Однако, следует отметить, что системы поиска людей, в основном, берут информацию об электронных адресах из открытых источников, таких как конференции Usenet. Среди самых известных систем поиска людей можно выделить:

Поиск адресов e-mail

в специальные графы поиска контактные данные (First Name. City, Last Name, Phone number), Вы можете найти интересующую Вас информацию.

Системы поиска людей - это действительно большие сервера, их базы данных содержат порядка 6 000 000 адресов.

3. Заключение

Мы рассмотрели основные технологии поиска информации в Интернет и представили в общих чертах поисковые инструменты, которые существуют на данный момент в Интернете, а также структуру поисковых запросов для наиболее популярных русскоязычных и англоязычных поисковых систем и, подводя итог вышесказанному, хотим отметить, что единой оптимальной схемы поиска информации в Интернет не существует. В зависимости от специфики нужной Вам информации, Вы можете использовать соответствующие поисковые инструменты и службы. А от того, как грамотно будут подобраны поисковые службы, зависит качество результатов поиска.

Размещение информационных ресурсов.

Средства поиска информационных ресурсов.

В настоящее время рост информационных ресурсов Интернета происходит высокими темпами. Всемирная сеть напоминает читальный зал библиотеки, где хранятся гигантские объемы текстовых, графических, мультимедийных, архивных и прочих файлов. Этот зал невозможно обойти полностью. Здесь все ежечасно меняется, тело разнообразных документов возрастает каждую секунду. Найти необходимую информацию становится все труднее. Различные печатные справочники устаревают еще до их выхода в свет. Единственным надежным способом поиска информации является использование специальных поисковых систем, которые постоянно отслеживают изменения информации в сети.

Используемые в сети Интернет ресурсы чаще всего размещаются на страницах WWW-серверов (или Web-серверов), в файловых архивах (FTP-архивах) и в информационно-справочной системе Gopher.

WWW (World Wide Web - Всемирная Паутина) - это глобальная гипертекстовая система, использующая для транспортировки информации в сети Интернет протокол HTTP (HyperText Transfer protocol - протокол передачи гипертекста). Гипертекст - это способ представления всех типов информации в виде последовательности узлов, связанных друг с другом ассоциативной (а не последовательной) связью и реализованной в виде гиперссылок. Гиперссылка - выделенная в гипертексте последовательность символов, реагирующая на щелчок мыши и отсылающая пользователя на другой фрагмент гипертекста. Большинство документов, хранящихся на Web-сервере, создано на языке HTML (HyperText Markup Language - язык гипертекстовой разметки документов).

Gopher-сервер - это сервер, содержащий программы, позволяющие найти файлы, программы или другие ресурсы на заданную пользователем тему. URL-адрес такого сервера выглядит следующим образом (если сервер, например, принадлежит фирме «Microsoft»): gopher://gopher.microsoft.com.

Выделяют две группы поисковых инструментов: 1) поисковые системы и 2) поисковые службы.

ИПС (информационно-поисковая система) – это система, обеспечивающая поиск и отбор необходимых данных в специальной базе с описаниями источников информации (индексе ) на основе информационно-поискового языка и соответствующих правил поиска.

В Internet можно выделить следующие поисковые инструменты для WWW: поисковые системы, метапоисковые системы (поисковые службы) и программы ускоренного поиска (поисковые агенты).

Рис.13. Средства поиска в WWW

В зависимости от того, кто создает базы данных, в которых осуществляется поиск необходимой пользователю информации, различают поисковые системы первого и второго рода. В поисковых системах первого рода базы данных создаются людьми, в поисковых системах второго рода этот процесс осуществляет компьютер.

Поисковые системы первого рода, как правило, называют каталогами (предметными или тематическими - subject catalogs). Обычно такие каталоги создаются людьми в виде иерархических деревьев, на верхнем уровне которых стоят наиболее общие понятия: бизнес, политика, образование, спорт, культура и т.д. Элементами нижнего уровня таких деревьев являются ссылки на конкретные Web-страницы и серверы. Обычно поиск в предметных каталогах осуществляется по ключевым словам. В этом случае он проводится не в содержимом Web-серверов, а в их кратких описаниях, хранящихся в каталоге. Запрос на поиск формируется либо ввиде списка ключевых слов («information technology», «computer linguisics» и т.п.) или же путем указания URL-адресов документов, в которых следует проводить поиск. Результаты поиска представляются в виде гипертекста, содержащего вкачестве гипертекстовых ссылок названия или URL-адреса найденных документов.

По ключевым словам можно осуществлять поиск следующей информации:

1) некоторого текста или его части;

2) фактических данных (например, массу солнца или имя президента страны);

3) картин, рисунков, кинофильмов и т.д. по их названиям;

4) технической информации (например, сведения о скорости некоторого автомобиля);

5) биографий людей (писателей, художников и т.п.).

Примерами тематических каталогов являются Yahoo, Galaxy, WWW Virtual Library, WebCrawler, HotBot и др. Подобная русскоязычная система носит название «Следопыт».

Поисковые системы второго рода иногда называют автоматическими индексами, «пауками» или «червями» spiders, crawlers). Они постоянно сканируют Интернет, находят в сети новые документы и из каждого документа извлекают все содержащиеся в нем гиперссылки, которыми пополняют свои базы данных (базы URL-адресов). Чтобы можно было выполнять эти функции, автоматический индекс включает в себя следующие три части: программу-робота, которая постоянно просматривает Интернет; базу данных (множество URL-адресов), которая собирается роботом, и интерфейс пользователя для поиска необходимой информации в этой базе данных. Существует большое число автоматических индексов. Наиболее популярными являются:

Зарубежные поисковые машины:

- Altavista (http://www.altavista.com);

- Go (Infoseek) (http://www.go.com);

- Google (http://www.google.com);

- Excite (http://www.excite.com);

- HotBot (http://www.hotbot.com);

- Nothern Light (http://www.northernlight.com).

Российские поисковые машины:

- Яndex(http://www.yandex.ru);

- Рамблер (http://www.rambler.ru);

- Апорт (http://www.aport.ru).

Популярные белорусские поисковые системы:

- Система ALL.BY (http://all.by);

- Система *.BY (http://search.promedia.minsk.by);

- Регистр белорусских WWW-ресурсов Зубр (http://www.zubr.com);

- Белорусский интернет-каталог Акавiта (http://akavita.kryvia.net);

- Белорусские ресурсы каталог (http://www.belresource.com.by),

Большинство поисковых систем являются одним из компонентов многофункциональных Web-сайтов Internet – так называемых порталов.

Портал – многофункциональный Web-узел Internet, предлагающий разнообразные услуги: поиск информации, бесплатная электронная почта и т.д.

Последнее время во всемирной паутине стали появляться системы, автоматически осуществляющие поиск сразу в двух индексах (индексе каталога и индексе поисковой машины). Подобные системы позволяют использовать преимущества поисковых серверов обоих типов и называются каталогами-машинами.

Поиск информации с помощью различных поисковых инструментов может осуществляться путем формирования простых и сложных запросов. Простой запрос представляет собой слово или словосочетание, которое иногда берется в кавычки. Сложный запрос формируется из слов или словосочетаний, соединяемых операторами типа AND, OR, NOT, NEAR или математическими символами, например "*", "+", "-", "~". Иногда для тех же целей используются специальные термины domain, host, link tide и др.

Сервисов для организации процесса работы в команде сегодня столько, что за месяц не разобраться. Если испытывать все популярные и подходящие инструменты, на этой уйдет много времени, которого и так не хватает, особенно в условиях запуска стартапа.

Это до гениальности простой инструмент, созданный для управления задачами. Потребуется совсем немного времени, чтобы начать его использовать. Вся наша команда без проблем его освоила.

Самое приятное – он бесплатный!

Для организации мы используем методологию scrum:

- у нас недельные спринты;

- каждую субботу подведение итогов и планирование следующего этапа;

- релизы запускаются по готовности.

- Борд «HADI» (Hypothesis, Action, Data, Insights)

- Это интересная методология. В начале недели мы ставим гипотезы, которые относятся к определенным метрикам. В течение недели эти гипотезы проверяются, анализируются. В итоге делаем вывод: гипотеза верна или нет? Чтобы начать работу над задачей, перекидываем ее в другой борд (продукт, продвижение и др.).

- Борд «Продукт»

- Делим доску на листы: задачи на неделю, в процессе, сделано за неделю, баги, сделано за месяц и др.

- Борд «Продвижение».

- Здесь представлен наглядный план продвижения проекта. По времени, каналам, целям и т.д.

- И др.

Ниже как раз изображен борд «HADI». Как вы видите, каждой метрике, на которую влияет задача, соответствует свой цвет. Это сделано для того, чтобы при переносе задачи в другие борды, сохранялась понимание того, какую метрику мы хотим улучшить.

А вот так выглядит борд «Продукт». Сюда задачи попадают из борда «HADI», и каждая из них выделена определенным цветом. Мы видим, на какую метрику эта задача повлияет. Соответственно, проверять гипотезы и анализировать эффект от изменений становится намного проще.

Здорово, что как только у нас что-то меняется в процессе – придумываем новые фишки управления, или понимаем, что что-то не “совершенно” – мы тут же меняем это в трелло и начинаем использовать. Цена изменений - 3,5 секунды.

2. RealtimeBoard - управляем изменениями в интерфейсе

В онлайн-сервисах интерфейс – одна из главных составляющих продукта. Работа над дизайном постоянно кипит. Любое изменение или планирование изменений должно обсуждаться всей командой. Как-никак, в стартапе мнение каждого игрока в команде на вес золота.Дизайнер видит задачу с точки зрения дизайна (как лучше выделить ключевые элементы, расставить акценты и т.д.), product owner с точки зрения клиента (что важно для пользователя, какие элементы забыты или что лишнее), разработчик с точки зрения технологий (не все фантазии дизайнера можно реализовать за короткий отрезок времени).

Если с обдумыванием идей и задач все просто, то как обсуждать сам дизайн? Как это обычно бывает: «Вон та штука справа внизу, нужно сделать ее чуть правее и цвет обводки сделать зеленее». Какая штука, какая обводка, что значит зеленее? Нас это не устраивало. Дизайн нужно обсуждать визуально – то есть рисовать, черкаться, видеть предыдущие итерации.

Решения должны приниматься быстро, поэтому времени на специальные встречи и обсуждения нет.

Мы используем сервис RealtimeBoard . Обсуждаем весь дизайн в нем. Сервис для этого подходит идеально. В одном месте можно держать версии всех страниц, концепции, комментарии.

Вот пример того, как мы обсуждали процесс разработки карточки пользователя:

У каждого комментария есть свой цвет:

- желтый - просто обсуждение, вопрос, пояснение;

- красное - необходимо изменение в данном месте;

- зеленое - решенный вопрос (обычно красный превращается в зеленый).

Мы совместно строили цикл жизни пользователя и определяли когда какие письма и сообщения отправлять.

3. Carrot Quest - понимаем пользователей и общаемся с ними

Может и не скромно говорить о собственном сервисе, но он идеально подходит для нас. В нем мы организуем всю аналитику и общаемся с пользователями (осуществляем поддержку, делаем маркетинг, возвращаем пользователей).Итак, пользователь зарегистрировался. Разумеется мы тут же автоматически отправляем письмо с благодарностью за регистрацию и инструкциями (как, куда установить код на сайт и т.п.).

Если мы знаем, сколько времени прошло с момента регистрации, то можем предположить, какая информация сейчас актуальна для пользователя и за счет чего вовлечь его дальше.

Мы разбиваем зарегистрировавшихся пользователей на сегменты по времени их регистрации в сервисе, чтобы помогать им на всех этапах триала (тестового периода) и вовлекать в дальнейшую работу.

Пример:

- Прошло 2 дня триала – мы успеваем проанализировать сайт пользователя и определить, чем мы можем помочь;

- Прошло 3-7 дней – предлагаем ряд инструкций и кейсов, которые подробно рассказывают о каждом инструменте (как настроить и эффективно использовать);

- Прошло 7-12 дней – ежедневно присылаем статистику, которую мы собрали с помощью Carrot Quest (пример показан ниже);

- Прошло 12 дней – мы напоминаем, что до конца триала периода осталось 2 дня и чтобы продолжить работу, необходимо оплатить. Переводим клиента на страницу с тарифными планами.

Вот пример автоматического приветственного письма, которое мы отправляем сразу после регистрации.

А вот пример письма со статистикой о пользователях подключенного сайта:

Про процесс анализа действий пользователей, поддержку и активацию мы напишем в следующих статьях.

4. Slack - общаемся в команде

Стандартные мессенджеры обычно отвлекают от работы и дезорганизуют команду (skype, vk). Отказаться от них мы не можем, но считаем, что для рабочего общения нужен специальный сервис, в котором нет внешних раздражителей (друзей, знакомых, родственников). Поэтому мы используем Slack. Он отлично подходит для коммуникации внутри команды. В нем есть все необходимое.

В Slack мы делим беседы по каналам, т.к. поток информации в команде очень высокий. Если все держать в одном месте, ни к чему хорошему это не приведет. Вот наши каналы:

- General (обсуждаем все основные моменты по проекту);

- Design (обсуждаем дизайн);

- Read-me (делимся полезным контентом: статьями, видео, презентациями);

- Bugs (собственно, здесь обсуждаем баги);

- Ideas (собираем и обсуждаем всевозможные идеи, как наши, так и наших клиентов);

- И еще несколько других каналов. О двух из них я расскажу чуть подробнее.

Канал «Task»

Мы настроили интеграцию Trello со Slack. Теперь мы в режиме реального времени видим, какие изменения произошли в Трелло. Это помогает оперативно реагировать и понимать, на каком этапе работы мы в данный момент находимся.

Интеграция различных сервисов со Slack - штука очень классная, позволяет контролировать процессы в одном месте, не жертвуя контекстом и временем.

Канал «Notifications»

Мы интегрировали Carrot quest со Slack. Теперь мы получаем уведомление, если пользователь совершил ряд действий. Можно выбирать те действия, о совершении которых вам важно знать и получать своевременное уведомление.

К примеру, одно из действий, которое мы сами мониторим – это шаги регистрации. Как только пользователь начал регистрироваться, мы моментально получаем уведомление что за сайт он подключил. И если есть время, из уведомления в slack переходим на карточку пользователя и через чат помогаем пользователю настроить сервис.

Эти 4 сервиса помогают нам эффективно выстраивать работу и улучшать свой продукт. Мы постоянно пробуем что-то новое и постараемся делиться своим опытом.

Будет интересно узнать, как вы работаете с подобными сервисами и какие решения используете для задач подобного типа.

Работайте эффективно!

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://www.allbest.ru/

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования

Кафедра: Информатики и информационных технологий

Специальность: Прикладная информатика

КУРСОВАЯ РАБОТА

БЕЗОПАСНОСТЬ БЕСПРОВОДНЫХ СЕТЕЙ

Выполнила студентка

Козлова С.К.

Руководитель работы:

Митяев В.В.

ОРЕЛ, 2013 ГОД

Введение

Заключение

Библиографический список

Приложение

Введение

Большинство современных компьютеров поддерживают беспроводной доступ в сеть. Другими словами, они могут подключаться к интернету (и к другим устройствам, поддерживающим беспроводную связь) без сетевого кабеля. Главное преимущество беспроводных соединений - возможность работать с интернетом в любой точке дома или офиса (если позволяет расстояние между компьютером и устройством беспроводного доступа в сеть). Однако если не принять мер к обеспечению безопасности беспроводной сети, возможны следующие потенциально опасные ситуации, в результате которых злоумышленник может:

1. Перехватить передаваемые или получаемые данные;

2. Получить доступ к беспроводной сети;

3. Захватить канал доступа в интернет.

Обратимся к определению информационной безопасности. Информационная безопасность - обозначает защиту информации и информационных систем от неавторизированного доступа, использования, обнаружения, искажения, уничтожения, модификации.

Информационная безопасность обеспечивает доступность, целостность и конфиденциальность информации. Для реализации информационной безопасности беспроводных сетей используются средства и механизмы защиты информации.

Следовательно, если беспроводная сеть не защищена, злоумышленник может перехватить передаваемые по ней данные, получить доступ к сети и файлам на компьютере, а также выходить в интернет, используя подключение. Таким образом, занимается канал передачи данных и замедляется доступ в интернет.

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные методы защиты этих сетей, такие как технологии WPA (Wi-Fi Protected Access).

Цель работы - практическое изучение вопросов безопасности и особенностей защиты беспроводных сетей.

Объектом данной курсовой работы является сетевая безопасность.

Предметом - безопасность беспроводных сетей.

Задачи, которые предстоит решить при выполнении данной работы следующие:

1. Рассмотреть понятие беспроводной сети;

3. Изучить основные положения политики безопасности беспроводных соединений;

4. Проанализировать решения для обеспечения безопасности беспроводных сетей;

5. Провести оценку необходимости защиты беспроводной сети;

6. Разработать алгоритм проведения работ по оценке эффективности защиты беспроводной сети.

1. Понятие беспроводной сети и описание категорий основных атак

1.1 Понятие и описание беспроводной сети

Беспроводная сеть - это передача информации на расстояние без использования электрических проводников или «проводов».

Это расстояние может быть как малым (несколько метров, как в телевизионном дистанционном управлении), так и очень большим (тысячи или даже миллионы километров для телекоммуникаций).

Беспроводная связь обычно рассматривается как отрасль телекоммуникаций.

Популярность беспроводной связи растет взрывообразными темпами, открывая для операторов новые рынки - от сетевых игр на экранах сотовых телефонов до служб экстренной помощи.

Это связано с распространением блокнотных компьютеров, систем поискового вызова и появлением систем класса «персональный секретарь» (Personal Digital Assistant (PDA)), расширением функциональных возможностей сотовых телефонов.

Такие системы должны обеспечить деловое планирование, расчет времени, хранение документов и поддержание связи с удаленными станциями. Девизом этих систем стало anytime, anywhere, т. е., предоставление услуг связи вне зависимости от места и времени. Кроме того, беспроводные каналы актуальны там, где невозможна или дорога прокладка кабельных линий и значительные расстояния.

До недавнего времени большинство беспроводных компьютерных сетей передавала данные со скоростью от 1.2 до 14.0 Кбит / с, зачастую только короткие сообщения, т. к., передача файлов больших размеров или длинные сеансы интерактивной работы с базой данных были недоступны. Новые технологии беспроводной передачи оперируют со скоростями в несколько десятков мегабит в секунду.

О перспективах рынка беспроводной связи очень много рассуждает Алан Коэн (Alan S. Cohen), старший директор компании Cisco Systems, отвечающий за мобильные решения.

Он говорит, что беспроводные технологии быстро становятся общепринятым стандартом, который оказывает всестороннее влияние на нашу жизнь.

На рынке действуют два важных фактора, стимулирующих переход к повсеместной беспроводной связи. Первый фактор - это "демократизация" беспроводной технологии, которая стала заметна на мобильном рынке с появлением стандарта 802.11 или Wi-Fi.

Очень заметен быстрый рост количества мобильных устройств и мобильных сетей в домах, квартирах, на предприятиях и в городах. Сегодня можно легко и просто построить беспроводную сеть и обеспечить широкополосную мобильность в интересах крупных корпораций и индивидуальных пользователей.

Так же он выделил еще одну интересную область применения мобильных технологий - городские mesh-сети, которые делают технологию Wi-Fi действительно повсеместной.

Предоставление доступа всем жителям города на всей его территории - замечательный пример демократизации беспроводных технологий. Сетевая архитектура и технология унифицированных коммуникаций не только объединяет проводную и беспроводную связь, но и сводит воедино сетевые услуги, предоставляемые в помещениях и на открытой местности. В результате можно оставаться подключенным к сети, где бы ни находились, в здании или за его пределами, что очень важно для городской связи.

Беспроводная связь становится повсеместной. Она позволяет предоставить подключение пользователей там, где затруднено кабельное подключение или необходима полная мобильность. При этом беспроводные сети взаимодействуют с проводными сетями. В настоящее время необходимо принимать во внимание беспроводные решения при проектировании любых сетей - от малого офиса до предприятия. Это, возможно, сэкономит и средства и трудозатраты и время.

Существует много случаев и причин, по которым беспроводные сети являются единственным или же самым удобным вариантом организации доступа к сети связи или интернету:

1) Если требуется организовать возможность кочевого доступа к сети и Интернету случайным пользователям в кафе, аэропортах, вокзалах, магазинах и других общественных местах;

2) Если необходимо организовать локальную сеть в зданиях, не имеющих возможностей прокладывания кабельной проводки (например, в исторических зданиях) или в зданиях, в которых прокладывания кабеля является весьма сложной, трудоёмкой и затруднительной задачей;

3) При организации временной локальной сети, в том числе и локальной сети для общего доступа, например, для проведения каких-либо событий, конференций и тому подобного;

4) При расширении локальной вычислительной сети в том случае, если необходимо подключить какой-либо удалённый изолированный сегмент, содержащий небольшое количество рабочих станций;

5) Если необходим мобильный доступ к сетевым ресурсам, например, при перемещении по квартире или организации с ноутбуком, при посещении различных больных врачом в больнице для связи с центральной базой данных или же для связи и координации механиков в больших зданиях, насыщенных современными средствами обеспечения их жизнедеятельности;

6) Для организации дополнительных каналов связи, которые могут предоставлять альтернативные операторы связи, создающие беспроводные локальные сети в различных районах.

В зависимости от технологий и передающих сред, которые используют, можно определить следующие классы беспроводных сетей:

Сети на радиомодемах;

Сети на сотовых модемах;

Инфракрасные системы;

Системы VSAT;

Системы с использованием низкоорбитальных спутников;

Системы с технологией SST;

Радиорелейные системы;

Системы лазерной связи.

WI-FI - это современная беспроводная технология передачи данных по радиоканалу (wireless, wlan wifi).

Любое оборудование, соответствующее стандарту IEEE 802.11, может быть протестировано в Wi-Fi Alliance и получить соответствующий сертификат и право нанесения логотипа Wi-Fi.

Wireless Fidelity, что в переводе с английского - беспроводная точность. Так же есть и более длинное название термина: EEE 802.11b. Зародился Wi-Fi в 1985 году, в США, после того как была открыта частотная часть радиоканала для использования без специального разрешения.

Самым первым стандартом, получившим наибольшее распространение, стал стандарт IEEE 802.11b.

Оборудование, соответствующее стандарту 802.11b, появилось ещё в 2001 году, и до сих пор большинство беспроводных сетей по-прежнему работает с использованием этого стандарта, а также выпускается множество беспроводных Wi-Fi устройств с поддержкой 802.11b.

Радиоволны, которые используются для Wi-Fi связи очень похожи на радиоволны используемые в рациях, приемниках, сотовых телефонах и других устройствах. Но Wi-Fi имеет несколько заметных отличий от других радиоприборов.

Связь ведется на частотах 2,4-5 Ггц. Эта частота намного выше, чем частоты, пригодные для мобильных телефонов, портативных радиостанций и телевидения.

Чем выше частота сигнала, тем большее количество информации передается. Беспроводная сеть использует радиоволны точно так же как радиоприемники, мобильные телефоны, телевизоры. На самом деле беспроводная связь Wi-Fi более похожа на двустороннюю радиосвязь.

В России использование Wi-Fi без разрешения на использование частот от Государственной комиссии по радиочастотам (ГКРЧ) возможно для организации сети внутри зданий, закрытых складских помещений и производственных территорий.

Для легального использования вне офисной беспроводной сети Wi-Fi, например, радиоканала между двумя соседними домами, необходимо получение разрешения на использование частот. Действует упрощённый порядок выдачи разрешений на использование радиочастот в полосе 2400-2483,5 МГц (стандарты 802.11b и 802.11g, каналы 1-13), для получения такого разрешения не требуется частное решение ГКРЧ. Для использования радиочастот в других диапазонах, в частности 5 ГГц (стандарт 802.11a), необходимо предварительно получить частное решение ГКРЧ. В 2007 году ситуация изменилась с выходом документа: «Постановление от 25 июля 2007 г., №476 «О внесении изменений в постановление Правительства Российской Федерации» от 12 октября 2004 г.

Шестнадцатым пунктом постановления из списка оборудования, подлежащего регистрации было исключено - пользовательское оборудование беспроводного доступа в полосе радиочастот 2400-2483,5 МГц с мощностью излучения передающих устройств до 100 мВт включительно.

Также во исполнение протокольной записи к решению ГКРЧ от 19 августа 2009 г., №09-04-09, ГКРЧ решила: выделить полосы радиочастот 5150-5350 МГц и 5650-6425 МГц для применения на территории Российской Федерации за исключением городов, указанных в приложении №2, фиксированного беспроводного доступа гражданами Российской Федерации и российскими юридическими лицами без оформления отдельных решений ГКРЧ для каждого физического или юридического лица.

Указанным полосам частот соответствуют стандарты 802.11a/b/g/n и каналы с номерами из диапазонов 36-64 и 132-165. Однако, в приложении 2 перечислено 164 крупнейших города России, в которых указанные частоты для создания беспроводных сетей использовать нельзя.

За нарушение порядка использования радиоэлектронных средств предусматривается ответственность по статьям 13.3 и 13.4 Кодекса Российской Федерации об административных правонарушениях.

Решением от 15 июля 2010 года, ГКРЧ России отменила выдачу обязательных частных решений ГКРЧ для использования систем фиксированного беспроводного доступа в диапазонах 5150-5350 МГц и 5650-6425 МГц. Ограничение на данные диапазоны частот снято для всей территории России.

Выделяют следующие типы и разновидности соединений:

1. Соединение Ad-Hoc (точка-точка). Все компьютеры оснащены беспроводными картами (клиентами) и соединяются напрямую друг с другом по радиоканалу работающему по стандарту 802.11b и обеспечивающих скорость обмена 11 Mбит/с, чего вполне достаточно для нормальной работы;

2. Инфраструктурное соединение. Данная модель используется, когда необходимо соединить больше двух компьютеров. Сервер с точкой доступа может выполнять роль роутера и самостоятельно распределять интернет-канал;

3. Точка доступа, с использованием роутера и модема. Точка доступа включается в роутер, роутер - в модем (эти устройства могут быть объединены в два или даже в одно). Теперь на каждом компьютере в зоне действия Wi-Fi, в котором есть адаптер Wi-Fi, будет работать интернет;

4. Клиентская точка. В этом режиме точка доступа работает как клиент и может соединятся с точкой доступа работающей в инфраструктурном режиме. Но к ней можно подключить только один МАС-адрес. Здесь задача состоит в том, чтобы объединить только два компьютера. Два Wi-Fi-адаптера могут работать друг с другом напрямую без центральных антенн;

5. Соединение мост. Компьютеры объединены в проводную сеть. К каждой группе сетей подключены точки доступа, которые соединяются друг с другом по радио каналу. Этот режим предназначен для объединения двух и более проводных сетей. Подключение беспроводных клиентов к точке доступа, работающей в режиме моста невозможно.

Таким образом, было рассмотрено понятие и классы беспроводных сетей, выявлены причины целесообразного использования беспроводного соединения. Проанализирована нормативно-правовая база в отношении сетей Wi-Fi. Беспроводная сеть была описана посредством приведения типологии и разновидности соединений.

Во время работы беспроводных сетей часто возникают различные проблемы. Некоторые - по чьей-то оплошности, а некоторые являются результатом злоумышленных действий. В любом случае при этом наносится ущерб. Данные события являются атаками, независимо от причин их возникновения.

Существуют четыре основных категории атак:

1. Атаки доступа;

2. Атаки модификации;

3. Атаки на отказ в обслуживании;

4. Атаки на отказ от обязательств.

Атака доступа - это попытка получения информации злоумышленником, для просмотра которой у него нет разрешений, и которая направлена на нарушение конфиденциальности информации.

Для осуществления данной атаки необходима информация и средства для ее передачи.

Атака доступа возможна везде, где существуют информация и средства для ее передачи.

К атакам доступа можно так же отнести подсматривание, подслушивание и перехват.

Подсматривание - это просмотр файлов или документов для поиска интересующей злоумышленника информации.

Подслушивание - когда кто-то слушает разговор, участником которого он не является (часто при этом он использует электронные устройства).

Перехват - захват информации в процессе ее передачи к месту назначения.

Информация в электронном виде хранится она:

Рабочих станциях;

Серверах;

В портативных компьютерах;

Компакт-дисках.

С компакт-дисками ситуация ясна, т. к., злоумышленник может их просто украсть. С первыми двумя дело обстоит иначе. При легальном доступе к системе злоумышленник будет анализировать файлы, просто открывая один за другим. При несанкционированном доступе, взломщик постарается обойти систему контроля и получить доступ к нужной информации. Сделать это не сложно. Необходимо установить в компьютерной системе сетевой анализатор пакетов (sniffer). Для этого взломщик должен повысить свои полномочия в системе или подключиться к сети. Анализатор настроен на захват любой информации, проходящей по сети, но особенно - на пользовательские идентификаторы и пароли.

Подслушивание выполняется и в глобальных компьютерных сетях типа выделенных линий и телефонных соединений. Однако такой тип перехвата требует наличия соответствующей аппаратуры и специальных знаний. В этом случае наиболее удачным местом для размещения подслушивающего устройства является шкаф с электропроводкой.

А с помощью специального оборудования квалифицированный взломщик может осуществить перехват в системах оптико-волоконной связи. Однако, что бы добиться успеха, он должен поместить свою систему в линии передачи между отправителем и получателем информации. В интернете это выполняется посредством изменения разрешения имени, в результате чего имя компьютера преобразуется в неправильный адрес. Трафик перенаправляется к системе атакующего вместо реального узла назначения. При соответствующей настройке такой системы отправитель так и не узнает, что его информация не дошла до получателя.

Атака модификации - это попытка неправомерного изменения информации. Она направлена на нарушение целостности информации и возможна везде, где существует или передается информация.

Существует три вида атаки модификации:

1. Замена;

2. Добавление;

3. Удаление.

Замена - замена существующей информации направлена как против секретной, так и общедоступной информации.

Атака добавления - добавление новых данных.

Атака удаления означает перемещение существующих данных.

Все три вида атаки модификации используют уязвимые места систем, например, «бреши» в безопасности сервера, позволяющие заменить домашнюю страницу. И даже в этом случае необходимо основательно поработать во всей системе, чтобы воспрепятствовать обнаружению. Т. к., транзакции нумеруются последовательно, и удаление или добавление неправильных операционных номеров будет замечено.

В случае, если атака модификации производится при передаче информации, то необходимо сначала выполнить перехват интересующего трафика, а затем внести изменения в информацию перед ее отправкой к пункту назначения.

Атаки на отказ в обслуживании (Denial-of-service, DoS) - это атаки, запрещающие легальному пользователю использование системы, информации или возможностей компьютеров. Другими словами, эта атака «Вандализм», т. к., злоумышленник.

В результате DoS-атаки обычно не получает доступа к компьютерной системе и не может оперировать с информацией.

DoS-атака, направленная против информации - уничтожает, искажает или переносит в недоступное место последнюю.

DoS-атака, направленная на приложения, обрабатывающие или отображающие информацию, или на компьютерную систему, в которой эти приложения выполняются - делают невозможным решение задач, выполняемых с помощью такого приложения.

Общий тип DoS-атак (отказ в доступе к системе) ставит своей целью вывести из строя компьютерные системы, в результате чего сама система, установленные на ней приложения и вся сохраненная информация становится недоступной.

Отказ в доступе к средствам связи заключается в выведении из строя средств связи, которые лишают доступ к компьютерным системам и информации.

DoS-атаки, нацеленные непосредственно на компьютерную систему, реализуются через эксплойты, использующие уязвимые места операционных систем или межсетевых протоколов.

С помощью этих «брешей» атакующий посылает в приложение определенный набор команд, который оно не в состоянии правильно обработать, в результате чего приложение выходит из строя. Перезагрузка восстанавливает его работоспособность, но на время перезагрузки работать с приложением становится невозможно.

Атака на отказ от обязательств направлена против возможности идентификации информации, или дать неверную информацию о реальном событии либо транзакции.

К данному виду атаки относятся:

Маскарад - это выполнение действий под видом другого пользователя или другой системы.

Отрицание события - это отказ от факта совершения операции.

DoS-атаки против интернета - это атака на серверы корневых имен интернета.

Обеспечить безопасность устройства беспроводного доступа и, соответственно, свести к минимуму связанный с этим видом доступа риск можно с помощью следующих несложных шагов:

1. Изменить пароль администратора в своем беспроводном устройстве. Хакеру легко выяснить, какой пароль устанавливается по умолчанию производителем устройства, и использовать этот пароль для доступа в беспроводную сеть. Избегать паролей, которые легко подобрать или угадать;

2. Отключить трансляцию идентификатора сети (SSID broadcasting, SSID - Service Set Identifier, идентификатор сети), чтобы беспроводное устройство не транслировало в эфир информацию о том, что оно включено;

3. Включить шифрование трафика: лучше всего использовать протокол WPA, если устройство его поддерживает (если нет, то использовать WEP-шифр);

4. Сменить идентификатор сети (SSID) устройства. Если оставить идентификатор, установленный по умолчанию производителем устройства, злоумышленник, узнав этот идентификатор, сможет легко идентифицировать беспроводную сеть. Не использовать имена, которые легко угадать.

В результате решения данной задачи были определены и изучены четыре основных категории атак и три вида атаки модификации. Так же подлежали рассмотрению атаки на отказ в обслуживании и отказ от обязательств. На основе данного анализа были разработаны шаги по обеспечению безопасности устройств беспроводного доступа.

Таким образом, подведя итог, можно с уверенность сказать, что беспроводные соединения сейчас получили широчайшее распространение, в основном, благодаря их способности работать с интернетом в любой точке дома или офиса.

Однако если не принять мер к обеспечению безопасности беспроводной сети, то злоумышленник может перехватить передаваемые по ней данные, получить доступ к сети и файлам на компьютере, а также выходить в интернет, используя подключение.

2. Обзор средств и методов обеспечения информационной безопасности беспроводных сетей

2.1 Политика безопасности беспроводных соединений

Специфика беспроводных сетей подразумевает, что данные могут быть перехвачены и изменены в любой момент. Для одних технологий достаточно стандартного беспроводного адаптера, для других требуется специализированное оборудование. Но в любом случае, эти угроза реализуются достаточно просто, и для противостояния им требуются эффективные криптографические механизмы защиты данных.

При построении системы обеспечения безопасности важно определить модель угроз, т. е., решить, чему собственно защита будет противостоять. По сути, в беспроводных сетях угрозы две: несанкционированное подключение и прослушивание, но их список можно расширить, выделив и обобщив к перечисленным в первой главе следующие основные угрозы, связанные с беспроводными устройствами:

Неконтролируемое использование и нарушение периметра;

Несанкционированное подключение к устройствам и сетям;

Перехват и модификация трафика;

Нарушение доступности;

Позиционирование устройства.

Широкое распространение беспроводных устройств и их небольшая стоимость приводят к тому, что в периметре сетевой безопасности возникают бреши. Здесь речь идет не только о злоумышленниках, подключивших КПК с поддержкой Wi-Fi к проводной сети компании, но и о более тривиальных ситуациях. Активный беспроводной адаптер на подключенном к корпоративной сети ноутбуке, принесенная из дома для тестирования точка доступа - все это может стать удобными каналами для проникновения во внутреннюю сеть.

Недостаточная аутентификация, ошибки в системе разграничения доступа позволяют осуществлять несанкционированное подключение.

По своей природе беспроводные сети не могут обеспечивать высокую доступность. Различные природные, техногенные и антропогенные факторы могут эффективно нарушать нормальное функционирование радиоканала. Этот факт должен учитываться при проектировании сети, и беспроводные сети не должны использоваться для организации каналов при высоких требованиях по доступности.

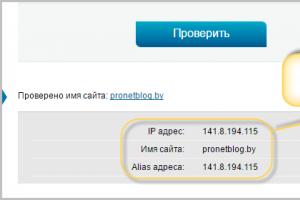

Станции Wi-Fi могут быть легко обнаружены пассивными методами, что позволяет с достаточно большой точностью определять местоположение беспроводного устройства. Например, система Navizon может использовать для определения местоположения мобильного устройства систему GPS, базовые станции GSM и точки беспроводного доступа.

Политика безопасности в отношении беспроводных сетей может быть представлена как в виде отдельного документа, так и в составе других составляющих нормативного обеспечения безопасности. В большинстве случаев наличие отдельного документа не требуется, поскольку положения политики в отношении беспроводных сетей во многом пересекаются с традиционным содержанием подобных документов. Так, например, требования по физической защите точек доступа вполне перекрываются вопросами физической безопасности активного сетевого оборудования. В связи с этим в виде отдельного документа политика беспроводной безопасности представлена в период внедрения WLAN, после чего, при очередном пересмотре документов гармонично вливается в другие.

Если беспроводные сети не используются, то политика безопасности должна включать в себя описание защитных механизмов, направленных на снижение рисков, связанных с несанкционированным использованием радиосетей.

Лучшие мировые практики в области управления информационной безопасностью описаны в международном стандарте на системы менеджмента информационной безопасности ISO/IEC 27001 (ISO 27001). ISO 27001 устанавливает требования к системе менеджмента информационной безопасности для демонстрации способности организации защищать свои информационные ресурсы.

Стандарт аутентичен ГОСТ РИСО/МЭК 27001-2006. Он устанавливает требования по разработке, внедрению, функционированию, мониторингу, анализу, поддержке и улучшению документированной системы менеджмента информационной безопасности, по внедрению мер управления информационной безопасностью и ее контроля.

Основными преимущества стандарта ISO/IEC 27001:

Сертификация позволяет показать деловым партнерам, инвесторам и клиентам, что в организации налажено эффективное управление информационной безопасностью;

Стандарт совместим с ISO 9001:2000 и ISO 14001:2007;

Стандарт не ставит ограничений на выбор программно-аппаратных средств, не накладывает технических требований на IT-средства или средства защиты информации и оставляет организации полную свободу выбора технических решений по защите информации.

Понятие защиты информации трактуется международным стандартом как обеспечение конфиденциальности, целостности и доступности информации.

На основе данного стандарта могут быть сформулированы рекомендации для снижения вероятности нарушения политики безопасности беспроводной сети в организации:

1. Обучение пользователей и администраторов. ISO|IEC 27001 A.8.2.2. В результате обучения пользователи должны знать и понимать изложенные в политике ограничения, а администраторы должны иметь необходимую квалификацию для предотвращения и обнаружения нарушений политики;

2. Контроль подключений к сети. ISO|IEC 27001 A.11.4.3. Уровень риска, связанного с подключением несанкционированной точки доступа или клиента беспроводной сети, можно снизить путем отключения неиспользуемых портов коммутаторов, фильтрации по MAC-адресам (port-security), аутентификации 802.1X, систем обнаружения атак и сканеров безопасности, контролирующих появление новых сетевых объектов;

3. Физическая безопасность. ISO|IEC 27001 A.9.1. Контроль приносимых на территорию устройств позволяет ограничить вероятность подключения к сети беспроводных устройств. Ограничение доступа пользователей и посетителей к сетевым портам и слотам расширения компьютера снижает вероятность подключения беспроводного устройства;

4. Минимизация привилегий пользователя. ISO|IEC 27001 A.11.2.2. Если пользователь работает на компьютере с минимально необходимыми правами, то снижается вероятность самовольного изменения настроек беспроводных интерфейсов;

5. Контроль политики безопасности. ISO|IEC 27001 6, A.6.1.8. Средства анализа защищенности, такие как сканеры уязвимостей, позволяют обнаруживать появление в сети новых устройств и определить их тип (функции определения версий ОС и сетевых приложений), а также отслеживать отклонения настроек клиентов от заданного профиля. Техническое задание на проведение работ по аудиту внешними консультантами должно учитывать требования политики в отношении беспроводных сетей;

6. Инвентаризация ресурсов. ISO|IEC 27001 A.7.1.1. Наличие актуального обновляемого списка сетевых ресурсов облегчает обнаружение новых сетевых объектов;

7. Обнаружение атак. ISO|IEC 27001 A.10.10.2. Применение систем обнаружения атак как традиционных, так и беспроводных дает возможность своевременно определять попытки несанкционированного доступа;

8. Расследование инцидентов. ISO|IEC 27001 A.13.2. Инциденты, связанные с беспроводными сетями мало отличаются от других подобных ситуаций, однако процедуры их расследования должны быть определены. Для сетей, где беспроводные сети внедряются или используются, может потребоваться внесение дополнений в разделы политики;

9. Нормативно-правовое обеспечение. ISO|IEC 27001 A.15.1.1. Использование беспроводных сетей может попадать под действие как российских, так и международных нормативных актов. Так, в России использование частотного диапазона 2,4 ГГц регулируется решением ГКРЧ от 6.11.2004 (04-03-04-003). Кроме того, поскольку в беспроводных сетях интенсивно используется шифрование, а применение криптографических средств защиты в ряде случаев попадает под довольно жесткие законодательные ограничения, необходимо проработать и этот вопрос;

10. Внутренний и внешний аудит. ISO|IEC 27001 6, A.6.1.8. При проведении работ по оценке защищенности должны учитываться требования политики в отношении беспроводных сетей. Более подробно возможный состав работ по оценке защищенности WLAN описан в последней глава данной книги;

11. Разделение сетей. ISO|IEC 27001 A.11.4.5. В связи со спецификой беспроводных сетей желательно выделять точки беспроводного доступа в отдельный сетевой сегмент с помощью межсетевого экрана, особенно когда речь касается гостевого доступа;

12. Использование криптографических средств защиты. ISO|IEC 27001 A.12.3. Должны быть определены используемые протоколы и алгоритмы шифрования трафика в беспроводной сети (WPA или 802.11i). При использовании технологии 802.1X определяются требования к протоколам ЭЦП и длине ключа подписи сертификатов, используемых для целей;

13. Аутентификация. ISO|IEC 27001 A.11.4.2. Должны быть определены требования к хранению данных аутентификации, их смене, сложности, безопасности при передаче по сети. Могут быть явно определены используемые методы EAP, методы защиты общего ключа сервера RADIUS;

14. Контроль изменений в информационной системе. ISO|IEC 27001 A.12.5.1. Должны учитываться в ИС беспроводные технологии;

15. Допустимость использования программного и аппаратного обеспечения. ISO|IEC 27001 A.12.4.1 В этом разделе рассматриваются требования к точкам доступа, беспроводным коммутаторам и клиентам беспроводной сети;

16. Обнаружение атак. ISO|IEC 27001 A.10.10.2. Должны быть определены требования к системам обнаружения беспроводных атак, закреплена ответственность за анализ событий;

17. Протоколирование и анализ событий безопасности. ISO|IEC 27001 A.10.10.1. Данный раздел может быть расширен путем добавления в список контролируемых событий, специфичных для беспроводных сетей. Может включать в себя предыдущий раздел;

18. Удаленный доступ к сети. ISO|IEC 27001 A.11.7.2. В большинстве случаев пользователей беспроводной сети логично относить к пользователям систем удаленного доступа. Это обусловлено аналогичными угрозами и как следствие - контрмерами, характерными для данных компонентов ИС. Кроме того, после выполнения всех этапов в том или ином виде должны быть сформированы следующие документы:

Инструкция для пользователей с учетом использования беспроводной сети;

Базовые настройки точек доступа, беспроводных коммутаторов, рабочих станций;

Процедуры контроля защищенности беспроводных сетей;

Профили систем обнаружения атак;

Процедуры по реагированию на инциденты в беспроводной сети.

Таким образом, был проанализирован стандарт ISO/IEC 27001. На основе данного стандарта были сформулированы рекомендации для снижения вероятности нарушения политики безопасности беспроводной сети в организации. Так же приведен перечень документов, которые должны быть сформированы после выполнения всех этапов политики безопасности беспроводной сети.

Правильно построенная и соблюдаемая политика безопасности является надежным фундаментом защищенной беспроводной сети. Вследствие этого стоит уделять ей достаточное внимание, как на этапе внедрения сети, так и в ходе ее эксплуатации, отражая в нормативных документах изменения, происходящие в сети.

2.2 Решения для обеспечения безопасности беспроводных сетей

Важным элементом безопасности любой сети, не только беспроводной, является управление доступом и конфиденциальностью. Одним из надежных способов управления доступом к WLAN является аутентификация, позволяющая предотвратить доступ несанкционированных пользователей к передаче данных через точки доступа. Действенные меры управления доступом к WLAN помогают определить круг разрешенных клиентских станций и связать их только с доверенными точками доступа, исключая несанкционированные или опасные точки доступа.

Конфиденциальность сетей WLAN подразумевает, что передаваемые данные будут правильно расшифрованы только той стороной, для которой они были предназначены. Статус конфиденциальности передаваемых по WLAN данных считается защищенным, если данные зашифрованы ключом, которым может воспользоваться только тот получатель данных, для которого они предназначались. Шифрование подразумевает, что целостность данных не нарушается в течение всего процесса передачи - отправки и получения.

На сегодняшний день компании, использующие сети WLAN, внедряют четыре отдельных решения для безопасности WLAN и управления доступом и конфиденциальностью:

Открытый доступ;

Базовая безопасность;

Повышенная безопасность;

Безопасность удаленного доступа.

Как в случае с любым развертыванием системы безопасности, целесообразно провести оценку сетевых рисков перед выбором и внедрением любого из решений для безопасности WLAN:

1. Открытый доступ. Все продукты для беспроводных локальных сетей, сертифицированные на соответствие спецификациям Wi-Fi, поставляются для работы в режиме открытого доступа с выключенными функциями безопасности. Открытый доступ или отсутствие безопасности могут устраивать и удовлетворять требования общественных хот-спотов, таких как кофейни, университетские городки, аэропорты или другие общественные места, однако для предприятий этот вариант не подходит. Функции безопасности должны быть включены на беспроводных устройствах в процессе их установки. Однако, некоторые компании не включают функции безопасности сетей WLAN, таким образом, серьезно повышая уровень риска для своих сетей;

2. Базовая безопасность: идентификаторы SSID, WEP и аутентификация по MAC-адресу. Базовая безопасность заключается в использовании идентификаторов сети SSID (Service Set Identifier), открытой аутентификации или аутентификации с использованием общего ключа, статических WEP-ключей и, как вариант, аутентификации по MAC-адресу. С помощью этой комбинации можно настроить элементарные средства управления доступом и конфиденциальностью, однако каждый отдельный элемент такой защиты может быть взломан. Идентификатор SSID - это общее имя сети для устройств в подсистеме WLAN служит для логического обособления данной подсистемы. SSID предотвращает доступ любого клиентского устройства, не имеющего SSID. Однако, по умолчанию точка доступа передает в эфир среди своих сигналов и свой SSID. Даже если отключить передачу в эфир SSID, взломщик или хакер может обнаружить нужный SSID с помощью так называемого "сниффинга", или "вынюхивания" - незаметного мониторинга сети. Стандарт 802.11, группа спецификаций для сетей WLAN, выработанная IEEE, поддерживает два средства аутентификации клиента: открытую аутентификацию и аутентификация с использованием общих ключей. Открытая аутентификация лишь ненамного отличается от предоставления правильного идентификатора SSID. При аутентификации с использованием общих ключей точка доступа посылает на клиентское устройство тестовый текстовый пакет, который клиент должен зашифровать правильным WEP-ключом и вернуть на точку доступа. Без правильного ключа аутентификация будет прервана и клиент не будет допущен в группу пользователей точки доступа. Аутентификация с использованием общих ключей не считается надежной, поскольку взломщик, получивший в свое распоряжение начальное тестовое текстовое сообщение и это же сообщение, зашифрованное WEP-ключом, может расшифровать сам WEP-ключ. При открытой аутентификации, даже если клиент проходит аутентификацию и получает доступ в группу пользователей точки доступа, использование WEP-защиты не позволяет клиенту передавать данные с этой точки доступа без правильного WEP-ключа. WEP-ключи могут состоять из 40 или 128 бит и обычно статически определяются сетевым администратором на точке доступа и каждом клиенте, передающем данные через эту точку доступа. При использовании статических WEP-ключей сетевой администратор должен потратить много времени на ввод одинаковых ключей в каждое устройство сети WLAN. Если устройство, использующее статические WEP-ключи, потеряно или украдено, обладатель пропавшего устройства может получить доступ к сети WLAN. Администратор не сможет определить, что в сеть проник несанкционированный пользователь, до тех пор, пока не будет доложено о пропаже. После этого администратор должен сменить WEP-ключ на каждом устройстве, использующем тот же статический WEP-ключ, что и пропавшее устройство. В условиях сети крупного предприятия, включающей сотни или даже тысячи пользователей, это может оказаться затруднительно. Что еще хуже, если статический WEP-ключ был расшифрован с помощью такого инструмента, как AirSnort, администратор никак не узнает о том, что ключ был взломан несанкционированным пользователем. Некоторые поставщики решений WLAN поддерживают аутентификацию на базе физического адреса или MAC-адреса, клиентской сетевой карты (NIC). Точка доступа позволит клиенту ассоциироваться с точкой доступа только в случае, если MAC-адрес клиента соответствует одному из адресов в таблице аутентификации, используемой точкой доступа. Однако аутентификация по MAC-адресу не является адекватной мерой безопасности, поскольку MAC-адрес можно подделать, а сетевую карту - потерять или украсть;

3. Базовая безопасность с использованием общих ключей WPA или WPA2.Другая форма доступной на сегодняшний день базовой безопасности - это WPA или WPA2 с использованием общих ключей (Pre-Shared Key, PSK). Общий ключ проверяет пользователей с помощью пароля или кода идентификации (также называемого "фраза-пароль") как на клиентской станции, так и на точке доступа. Клиент может получить доступ к сети только в том случае, если пароль клиента соответствует паролю точки доступа. Общий ключ также предоставляет данные для генерации ключа шифрования, который используется алгоритмами TKIP или AES для каждого пакета передаваемых данных. Являясь более защищенным, чем статический WEP-ключ, общий ключ аналогичен статическому WEP-ключу в том, что хранится на клиентской станции и может быть взломан, если клиентская станция потеряна или украдена. Рекомендуется использовать сильную общую фразу-пароль, включающую разнообразные буквы, цифры и не алфавитно-цифровые символы;

4. Резюме по базовой безопасности. Базовая безопасность сетей WLAN, основанная на комбинации SSID, открытой аутентификации, статических WEP-ключей, MAC-аутентификации и общих ключей WPA/WPA2, является достаточной только для очень небольших компаний или тех, которые не доверяют жизненно важные данные своим сетям WLAN. Всем прочим организациям рекомендуется вкладывать средства в надежные решения безопасности сетей WLAN класса предприятия;

5. Повышенная безопасность. Повышенный уровень безопасности рекомендуется для тех заказчиков, которым требуется безопасность и защищенность класса предприятия. Для этого необходимо средство безопасности повышенного уровня, полностью поддерживающее WPA и WPA2 со строительными блоками двусторонней аутентификации 802.1X и шифрования алгоритмами TKIP и AESВ, включающее следующие возможности:

802.1X для мощной двусторонней аутентификации и динамических ключей шифрования для каждого пользователя и каждой сессии;

TKIP для расширения шифрования на базе RC4, например, кэширования ключей (для каждого пакета), проверки целостности сообщения (MIC), изменений вектора инициализации (IV) и ротации широковещательных ключей;

AES для шифрования данных государственного уровня, максимальной защищенности;

Возможности системы предотвращения сетевых вторжений (Intrusion Prevention System, IPS) и слежения за перемещением абонента - прозрачное представление сети в реальном времени.

6. Безопасность беспроводных локальных сетей и удаленный доступ. В некоторых случаях может потребоваться всеобъемлющая безопасность для защиты приложений. Воспользовавшись защищенным удаленным доступом, администраторы могут настроить виртуальную частную сеть (VPN) и позволить мобильным пользователям обмениваться данными с корпоративной сетью из общественных хот-спотов, например, аэропортов, отелей и конференц-залов. При развертывании на предприятии решение повышенной безопасности покрывает все требования к безопасности беспроводных локальных сетей WLAN, в связи с чем использовать виртуальные частные сети в корпоративной сети WLAN становится необязательно. Использование VPN во внутренней сети WLAN может повлиять на производительность сети WLAN, ограничить возможности роуминга и сделать процедуру входа в сеть более сложной для пользователей. Таким образом, дополнительные накладные расходы и ограничения, связанные с наложением VPN-сети на внутреннюю сеть WLAN, не представляются необходимыми.

В итоге, можно придти к выводу, что для обеспечения информационной безопасности любой сети, не только беспроводной, важно качественное управление доступом и конфиденциальностью. Для этого на сегодняшний день активно внедряют четыре отдельных решения: открытый доступ, базовая безопасность, повышенная безопасность, безопасность удаленного доступа.

При грамотном построении защиты сети и соблюдении всех предписаний, защищенность сети будет на высоком уровне, что достаточно существенно осложнит злоумышленникам доступ к беспроводной сети.

3. Оценка необходимости и эффективности решения для защиты беспроводной сети

3.1 Оценка необходимости защиты беспроводной сети

Несмотря на то, что в большинстве компаний уже развернуты те или иные беспроводные сети у специалистов обычно возникает много вопросов по поводу безопасности выбранных решений, а руководители компаний, избегающие внедрения беспроводных технологий, беспокоятся об упущенных возможностях повышения производительности труда и сокращения инфраструктурных расходов.

Руководители многих организаций понимают, что беспроводные технологии позволяют повысить продуктивность работы и сотрудничества, но не решаются приступить к их внедрению, опасаясь уязвимостей, которые могут появиться в корпоративной сети вследствие использования беспроводных сетей. Разнообразие предлагаемых методов защиты беспроводных коммуникаций и разногласия по поводу их эффективности только усиливают эти сомнения.

С внедрением беспроводных технологий в компании среднего размера связано множество проблем, которые заставляют задуматься не только о защите беспроводной сети, но и о том, нужна ли она вообще.

Распространенные проблемы, с которыми поможет справиться, грамотно проводя политику безопасности, о которой говорилось в главе 2:

Принятие решения по поводу того, следует ли развертывать беспроводную сеть;

Осознание и уменьшение риска, связанного с внедрением беспроводных технологий;

Определение подхода к защите беспроводной сети;

Выбор оптимальных технологий защиты беспроводной сети;

Проверка уровня защищенности развернутой беспроводной сети;

Интеграция имеющихся активов в решение для обеспечения безопасности беспроводной сети;

Обнаружение и предотвращение несанкционированных подключений к беспроводной сети.

Преимущества, обеспечиваемые беспроводными сетевыми технологиями, можно разделить на две категории: функциональные и экономические.

Функциональные преимущества включают сокращение расходов на управление и уменьшение объема капитальных затрат, а экономические - увеличение производительности труда, повышение эффективности бизнес-процессов и появление дополнительных возможностей для создания новых бизнес-функций.

Большинство серьезных экономических преимуществ, связанных с использованием беспроводных сетей, являются результатом повышения гибкости и мобильности сотрудников. Беспроводные технологии устраняют ограничения, вынуждающие сотрудников находиться за своими рабочими столами, позволяя сравнительно свободно перемещаться по офису или офисному зданию.

Но, несмотря на все преимущества, есть и недостатки, в основном технологические, которые выражаются в уязвимости беспроводной сети через различные атаки со стороны злоумышленников (этому был посвящен п. 1.2 данной работы).