Веб-фильтрация , или интернет-фильтр - это программное или аппаратное средство для обеспечения фильтрации веб-страниц по их содержимому, что позволяет ограничить доступ пользователям к определенному списку сайтов или услугам в интернете.

Системы веб-фильтрации могут быть выполнены в различных вариациях:

- утилиты;

- приложения;

- дополнения для браузера;

- дополнение для интернет-шлюзов;

- облачные сервисы.

Средства веб-фильтрации предотвращают посещение опасных сайтов, на которых размещены ы или отнесенных к числу сайтов. Но главной их задачей является управление доступом к веб-сайтам определенных категорий. С их помощью можно без труда ограничить сотрудникам компаний доступ ко всем веб-сайтам определенных категорий.

Весь входящий трафик анализируется и распределяется по категориям. В зависимости от настроек средства интернет-фильтрации может быть заблокирован доступ к определенной категории контента, а пользователю на экран будет выведено предупреждение.

Изначально системы веб-фильтрации сверяли URL-адреса, по которым переходит пользователь, с собственной базой и черными списками методом регулярных выражений. Было выявлено, что такой способ неэффективен, в отличие от распознавания образов и анализа языка. Таким образом, сейчас сверяются не только ссылки, но и вся информация, размещенная на веб-странице, и производится поиск по ключевым словам и выражениям. На основе полученных данных вычисляется процент соответствия информации к какой-либо заранее определенной категории. В случае, когда этот процент превышает допустимый уровень, система интернет-фильтрации блокирует доступ к сайту. Дополнительной функцией к фильтрации является сбор статистики посещения веб-страниц и отчетность, позволяющая системным администраторам понимать, на что расходуется трафик организации.

Помимо контентной фильтрации HTTP-трафика, разработчики систем веб-фильтрации предоставляют своим пользователям возможность проверять и защищенный HTTPs-трафик, а также надежность SSL-сертификатов. Это актуально в случае, когда злоумышленники используют шифрование для кражи персональных данных, номеров банковских карт и PIN-кодов.

Не стоит забывать и о том, что кроме опасности посещения мошеннических сайтов изнутри компании, утечка конфиденциальной информации в первую очередь подразумевает появление данных в исходящем трафике компании. Сотрудники могут по ошибке или намеренно отправить клиентские базы или персональные данные через мессенджеры или электронную почту. При корректно настроенном интернет-фильтре удастся избежать подобных инцидентов, порочащих репутацию компании и ведущих к серьезным убыткам.

При выборе средства веб-фильтрации стоит обратить внимание на полноту классификатора, скорость классификации новых сайтов, а также процент ложных срабатываний.

В Интернете много хорошей и полезной информации. Сейчас люди стали чаще заглядывать в Интернет, чтобы узнать актуальные новости, прогноз погоды, посмотреть виде (инструкции, как сделать что-то), рецепты приготовления блюд или просто уточнить, как вкрутить лампочку в люстру. Информации в Интернете много, только успевай вводить в поисковую строку Яндекса или Google всевозможные запросы. Но среди полезной информации, есть вредная и непристойная в виде изображений, нецензурного текста и видео.

Очень важно огородить детей от такого контента, так как в последнее время появилось много информации нарушающую психику ребенка до неузнаваемости. Первым делом, конечно же, нужно следить родителям за ребенком дома, а учителям в школе за тем на какие сайты он заходит в Интернете, проводить беседы и прочее.

Но не всегда, получается, уследить за чадом, поэтому существуют системы контентной фильтрации (СКФ). На сегодняшний день на рынке информационных технологий СКФ предлагается немало, например, один из популярных сервисов SkyDNS – платная и частично бесплатная система контент фильтрации для школ, офисов и дома.

Можно также воспользоваться абсолютно бесплатной системой доступа в Интернет – .

Что такое DNS-сервер Rejector и его функционал

– централизованная система контентной фильтрации и контроля доступа в Интернет, с помощью которой можно создать защиту детям от непристойной информации, изображений, видео и запрещенных сайтов (+18) и плюс защита от вирусов (так как на подобных сайтах довольно часто бывают вредоносные программы). Проще говоря, Rejector - это DNS-сервер с возможностью удаленного и централизованного им управления.

Сервис Rejector обладает следующими функциями:

- Поддержка статического и динамического IP-адреса (IP адрес, с которого обрабатываются запросы);

- Категории фильтрации (офисный фильтр, детский фильтр, индивидуальный фильтр);

- Исключения (черный и белый список);

- Закладки (можно сохранить под коротким названием длинный URL-адрес сайта);

- Статистика;

- Обратная связь администратора с пользователями сети;

- Временной интервал (можно задать, по каким дня и времени будет действовать фильтрация).

Как работает сервис Rejector: регистрация, настройка и запуск контентной фильтрации

Чтобы воспользоваться всеми функциями сервиса Rejector - блокировки нежелательных сайтов и контента, нужно зарегистрироваться, указав все необходимые данные.

После регистрация вам станет доступна панель управления системы контентной фильтрации. И вы можете приступить к управлению веб-сервисом. Все происходит централизовано, то есть с вашего компьютера.

Раздел «Сети»

Первым делом заходим в раздел «Сети» и внести настройки:

- Ввести название вашей сети (любое название, можно использовать кириллицу или латиницу).

- Выбираем статус: статический IP адрес или динамический IP адрес. Тут все зависит от настроек вашего провайдера. Нужно уточнить у провайдера, какой у вас адрес.

Пояснение :

Статический IP адрес – это постоянный адрес вашего компьютера без ограничении во времени при подключении к Интернету. Выдается провайдером и в основном прописывается пользователем в настройках компьютера или роутера.

Динамический IP адрес – это непостоянный (изменяемый) адрес компьютера, который назначается автоматически при подключении устройства к сети и используется в течение определенного интервала времени.

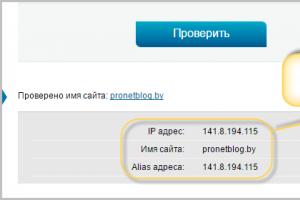

Со статическим IP-адресом все просто, он отображается верхнем правом углу. Его нужно скопировать и вставить в поле Ip-адрес или же посмотреть .

С динамическими адресами все предстоит гораздо сложнее, ведь они могут меняться каждый день, а у некоторых провайдеров в настройках прописано, чтобы каждый 3-4 часа.

Для настройки динамического ip-адреса, рекомендуется использовать веб-сервис dyn.com/DNS/ , хотя как я заметил, он стал платным. Также можно поискать бесплатные dyndns в сети. Пользователи операционных систем Windows могут воспользоваться Rejector Agent .

В следующих статьях, постараюсь, написать, как настроить автоматическое определение и обновления динамических адресов.

Раздел «Фильтрация» можно выбрать подходящий для вас белый и черный список по которому будет происходить фильтрация контента. Тут есть готовые: офисный фильтр, детский фильтр, безлопастный фильтр и другие.

Выбрав можно настроить фильтрацию контента по индивидуальным настройкам, то есть выбрать категории сайтов, которые будут блокироваться.

В разделе «Исключения» можно доработать список сайтов, которые нужно блокировать или же наоборот, к которым должен быть обязательно доступ в Интернете. Если проще, доработка белого и черного списка.

Раздел «Закладки»

Раздел «Статистика»

Раздел «Статистика» предназначены для отслеживания за количеством запросов URL-адресов сайтов, заблокированных веб-ресурсов, ошибочных запросов за определенный период времени (пользователь может задать нужный ему период времени).

Раздел «Запросы»

В разделе «Запросы» администратор получает сообщения от пользователей сети, на запрос об открытие (разблокировки сайта). Пользователи могут отправлять запросы со страницы блокировки. Кстати, страницу блокировки можно настроить в разделе «Сети» щелкнув по ссылке Настроить в своей странице запрета.

Раздел «Временный интервал»

Раздел «Временный интервал» посвящен настройкам со временем работы контентной фильтрации в сети. Например, можно настроить чтобы сервис Rejector не блокировал сайты после 17:30 и т.д.

Для очистки кэша в Windows нужно выполнить команду ipconfig /flushdns .

После проделанных действий описанных выше, можно сказать, что большая часть работы сделана для полноценной фильтрации контента.

Остается настроить сетевой адаптер в операционной системе, которая установлена на ваш компьютер или же внести настройки в роутер (маршрутизатор).

Настройка сетевого адаптера и роутера (маршрутизатора)

Осталось совсем ничего, чтобы полностью запустить систему контентной фильтрации Rejector у себя на компьютере или в организации (офис, школа). Нужно прописать DNS-сервера Rejector: 95.154.128.32 и 78.46.36.8. Без этого никак не получится фильтровать запрещенные сайты и контент.

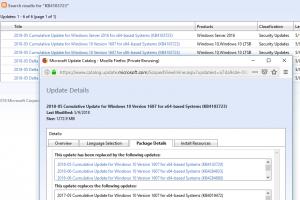

Настройка DNS-серверов для использования Rejector в Windows (Windows XP, Windows Vista и Windows 7) написано . Поэтому писать новую инструкцию не вижу смысла. Там написана пошаговая инструкция со скриншотами.

А вот настройки роутеров под Rejector я не нашел на их сайте. Роутеров существует очень много и поэтому описать каждый роутер нет возможности. На примере представлена инструкция по настройке роутера (маршрутизатора) D- Link DIR-300NRUB5 .

Дальше откроется во всей своей красе административная панель роутера, где можно внести настройки. Если роутера у вас уже настроен вашим провайдером или вами самостоятельно и доступ к интернету есть, то нужно внести изменения в серверы имен (в данном случае). Для этого проходим в раздел меню «Дополнительно» и выбираем «Серверы имен». Далее как показано на скриншотре, вводим DNS сервера Rejector: 95.154.128.32 и 78.46.36.8 .

Сохраняем изменения и перегружаем роутера, чтобы настройки вступили в силу!

Например, недавно настраивал . В панели управления этого роутера нужно зайти в раздел меню «Сеть» , далее WAN и в поля предпочитаемый и альтернативный DNS-сервер ввести соответствующие DNS-сервера Rejector.

Если будут проблемы в настройке роутера, пишите в комментариях ниже, постараемся помочь вам настроить контекстную фильтрацию.

Если Вы не хотите тратить деньги на систему контентной фильтрация для вашего дома, небольшого офиса или школы (образовательной организации), то сервис Rejector станет для Вас подходящим инструментом для блокировки компьютеров от нежелательного контента в Интернете.

Пишите в комментариях, как вы защищаете своих детей и какие средства используете для блокировки нежелательных сайтов на своем компьютере.

Привет всем! Можно много и отвлеченно рассуждать о преимуществах развития всемирной паутины. Но вот о вопросах безопасности большинство пользователей почему-то не задумываются.

Да, развитие операционных систем предполагает установку разработчиками и более совершенных методов защиты. Но, как правило, они не задействованы на самом деле, учитывая тот факт, что большинство пользователей предпочитает «работу из коробки» – то есть на свежеустановленной системе без каких-либо дополнительных настроек.

А уж вопросами безопасности, как показали последние опросы пользователей, озадачивается и совсем малое количество.

В пределах одной статьи достаточно тяжело обозначить и рассмотреть все методы защиты. Но вот на теме хотя бы минимальной фильтрации трафика, а также , стоит и необходимо остановиться подробнее.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз - начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы - что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

- защиту от ddos-атак, спуфинга, «нулевого дня», скрытой установки шпионских программ и т.п

- обнаружение и защиту от слежения за активностью пользователя

- защиту от посещения зараженных сайтов

- блокирование посещения нежелательных сайтов или ссылок на них

- защиту от проникновения извне

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного - фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Организация фильтрации трафика

Есть несколько способов организовать фильтрацию интернет трафика на домашней станции.

Первый и самый простой - используя софт, предоставляемый самой операционной системой.

Пользователям Windows

На этапе установки этой операционной системы пользователю предлагается включить защиту, которую большинство установщиков игнорируют. Именно встроенный брандмауэр Windows позволяет обеспечить почти полную защиту трафика от внешних угроз.

Для включения и настройки фильтрации ip трафика необходимо перейти в само приложение в панели управления и выбрать пункт «Включение и отключение брандмауэра Windows».

О том, как создавать правила при помощи командной строки - тема отдельного разговора. Здесь же рассмотрим минимально необходимую настройку, позволяющую обеспечить минимальный, но действенный уровень безопасности.

Пользователю сразу же предлагается активировать рекомендуемые параметры, а также осуществить более тонкую настройку, например разрешить определенную сетевую активность для списка приложений. Для этого необходимо перейти на вкладку управления программами и отметить те, которым разрешаем обмениваться трафиком в сети.

Если перейти на вкладку дополнительных настроек, то можно дополнительно настроить правила подключения, создать свои правила и включить проверку подлинности.

В большинстве случаев такой настройки достаточно.

Пользователям Nix* и BSD* систем

Сказанное ниже будет полезно не только пользователем открытых ОС, но и тем, кто хочет более подробно разобраться в том как, собственно, происходит организация фильтрации сетевого трафика.

Все открытые ОС имеют в своем составе netfilter, правила фильтрации сетевого трафика которого выполняется либо в командной строке, либо правкой конфигурационных файлов.

Что же можно реализовать при помощи этого приложения?

- , а также протоколы передачи данных

- заблокировать или разблокировать определенные хосты, MAC и IP адреса

- настроить NAT (раздачу интернета в локальной сети)

- защититься от DdoS атак, брутфорса и спуфинга

- ограничить сетевую активность приложениям, пользователям и т.д

Как видно, возможностей у пользователя Nix* систем больше и связано это именно с открытостью самого netfilter, а также полного контроля над конфигурационным файлом.

Основной утилитой, которая используется для управления фильтром является iptables и именно на ее примере и рассмотрим настройку.

По умолчанию, правила фильтрации при первом запуске отсутствуют. Примеры с самыми простыми настройками (примерно соответствующими политике безопасности Windows) имеются в дополнительных файлах с расширением, как правило, .example, simple и т. д.

Самый простой пример фильтрации трафика:

A INPUT -m conntrack —ctstate RELATED,ESTABLISHED -j ACCEPT

Разрешает входящий трафик для уже установленного соединения, но при этом может параллельно пройти и «левый» трафик. Для того, чтобы его отсечь необходимо добавить:

sudo iptables -A INPUT -m conntrack —ctstate INVALID -j DROP

Таким образом создано первое и второе правила фильтрации трафика. Полное описание можно посмотреть в инструкции по настройке iptables или подобного софта.

Настройка фильтрации в роутере

Практически все роутеры имеют подобную, рассмотренной выше, настройку файервола. Плюсом является возможность прописать правила не в конфигурационных файлах, а используя web-интерфейс.

Для того, чтобы поставить защиту на роутер , необходимо найти вкладку «Файервол» и активировать его включение. После чего можно заняться более тонкой настройкой, например, открыв или закрыв определенные порты.

Так для серфинга необходимо оставить открытым 80 порт, для SSL соединения - 443.

Ниже представлен список наиболее востребованных в повседневной работе портов:

20-22 - ftp, pop3

80-83, 443 - браузеры

25, 110, 143 - почта

587, 554 — socks

Стоит отметить, что многие программы используют нестандартные порты, поэтому их открытие необходимо контролировать вручную.

И в заключение список портов, которые можно закрыть:

135-139 - net bios

113, 5000, 5554, 9996, 18350 - наиболее часто атакуемые.

Средства фильтрации трафика

Задачами средств фильтрации трафика являются контроль сетевого трафика (содержимого сетевых пакетов) и блокировка (фильтрация) трафика, не отвечающего заданным правилам безопасности. Фильтры трафика проводят контроль и анализ содержимого сетевых пакетов на прикладном уровне, но в отличии от межсетевых экранов, не осуществляют посредническую функцию между двумя узлами для исключения их непосредственного взаимодействие (сетевые экраны и прокси сервера). В отличие от средств IDS/IPS фильтры трафика не обеспечивают выявление и предотвращение сетевых вторжений и атак.

К средствам фильтрации трафика относятся:

- фильтры сетевых протоколов;

- контент-фильтры, в том числе URL-фильтры;

- спам-фильтры;

- фильтры веб-трафика для защиты веб- приложений (Web Security).

Указанные средства фильтрации трафика встроены и применяются в внутри отдельных средства защиты, таких как Firewall, Network Antivirus, Proxy Server, IDS/IPS, UTM, WAF, E-Mail Security, HIPS, с решением различных задач или реализуются в виде отдельных программных и аппаратно-программных средств. Дополнительно средства фильтрации трафика используются в системах биллинга, учет и тарификация трафика; контроля, статистики, мониторинга сетевой активности пользователей в реальном времени и пользования сетью Интернет и др.

Фильтры по сетевым протоколам пропускают трафик по определенным сетевым протоколам и блокируют трафик других протоколов. Данные средства устанавливаются на границе сети, обеспечивая пропуск только необходимого сетевого трафика по определенным протоколам во внутрь сети и/или во внешнюю сеть, т.е. обеспечивают выполнение сетевых политик.

Контент-фильтры

Контент-фильтры (Content Monitoring and Filtering, CMF) блокируют достиуп к нежелательным контентам сети Интернет. Являются фильтрами веб-трафика (протоколы http/https).

Фильтрация веб-трафика производится по URL-адресам сайтов «черного списка» (URL-фильтры), ключевому слову, сигнатуре или типу файла, по содержимому сайтов с использованием морфологического анализа.Контент-фильтры устанавливаются в сетевых шлюзах (сетевые экраны, прокси сервера и др.) или на рабочих станциях в антивирусах (функция «родительский контроль», для защиты от фишинг-сайтов), персональных firewall и т.д. Могут применяться как отдельные программные средства.

Фильтры веб-трафика (Web Security)

Фильтры веб-трафика (Web Security) используют для защиты веб-приложений от различных видов угроз, поступающих по веб-трафику, в том числе от проникновения вредосного кода. Являются фильтрами веб-трафика (протоколы http/https).Функции фильтрации веб-трафика применяются в таких средствах защиты, как WAF. Для того чтобы защитить от угроз, исходящих по веб-трафику, рекомендуется применять специализированные решения класса Web Security.

Основные функции средств Web Security:

- защита веб-трафика от вирусов и вредоносного программного обеспечения;

- блокировка доступа к вредоносным сайтам;

- защита от фишинговых атак;

- контроль доступа пользователей к различным веб-ресурсам;

- URL-фильтрация и категорирование сайтов.

Направлена на несовершеннолетних интернет-пользователей, которые, в случае ее внедрения, смогут посещать только доверенные сайты из «белого списка». Таким образом они будут лишены доступа к «опасному» контенту.

Пока не решено, будет ли трафик фильтроваться только в образовательных учреждениях страны или же для всех пользователей Рунета. Во втором случае, чтобы получить доступ в «свободный интернет», нужно будет написать заявление интернет-провайдеру. Лига безопасного интернета уже тестирует систему «белого списка» в ряде регионов России, в частности, в Костроме.

Чьих рук дело?

Создание этой системы предусматривается , которую 31 июля утвердил премьер-министр России Дмитрий Медведев. НаСФИТ должна быть введена в эксплуатацию до конца 2020 года. Почву для появления системы подготовила, в том числе, сенатор , благодаря которой с 2012 года в Рунете ведется единый реестр запрещенной информации Роскомнадзора.

Почему НаСФИТ может нанести вред?

Представитель МТС Дмитрий Солодовников говорит, что оператор ранее ничего не слышал об этом предложении. «Считаем подобные инициативы вредными, способными нанести ущерб абонентам из-за возможного снижения качества доступа в интернет». В первую очередь это может произойти из-за снижения темпов строительства сетей и развития новых сервисов.

Помимо пользователей НаСФИТ может нанести урон всей телеком- и ИТ-отрасли. Провайдерам и операторам придется тратить огромные ресурсы «на реализацию малоэффективных решений по фильтрации трафика вместо того, чтобы инвестировать в цифровую экономику и строительство cетей 5G», cетует пресс-секретарь МТС.

Идея может не сработать

Источник сайт, близкий к одному из операторов, отмечает, что дети не имеют права заключать договоры об оказании услуг связи. Таким образом, фильтровать трафик только для детей невозможно в принципе. Абонент всегда совершеннолетний, то есть с паспортом, напоминает собеседник.

Представитель интернет-провайдера АКАДО Телеком сообщил, что компания поддерживает инициативу, но также сомневается в механизме ее воплощения в жизнь.

«Неясно, по какому принципу сайты будут попадать в "белый список", кто это должен определять. Если речь идет о фильтрации контента только в образовательных учреждениях, то такая мера вряд ли будет действенна, так как при желании дети смогут зайти на сайты из дома. Поэтому проект нуждается в серьезной доработке». Ирина Романникова, пресс-служба АКАДО Телеком.

Как можно фильтровать?

По мнению гендиректора информационно-аналитического агентства TelecomDaily Дениса Кускова, есть два разумных способа фильтрации «вредных» сайтов: собственные инструменты оператора и покупка SIM-карты с оговоркой, что она будет использоваться ребенком. В этом случае оператор сможет включить фильтрацию сразу.

У некоторых операторов уже есть собственные системы для фильтрации трафика. Так, «Ростелеком» предлагает продукт «Контент-фильтрация трафика» для образовательных учреждений, а «ВымпелКом» - рекомендательный сервис интернет-ресурсов «Вебландия», сайты для которого отбирают детские библиотекари.

Напомним, что на днях , касающихся ограничений в интернете: закон, который запрещает поставщикам VPN и другим сервисам пускать российских пользователей на заблокированные ресурсы, иначе сервис заблокируют, а также закон о запрете анонимности в мессенджерах. Первый документ вступит в силу с 1 ноября этого года, второй - с начала 2018 года.